中小企業にSD-WANは不要?「仕組み」を知らずに導入して損する罠

目次[非表示]

【導入】「SD-WANなら遅延解消」は本当か? 中小企業が飛びつくと危険な理由

「Web会議の音声が途切れる」「クラウドへのアクセスが遅い」「VPNの再接続に追われている」

もしあなたが中小企業の情報システム担当者で、このような現場の悲鳴に頭を抱えているなら、「SD-WAN」という言葉を一度は耳にしたことがあるかもしれません。「回線速度が劇的に改善する」「通信コストが下がる」「管理が楽になる」──ベンダーの謳い文句を見れば、まるで魔法の杖のように思えるでしょう。

しかし、断言します。仕組みを理解せずに「話題だから」という理由だけでSD-WANを導入すると、高確率で失敗します。

特にリソースの限られた中小企業において、安易な導入は「コスト削減どころか運用費の増大」や「セキュリティホールの発生」といった致命的なリスクを招きかねません。実際、大企業向けのハイスペックな機能を使いこなせず、単なる高価なルーターとして放置されているケースも少なくないのです。

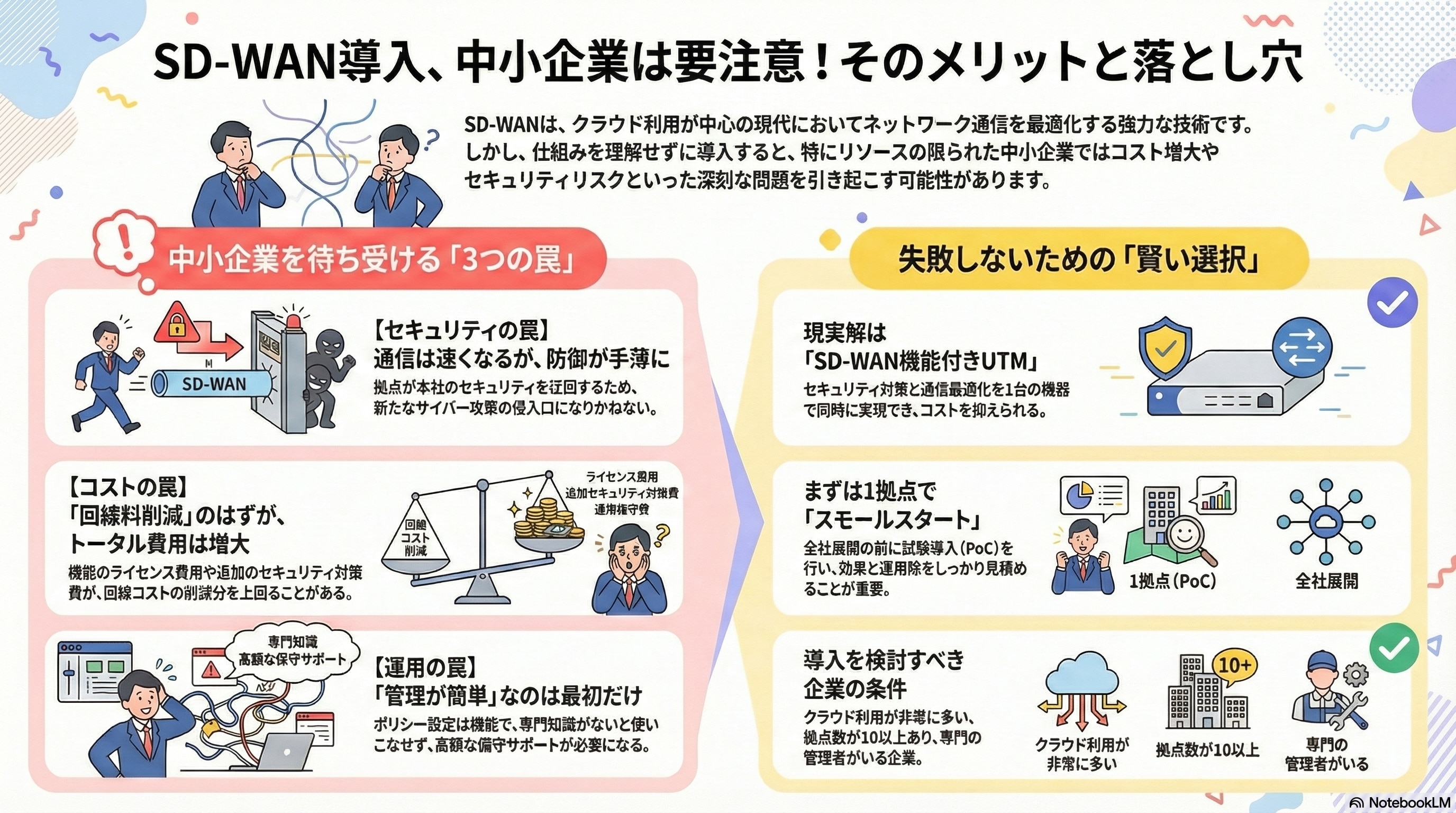

本記事では、難解な専門用語を避け、SD-WANの仕組みを「物流システム」に例えて直感的に解説します。その上で、ベンダーがあまり語りたがらない「3つの罠」と、中小企業が本当に選ぶべき「現実解」を提示します。

2024年の国内SD-WAN市場は173億円規模に達し、2029年には277億円へ拡大すると予測されています(IDC Japan調べ)。多くの企業が導入を進める今だからこそ、流行に流されず、自社にとっての「真の費用対効果」を見極める眼を養ってください。この記事を読み終える頃には、あなたの会社にSD-WANが必要か否か、明確な答えが出ているはずです。

1. そもそも「SD-WAN」とは? 仕組みを物流に例えて解説

SD-WAN(Software Defined-Wide Area Network:ソフトウェア定義広域ネットワーク)とは、物理的な回線(光ファイバーやLTEなど)の上に、ソフトウェアで制御される仮想的なネットワークを構築する技術のことです。

これだけではイメージしづらいと思いますので、企業のネットワークを「物流システム」に例えて解説しましょう。

- データパケット = 「荷物」

- 通信回線 = 「道路」

- ルーター = 「配送センター」

- SD-WAN = 「AI搭載の高度な配送管制システム」

1-1. 従来のWAN(VPN)と何が違うのか?

従来のWAN(特に拠点間VPN)は、いわば「ルート固定の定期便」でした。

「東京本社」と「大阪支店」の間に、専用のトラックが走る一本道(VPNトンネル)が引かれている状態を想像してください。荷物(データ)の種類に関わらず、すべてのトラックはこの一本道を通らなければなりません。

この仕組みには大きな弱点があります。

ある日、大量の荷物(大容量ファイルやOSアップデート)が一斉に発送されたとします。すると、一本道は大渋滞を起こします。その結果、本来なら最優先で届けるべき「緊急の書類(音声データや基幹システムのトランザクション)」まで渋滞に巻き込まれ、遅配(遅延や切断)が発生してしまうのです。

従来のルーター(旧式の配送センター)は、「宛先」を見て荷物を送り出すだけの単純な機能しか持っていません。「この道は混んでいるから別の道を行こう」といった柔軟な判断ができないため、渋滞解消には「道路を広げる(帯域を増強する)」という高コストな解決策しかありませんでした。

これに対しSD-WANは、配送センターに「優秀な管制官(ソフトウェア)」を配置するようなものです。

管制官は、道路の混雑状況をリアルタイムで監視しています。「今、専用道路が混んでいるから、重要度の低い荷物は一般道(インターネット回線)へ回そう」「Web会議のパケットは最優先で高速道路を通そう」といった指示を、荷物の中身を見て瞬時に下します。これがSD-WANの基本的な考え方です。

1-2. なぜ今、SD-WANが注目されているのか?(クラウドシフトの弊害)

なぜ今、この「高度な管制システム」が急速に求められているのでしょうか。その最大の要因は、企業のIT環境が「データセンター集中型」から「クラウド分散型」へシフトしたことにあります。

かつて、企業の重要なデータやアプリケーションは、本社のサーバールーム(データセンター)にありました。各拠点は本社にアクセスすれば仕事ができたため、すべての通信を本社に集める「センター集約型」のネットワーク構造で問題ありませんでした。

しかし現在は、Microsoft 365(旧Office 365)、Google Workspace、Zoom、Salesforceなど、業務に不可欠なツールの多くがクラウド(SaaS)上にあります。

従来の構造のままクラウド利用が急増すると、以下のような「トラフィックの非効率」が発生します。

- 支店の社員がクラウド上のWeb会議を利用する。

- その通信は、一度わざわざVPNを通って本社のゲートウェイまで行く。

- 本社からインターネットに出て、クラウドに到達する。

- クラウドからの返信も、本社を経由して支店に戻る。

これは、大阪支店の社員がすぐ近くのコンビニ(クラウド)に行くのに、わざわざ東京本社に一度立ち寄ってからコンビニに向かうようなものです。無駄な移動が遅延を生み、本社の出入り口(インターネットゲートウェイ)をパンクさせてしまいます。これを解消するために、SD-WANによる「交通整理」が必要不可欠になったのです。

2. 3つの主要機能と「仕組み」の裏側

SD-WANには多くの機能がありますが、中小企業の担当者が理解しておくべき「コア機能」は3つだけです。これらがどのようにネットワークの課題を解決するのか、その裏側の仕組みを掘り下げます。

2-1. ローカルブレイクアウト(LBO):渋滞回避の切り札

SD-WANの代名詞とも言える機能が「ローカルブレイクアウト(インターネットブレイクアウト)」です。

先ほどの物流の例で言えば、「特定の荷物(クラウド宛の通信)だけは、本社経由の定期便を使わず、拠点から直接発送する(直接インターネットに出す)」という仕組みです。

仕組みの裏側:

SD-WANルーターは、流れてくるパケットの「アプリケーションの種類」を識別します(DPI:Deep Packet Inspectionなどの技術を使用)。

- 「これはMicrosoft 365の通信だ」→「直接インターネット(ローカルブレイクアウト)へ」

- 「これは社内ファイルサーバーへのアクセスだ」→「VPN経由で本社へ」

このように自動で振り分けることで、本社への通信集中(ボトルネック)を解消し、Web会議などのクラウド利用を快適にします。ただし、後述する「セキュリティの罠」と表裏一体であるため、無条件での導入は禁物です。

2-2. 経路の最適化(トラフィックステアリング):回線の使い分け

2つ目の機能は、複数の回線を束ねて賢く使い分ける「トラフィックステアリング」です。

通常、企業では信頼性の高い「専用線(または閉域網)」と、安価な「インターネット回線」など、複数の回線を契約していることがあります。従来はメイン回線が切れたときだけサブ回線に切り替える「バックアップ運用」が一般的でした。

SD-WANでは、これらを「アクティブ・アクティブ」で常時利用します。

仕組みの裏側:

SD-WANは各回線の品質(遅延、パケットロス、ジッタ)を常に計測しています。

- Web会議(Zoom/Teams): 品質が安定している回線を優先的に選択。

- メールやWeb閲覧: 多少遅延しても問題ないため、安価なインターネット回線へ逃がす。

- 回線劣化時: 片方の回線品質が落ちたと判断すると、瞬時に(通話が切れないレベルで)もう一方の回線へパケットを移動させる。

これにより、高価な専用線の帯域を節約しつつ、安価な回線を組み合わせて全体の通信品質を底上げすることが可能になります。

2-3. ゼロタッチプロビジョニング:現地設定不要のからくり

3つ目は、運用管理者の負担を劇的に減らす「ゼロタッチプロビジョニング(ZTP)」です。

従来、多店舗展開する企業がルーターを交換する場合、SEが現地に出向くか、事前に設定を流し込んだ機器を郵送する必要がありました。現地でのIPアドレス設定や接続テストなど、物理的な作業負担は甚大でした。

仕組みの裏側:

SD-WAN対応機器(エッジデバイス)は、インターネットに繋ぐだけで自動的にクラウド上の管理サーバー(オーケストレーター)に接続し、自分に必要な設定ファイル(コンフィグ)をダウンロードして適用します。

現地のスタッフは「ケーブルを挿して電源を入れる」だけで作業が完了します。管理者は自席にいながら、全国の拠点の稼働状況をダッシュボードで一元管理し、設定変更もリモートで一括適用できます。情シスが1人しかいない中小企業にとって、移動時間と工数を削減できるこの機能は強力な武器となります。

3. ここが落とし穴! 中小企業を待ち受ける「3つの罠」

ここまでメリットを中心に解説してきましたが、ここからはベンダー提案書には小さくしか書かれていない「リスク」に焦点を当てます。仕組みを知らないまま導入すると、以下の3つの罠に陥ります。

3-1. 【セキュリティの罠】ローカルブレイクアウトで防御壁が消える?

「ローカルブレイクアウト(LBO)で遅延解消!」という謳い文句には、重大なセキュリティリスクが潜んでいます。

従来、拠点のPCはすべてVPN経由で本社のゲートウェイを通っていました。そこには高機能なファイアウォールやプロキシがあり、ウイルスチェックや不正サイトへのアクセス遮断を一括で行う「関所」の役割を果たしていました。

しかし、LBOを行うということは、拠点のPCが「関所を通らずに直接インターネットの世界に出ていく」ことを意味します。つまり、本社が管理していた強固なセキュリティ防御壁をバイパスしてしまうのです。

総務省のガイドラインでも、LBOの実施には慎重な対策が必要であると示唆されています。

LGWAN接続系から外部のクラウドサービスに接続(ローカルブレイクアウト)するための、必要なセキュリティ対策をガイドライン上で規定する。(中略)通信路上の盗聴・改ざんによる被害を最小化するために、暗号技術を用いて通信路上のデータを暗号化する。

出典: 総務省「各検討項目の改定方針」

これは自治体向けの指針ですが、民間企業にも同様のリスクがあります。LBOを実施するなら、拠点側のルーター自体にセキュリティ機能を持たせるか、各PC(エンドポイント)のセキュリティを強化しなければ、そこがサイバー攻撃の侵入口(バックドア)になりかねません。「速くなったが、ウイルスに感染した」では本末転倒です。

3-2. 【コストの罠】「専用線が不要になる」は半分嘘

「高価な専用線を解約して、安価なインターネット回線とSD-WANに置き換えれば、コストは大幅に下がります」──これはよくあるセールストークですが、鵜呑みにしてはいけません。

たしかに回線コスト(ランニングコストの一部)は下がるかもしれません。しかし、以下の追加コストが発生します。

- SD-WAN機器のライセンス費: SD-WANはサブスクリプション型の課金モデルが一般的です。機器代だけでなく、機能を利用するための月額ライセンス料が拠点数分かかります。

- セキュリティオプション費: 前述のLBOのリスクをカバーするため、ルーターにセキュリティ機能を追加すると、ライセンス料が跳ね上がります。

- インターネット回線の品質担保: 安価なベストエフォート回線だけでは業務品質を維持できず、結局ある程度高品質な(高価な)インターネット回線を契約することになるケースがあります。

結果として、「回線コストの削減分」よりも「SD-WAN関連コストの増加分」が上回り、トータルコストが増大する「コスト逆転現象」が中小企業では頻発しています。

3-3. 【運用の罠】「管理が楽になる」はずが設定項目が激増

「ゼロタッチプロビジョニングで設定不要」は、あくまで「物理的な設置作業」の話です。運用フェーズに入ると、SD-WAN特有の複雑さが牙を剥きます。

- 「どのアプリをブレイクアウトさせるか」というポリシー定義

- 「どの程度の遅延で回線を切り替えるか」という閾値設定

- 数百種類に及ぶアプリケーションの識別ルールの更新管理

これらを設計・維持するには、従来のルーター管理とは異なる、アプリケーション層(レイヤー7)の知識が求められます。「GUIで簡単に設定できる」といっても、何を設定すべきかの判断は管理者に委ねられます。

専任のネットワークエンジニアがいない中小企業では、細かすぎる設定項目を使いこなせず、結局ベンダーに高額な保守費用を払って運用を丸投げすることになりかねません。

4. 比較検証:SD-WAN vs インターネットVPN vs IP-VPN

では、自社にはどのネットワークが適しているのでしょうか。3つの主要な方式を比較します。

4-1. 比較表で見る「機能・コスト・難易度」の違い

以下は、一般的な中小企業の規模感(数拠点〜数十拠点)を想定した比較です。

特徴 | インターネットVPN | IP-VPN(閉域網) | SD-WAN |

|---|---|---|---|

通信品質 | △(公衆網の影響受ける) | ◎(帯域保証・高品質) | ◯(制御により最適化) |

セキュリティ | ◯(暗号化あり) | ◎(インターネットと分離) | ◯(設定次第・LBO注意) |

コスト | 安い | 高い | 中〜高い |

導入・運用難易度 | 普通 | ベンダー任せで楽 | 高い(設計が複雑) |

LBO機能 | ×(基本なし) | ×(オプション対応) | ◎(標準機能) |

クラウド利用 | 不向き(本社集中) | 不向き(帯域圧迫) | 最適 |

4-2. 損益分岐点:SD-WANを入れるべき企業の条件

この比較から見える「SD-WANを導入しても損しない(メリットが出る)企業」の条件は以下の通りです。

- クラウド(SaaS)利用が極めて多い: Microsoft 365やZoomの使用頻度が高く、既存回線が恒常的に逼迫している。

- 拠点数が一定以上(例:10拠点以上): ゼロタッチプロビジョニングによる工数削減効果が、ライセンスコストを上回る規模感。

- 回線品質への要求がシビア: 通信断が許されない業務があり、複数回線の動的制御が必要。

- セキュリティ知識のある管理者がいる: または、運用付きのマネージドサービスを契約できる予算がある。

逆に、「拠点が2〜3箇所」「クラウド利用はメール程度」「現在のVPNで速度に不満がない」という企業にとって、SD-WANはオーバースペックであり、無駄な投資になる可能性が高いです。

5. 中小企業における現実解(賢い導入ステップ)

「うちは条件に当てはまらないが、将来のためにネットワークは見直したい」。そんな中小企業におすすめの現実的なステップを紹介します。

5-1. 「簡易型SD-WAN」または「SD-WAN機能付きUTM」という選択肢

いきなり高額なSD-WAN専用機(Cisco SD-WANやVMware SD-WANなどのハイエンドモデル)を入れる必要はありません。

多くの中小企業にとっての最適解は、「UTM(統合脅威管理)機器に付属しているSD-WAN機能」を利用することです。

例えば、Fortinet社のFortiGateや、Cisco Merakiなどの製品は、セキュリティ機能(ファイアウォール、アンチウイルス)を主軸にしつつ、実用十分なSD-WAN機能(アプリケーションごとの経路制御など)を内蔵しています。

これなら、既存のルーター/UTMのリプレースタイミングで導入でき、セキュリティ対策と通信最適化を1台のコストで同時に実現できます。「なんちゃってSD-WAN」と揶揄されることもありますが、中小企業の現場ニーズ(LBOしたい、Zoomを優先したい)を満たすには十分なケースが大半です。

5-2. スモールスタートとPoC(概念実証)の重要性

SD-WANは「全拠点一斉導入」が最も危険です。まずは、最も通信トラブルが多い1拠点、または情シスがいる本社だけで試験導入(PoC)を行ってください。

- 実際にLBOを行って、特定のSaaSだけが速くなるか?

- セキュリティログは正しく取れているか?

- 設定画面は自社で扱えるレベルか?

これらを数ヶ月検証し、効果を確認してから展開範囲を広げる「スモールスタート」が鉄則です。

5-3. 最新トレンド「SASE」との付き合い方

最後に、将来のロードマップとして知っておくべきキーワードが「SASE(サシー:Secure Access Service Edge)」です。

市場調査会社のIDC Japanも、SD-WAN市場の成長要因として「ゼロトラストセキュリティ(SASE)へのシフト」を挙げています。

近年、企業におけるクラウド利用の拡大、リモートワークの定着、そしてゼロトラストセキュリティへのシフトが進む中、SD-WANの導入が加速しています。(中略)特に注目されるのは、ゼロトラストセキュリティの中核を担うSASEの普及です。

SASEは、SD-WAN(ネットワーク機能)とクラウドセキュリティ機能を一つに統合した概念です。

「SD-WANの導入」は、将来的にこのSASEへ移行するための第一歩となります。今は簡易的なSD-WAN導入であっても、「将来的にはネットワークとセキュリティをクラウドで一元管理する時代が来る」という意識を持って機器選定を行うことが、長期的な投資保護につながります。

まとめ:仕組みを知れば怖くない。自社に最適なネットワークを選ぼう

SD-WANは、クラウド時代のネットワーク課題を解決する強力な技術ですが、すべての中小企業にとっての正解ではありません。仕組みを知らずに導入すれば、コスト増とセキュリティリスクという「罠」にはまります。

本記事の要点:

- 仕組み: SD-WANは物流の「AI管制官」。アプリを見て回線を使い分ける。

- メリット: ローカルブレイクアウトでクラウド遅延を解消し、ゼロタッチで管理を楽にする。

- リスク: LBOによるセキュリティ低下、ライセンス費によるコスト増、設定の複雑化に注意。

- 現実解: 中小企業は専用機ではなく「SD-WAN機能付きUTM」からのスモールスタートが賢い選択。

まずは、自社のネットワークが「どこで」「なぜ」遅くなっているのか、現状調査から始めてみてください。課題が明確になれば、高価なSD-WANが必要なのか、あるいは既存回線の増強で済むのか、正しい判断ができるはずです。

もし、「自社の環境にSD-WANが適しているか判断できない」「セキュリティリスクを診断してほしい」という場合は、ネットワーク構築実績が豊富な専門家に一度相談することをお勧めします。現状分析に基づいた、メーカーに偏らない中立的なアドバイスを受けることが、失敗しないネットワーク刷新の第一歩です。