2026年のネットワーク常識。ローカルブレイクアウトの仕組みと脱・境界型防御の潮流

目次[非表示]

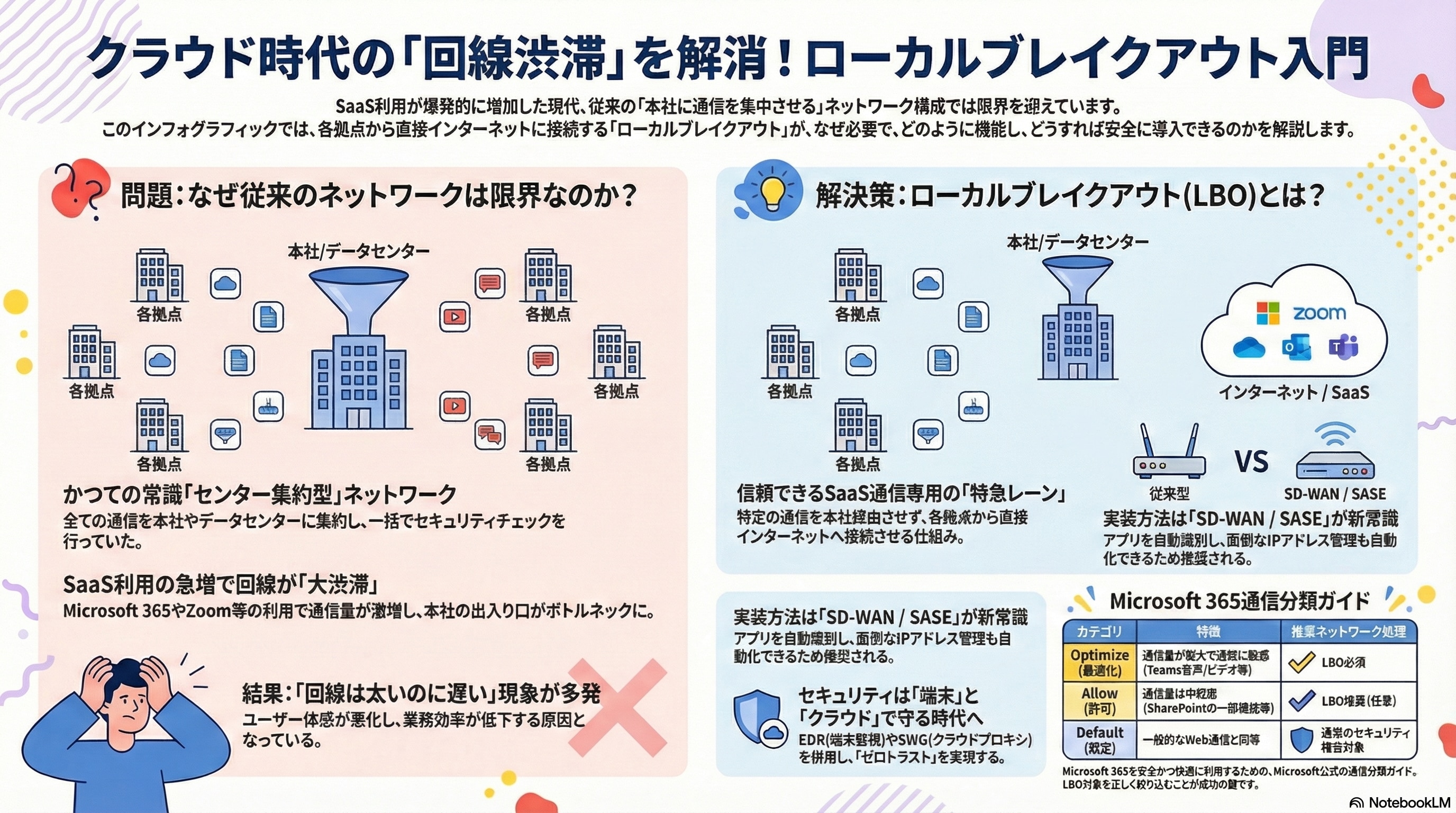

ローカルブレイクアウト(LBO)とは? 図解でわかる「渋滞解消」の仕組み

ローカルブレイクアウト(Local Breakout / Internet Breakout)とは、特定のクラウドサービスへの通信を、本社やデータセンター(DC)を経由させず、各拠点から直接インターネットへ接続させるネットワーク構成のことです。

一言で言えば、「特定の信頼できるクラウド通信だけ、セキュリティゲートウェイの検問をスキップさせる『特急レーン』を作る技術」です。

なぜ従来の「センター集約型」では限界なのか

かつての企業ネットワークは、全ての拠点の通信をVPNで本社・DCに集め、そこで一括してファイアウォール(FW)やプロキシを通す「センター集約型(ハブ&スポーク)」が常識でした。

しかし、2020年代中盤にかけて以下の変化が決定的となりました。

- SaaS利用の爆発的増加: Microsoft 365やZoom、Boxなど、業務の全てがクラウドベースになり、トラフィック量がかつての10倍以上に膨れ上がりました。

- セッション数の枯渇: 単なる通信量(帯域)だけでなく、ブラウザやアプリが張る「セッション数」が、DC側のプロキシ設備の処理能力を食いつぶす事態が多発しました。

結果、本社DCの入り口がボトルネックとなり、「回線は太いのに遅い」という現象が全国の拠点で発生するようになったのです。

特定のクラウドだけを「直行便」にする仕組み

ローカルブレイクアウトは、このボトルネックを回避するために設計されました。

- 通常通信: 未知のWebサイトやメールなどは、従来どおり本社DCへ送り、厳重なセキュリティチェック(UTM/プロキシ)を通す。

- 特定通信: Microsoft 365やZoomなど、「安全であることが保証されているSaaS」への通信だけ、各拠点のルータから直接インターネットへ逃がす(ブレイクアウトする)。

これにより、DC側の負荷を劇的に下げつつ、ユーザーには高速なレスポンスを提供できます。

2026年の現在地:もはや「非常手段」ではなく「標準仕様」

2020年頃までは「セキュリティポリシーの例外」として扱われることの多かったLBOですが、2026年現在では企業の標準アーキテクチャとして定着しています。

総務省やIPA(情報処理推進機構)のガイドラインでも、クラウド利用を前提としたネットワーク構成の選択肢としてLBO(またはインターネットブレイクアウト)が明記されており、自治体ネットワーク(β'モデル等)でも採用が進んでいます。

ローカルブレイクアウトは、接続先以外との通信がないため安全という考え方であるが、アップロードやコミュニケーション ツール上でファイル添付ができるため管理は必要である。

このように、公的な議論の場でも「LBOをいかに安全に運用するか」が主眼となっており、もはや導入するか否かではなく「どう実装するか」のフェーズに入っています。

【技術比較】ローカルブレイクアウトを実現する3つの実装パターン

LBOを実現するには、ルータ等の機器で「どの通信をブレイクアウトさせるか」を識別する必要があります。代表的な3つの手法を比較します。

手法 | 識別方法 | 精度・運用負荷 | 2026年の推奨度 |

|---|---|---|---|

1. PACファイル | プロキシ設定ファイル | 低・高 | × 非推奨 |

2. ルータ選別 | ドメイン/IPアドレス | 中・中 | △ 小規模なら可 |

3. SD-WAN / SASE | アプリケーション識別 | 高・低 | ◎ 推奨 |

パターン1:PACファイルによるプロキシ制御(レガシー手法)

ブラウザに読み込ませる「PACファイル」に、除外リスト(プロキシを通さないURL)を記述する方法です。

- デメリット: TeamsやZoomなどのデスクトップアプリには適用されないケースがあるほか、SaaS側のIPアドレス変更に合わせてPACファイルを頻繁に書き換えて全端末に配る必要があり、運用が破綻しがちです。

パターン2:ルータのドメイン/IPベース振り分け

拠点ルータに静的なルート情報を書き込み、「このIP宛ては直接ネットへ」と設定する方法です。

- デメリット: Microsoft 365などは使用するIPアドレスが不定期かつ頻繁に変更されます。これに追従できないと「突然つながらない」トラブルが発生します。FQDN(ドメイン名)ベースの制御に対応していない安価なルータでは実装自体が困難です。

パターン3:SD-WAN / SASEによるアプリケーション識別(推奨)

現在主流の手法です。SD-WAN(Software Defined-WAN)機能を持つルータや、SASE(Secure Access Service Edge)のエッジデバイスを使用します。

これらは「第1パケット」や「SNI(Server Name Indication)」を見て、通信がどのアプリケーションかを自動識別します。「Microsoft 365の通信だ」と判別すれば、自動的に最新のIPリストに基づいてブレイクアウトを行います。管理者は「Office 365をLBOする」というポリシーをGUIでオンにするだけで済み、IP変更の追従もクラウド側で自動更新されます。

最大の懸念「セキュリティリスク」をどう払拭するか

情シス担当者が最も恐れるのは、「LBOした通信が、実はマルウェア配布サイトへのアクセスだった」あるいは「LBOした正規のクラウドストレージ経由で機密情報が持ち出された(シャドーIT)」という事態です。

「ファイアウォールを通さない」ことのリスク実態

LBOの対象とした通信は、社内のUTMやプロキシによるウイルスチェック、URLフィルタリングをスルーします。

- リスク1:なりすましサイトへの接続

- 正規のドメインに似せたフィッシングサイトへ誘導された場合、防御壁なしで接続してしまう恐れがあります。

- リスク2:個人アカウントの利用

- 会社契約のBoxではなく、個人のBoxアカウントへファイルをアップロードしても、通信経路が同じなら区別できずに見逃してしまう可能性があります。

解決策:エンドポイントセキュリティ(EDR)とSWGの活用

2026年のセキュリティ設計では、「ネットワーク境界(ファイアウォール)ですべて止める」という考え方を捨て、「デバイスとクラウド側で守る」構成が必須です。

- EDR(Endpoint Detection and Response)の導入:

- PC端末自体で挙動を監視します。たとえLBO経由でマルウェアが侵入しても、実行段階で検知・隔離します。

- SWG(Secure Web Gateway)との併用:

- LBOする通信でも、完全にノーチェックにするのではなく、クラウド上のプロキシ(SWG)を通して最低限のチェック(テナント制御など)を行う構成が一般的です。

ゼロトラスト・アーキテクチャにおけるLBOの位置づけ

LBOは、ゼロトラスト(何も信頼せず、常に検証する)の概念と矛盾しません。むしろ、「社内ネットワーク=安全」という神話を捨て、インターネットへの直接接続を前提にセキュリティを組むための第一歩です。

IPAの資料でも、ゼロトラスト移行において、LBO(ダイレクトアクセス)とSWG/CASBの組み合わせが推奨されています。

オンプレミスの境界型防御内でセキュリティ機構が行なっている制御を確認し、SWG製品へそのポリシーの落とし込みを行う。アダルトコンテンツといったカテゴリによるフィルタリングや不審なドメインへの接続制限などの設定を行う。

【事例深掘り】Microsoft 365を快適・安全に使うための鉄則

LBOの導入動機として最も多いMicrosoft 365ですが、実はMicrosoft自身が「すべての通信をLBOすべきではない」としています。

Microsoftが提唱する「3つのカテゴリ(Optimize/Allow/Default)」

Microsoftは、M365の通信先URL/IPを以下の3つに分類し、公開しています。

カテゴリ | 特徴 | 推奨ネットワーク処理 |

|---|---|---|

Optimize (最適化) | 通信量が膨大で、遅延に敏感。 | 必須:LBO |

Allow (許可) | 通信量は中程度。 | 任意 |

Default (既定) | 一般的なWeb通信と同等。 | 通常処理 |

有効な値は、Optimize、Allow、および Default です。(中略)たとえば、エンドポイントが Optimize と Allow の両方に表示される場合は、Optimize の要件に従う必要があります。

失敗する企業の多くは、この区別をせず「Office 365っぽい通信は全部LBO」にしてしまいます。 すると、セキュリティ検査が必要な通信までスルーしてしまったり、逆にLBOリストが膨大になりすぎてルータがパンクしたりします。「Optimize」カテゴリのみをピンポイントでLBOすることが、パフォーマンスとセキュリティの黄金比です。

「セッション数」という隠れた犯人

TeamsやOutlookは、起動しているだけで数百〜数千の「セッション(通信の確立数)」を維持します。これはデータ量(MB/GB)とは別の負荷です。

古いファイアウォールは、セッションテーブルの上限(例:同時20,000セッション)に達すると、新しい通信を破棄します。これが「Teamsがプツプツ切れる」原因の正体であることが多々あります。LBOによってこのセッション負荷をルータからインターネットへ直接逃がすことは、センター側機器の延命にもつながります。

失敗しないローカルブレイクアウト導入 5ステップ

中小企業が明日からLBOプロジェクトを始めるためのロードマップです。

STEP1:現状のトラフィック分析(可視化)

まずは「何が回線を圧迫しているか」を特定します。UTMのログやトラフィック解析ツールを使い、トップアプリケーションを確認します。多くの場合、Windows Update、Microsoft 365、YouTube、Web会議ツールの4つが上位を占めるはずです。

STEP2:対象アプリケーションの選定とリスク評価

STEP1の上位アプリのうち、「信頼できる宛先」かつ「帯域を食うもの」を選定します。

- ◎ 対象: Microsoft 365(Optimize)、Windows Update

- △ 検討: Zoom、Webex(業務利用のみに限定できるか?)

- × 除外: 一般的なWeb閲覧、フリーのストレージサービス

STEP3:PoC(小規模拠点での実証実験)

いきなり全社導入するのは危険です。10〜20名程度の支店をパイロット拠点とし、LBOを実施します。

- 業務アプリの動作に支障がないか?

- 体感速度は向上したか?

- グローバルIPが変わることでアクセス拒否されるSaaSはないか?

これらを1ヶ月程度検証します。

STEP4:運用自動化の仕組み構築(SD-WAN等の導入)

LBOを本格運用する場合、SaaSのIP変更に手動で追従するのは不可能です。

SD-WANルータや、クラウド管理型のファイアウォールなど、SaaSの宛先リストを自動更新してくれる機材を導入します。2026年現在では、サブスクリプション型の安価なSD-WANサービスも充実しています。

STEP5:全社展開とセキュリティ監視体制の再構築

全拠点へ展開します。同時に、LBOした通信が見えなくならないよう、EDRのログやCASB/SWGのレポートを通じて「誰がどのクラウドを使っているか」をモニタリングする体制へ移行します。

よくある質問(FAQ):DNSやプロキシ認証のトラブル

Q. LBO導入後、特定のサイトが見られなくなりました。

A. 名前解決(DNS)の問題である可能性が高いです。

拠点から直接インターネットに出る際、社内DNSサーバーを経由せずにパブリックDNS(8.8.8.8等)を見に行くと、社内イントラネットの名前解決ができなくなる場合があります。LBOする通信と、社内DNSを使う通信の振り分け設定(スプリットDNS)を確認してください。

Q. グローバルIPアドレスが変わることで、SaaSのアクセス制限に引っかかりませんか?

A. はい、引っかかります。

一部のSaaS(勤怠管理やネットバンキング等)で「接続元IPアドレス制限」をかけている場合、拠点のプロバイダIPからのアクセスが拒否されます。

対策としては、それらのSaaSだけはLBO対象から外す(従来どおりDC経由にする)か、SaaS側の許可リストに拠点のIPを追加する必要があります。

Q. コストを抑えて導入するには?

A. 既存ルータの機能確認から始めましょう。

YAMAHAやCiscoなどの主要メーカー製ルータであれば、最新のファームウェアで「アプリケーションごとの振り分け機能」が強化されている場合があります。専用のSD-WAN高額機器を買わずとも、既存資産の設定変更+インターネット回線の契約変更(IPoE化など)だけで実現できるケースも多々あります。

まとめ:ローカルブレイクアウトは「脱・境界型防御」への第一歩

ローカルブレイクアウトは、単に「ネットを速くする技術」ではありません。クラウド利用が前提となった現代において、企業のネットワークアーキテクチャを「センター集中型」から「分散・自律型」へと進化させるための必須要件です。

2026年のネットワークセキュリティの常識は、「通信経路(VPN)で守る」から「通信の中身と端末(ゼロトラスト)で守る」へと完全にシフトしています。

安易なポート開放はセキュリティ事故を招きますが、適切なツール(SD-WAN/SWG)とポリシー(Optimizeカテゴリの活用)を用いて統制すれば、LBOはセキュリティと生産性を両立する最強の武器となります。まずは自社のトラフィックの「中身」を知ることから始めてみてください。