失敗しないローカルブレイクアウト|導入前に確認すべき5つのチェックリスト

目次[非表示]

はじめに:なぜ今、Web会議やクラウド利用で社内ネットが遅くなるのか?

「TeamsでのWeb会議中に映像が固まる」「SharePointのファイルが開くのに数分かかる」……。

もしあなたの会社でこのような悲鳴が上がっているなら、それは「センター集約型」のネットワーク構造が限界を迎えているサインかもしれません。

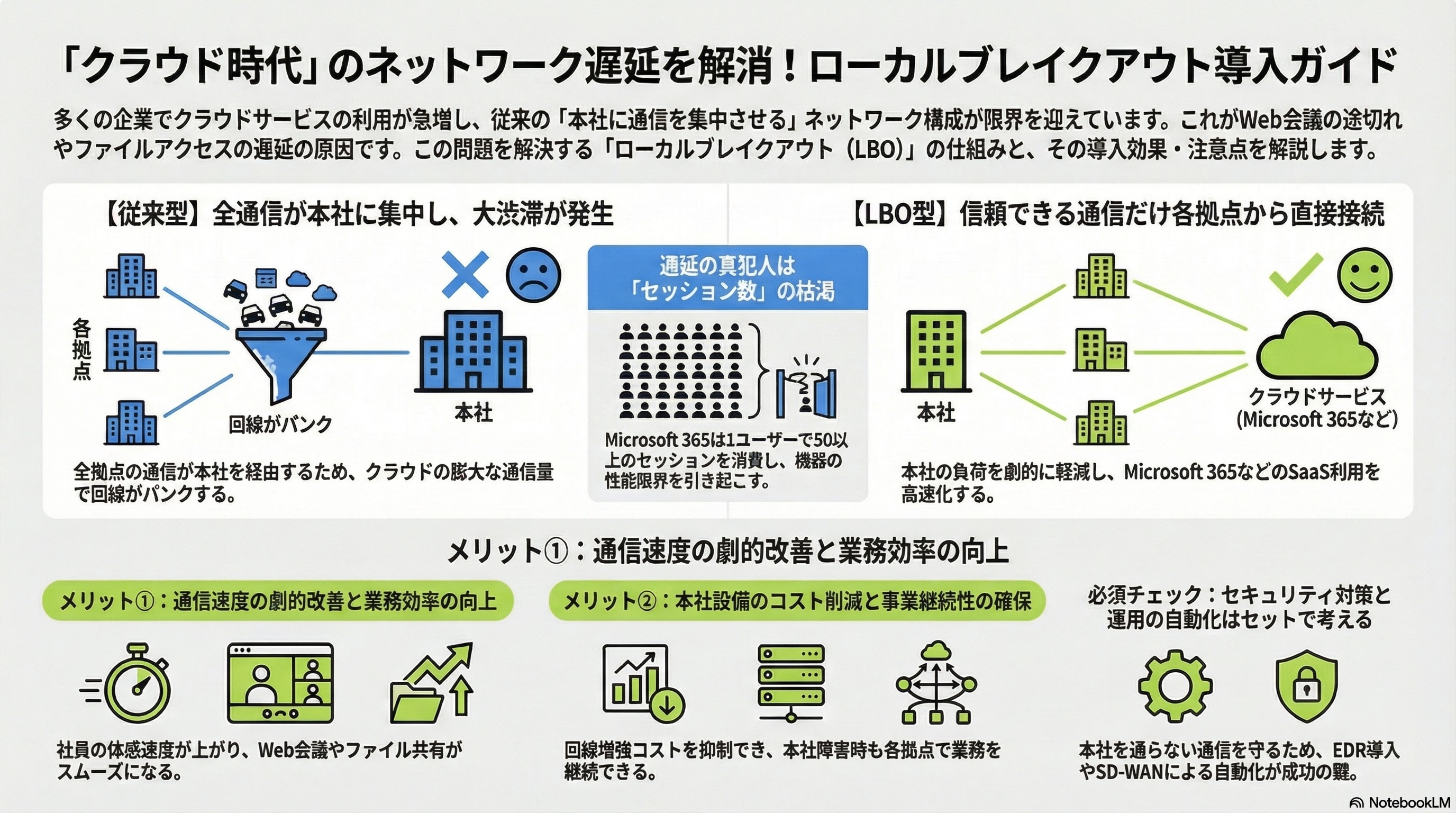

コロナ禍を経て、多くの企業がMicrosoft 365(旧Office 365)やZoomなどのクラウドサービス(SaaS)を一気に導入しました。しかし、ネットワーク構成は「10年前のまま」というケースが少なくありません。従来のネットワークは、全拠点の通信を一度本社のデータセンター(DC)に集めてからインターネットに抜ける構造になっており、クラウドの膨大な通信量(トラフィック)に耐えられなくなっているのです。

本記事では、この問題を解決する切り札「ローカルブレイクアウト(LBO)」について、中小企業の情報システム担当者が知っておくべき仕組み、メリット・デメリット、そして導入に失敗しないためのチェックリストを解説します。2026年の最新トレンドや総務省のガイドライン動向も踏まえ、安全かつ快適なネットワーク環境を取り戻すための道筋を示します。

第1章:ローカルブレイクアウト(LBO)とは?仕組みと重要性が高まる背景

ローカルブレイクアウト(Local Breakout / LBO)とは、特定の信頼できるクラウドサービスへの通信だけを、本社を経由させず、各拠点から直接インターネットへ接続(ブレイクアウト)させる仕組みのことです。「インターネットブレイクアウト」とも呼ばれます。

1-1:「センター集約型」と「ローカルブレイクアウト」の違い

従来の「センター集約型」と「ローカルブレイクアウト」の決定的な違いは、通信の「通り道」にあります。

センター集約型(従来):

支店や営業所の通信はすべて、専用線やVPNを通じて一度「本社(またはデータセンター)」に集められます。そこにあるファイアウォール(FW)やプロキシサーバーを通ってからインターネットに出ます。セキュリティ管理を一元化できる反面、本社へのアクセスが集中し、回線帯域がパンクしやすい構造です。ローカルブレイクアウト(LBO):

業務で使うMicrosoft 365やZoomなどの「特定の通信」だけを識別し、各拠点のインターネット回線から直接アクセスさせます。その他の通信は従来どおり本社を経由させ、セキュリティチェックを受けさせます。これにより、本社の回線負荷を大幅に逃がす(オフロード)ことができます。

1-2:Microsoft 365やWindows Updateが引き起こす「セッション数枯渇」問題

なぜ、急に回線が詰まるようになったのでしょうか? その主犯格の一つが、Microsoft 365やWindows Updateの通信特性です。

これらは、単にデータ量(帯域)が大きいだけでなく、サーバーとの接続数を示す「セッション数」を大量に消費します。

例えば、Web閲覧なら1ユーザーあたり数セッションで済みますが、Microsoft 365(Outlook, Teams, OneDrive等)をフル活用すると、1ユーザーだけで30〜50セッション以上を張ることがあります。

数百人の社員が同時にこれを行えば、本社のファイアウォールやプロキシサーバーの「最大セッション数(NATテーブル)」の上限を一瞬で使い切り、通信が遮断されたり、極端に遅くなったりする「セッション枯渇」が発生します。これは回線を太くしても解決しない、機器の性能限界による問題です。

1-3:総務省も推奨?クラウド時代のネットワークの在り方

この流れは国も後押ししています。総務省が策定する「地方公共団体における情報セキュリティポリシーに関するガイドライン(2024年10月改定版など)」においても、業務効率化とクラウド活用の観点から、従来の閉域網(LGWAN)偏重から、要件を満たせばローカルブレイクアウト(いわゆるα'モデル等の構成)を許容する方向へとシフトしています。

これは自治体だけでなく民間企業にとっても、「クラウド時代には、すべての通信を1箇所に集めるのではなく、適切に分散させるのが合理的である」という重要な指針となります。

第2章:【メリット】ローカルブレイクアウト導入で得られる3つの効果

LBOを適切に導入すれば、単なる「速度改善」以上の経営的なメリットが得られます。

2-1:通信速度の劇的改善と業務効率化

最大のメリットは、エンドユーザー(社員)の体感速度の向上です。

ボトルネックとなっていた本社のプロキシサーバーを介さずに、Microsoft 365などのSaaSへ最短経路でアクセスできるため、遅延(レイテンシ)が大幅に減少します。「Teamsの画質が安定した」「SharePointの同期が速くなった」といった声が上がりやすく、全社の生産性向上に直結します。

2-2:センター拠点(本社・DC)の設備コスト削減

LBOによって拠点から直接インターネットに抜ける通信が増えれば、その分、本社へ向かうトラフィック(通信量)は減ります。

これにより、本社側のインターネット回線の帯域増強や、高価なゲートウェイセキュリティ機器(ファイアウォール/プロキシ)の買い替えサイクルを先延ばしにできる可能性があります。また、拠点間のVPN回線帯域を節約できるため、通信コストの適正化にも寄与します。

2-3:BCP対策(事業継続計画)としての分散型ネットワーク

センター集約型では、本社のルーターや回線に障害が起きると、全拠点のインターネットが不通になり、業務が停止するリスクがありました。

LBOを導入していれば、仮に本社ネットワークがダウンしても、各拠点のインターネット回線が生きていれば、Microsoft 365やクラウド上の業務システム(kintone, Salesforceなど)を使い続けることができます。これはBCP(事業継続計画)の観点からも非常に有効です。

第3章:【デメリット】導入前に知っておくべきリスクと課題

一方で、安易なLBO導入はセキュリティ事故の温床になります。メリットの裏にあるリスクを正しく理解しましょう。

3-1:セキュリティガバナンスの低下(シャドーITのリスク)

本社を経由しないということは、「本社のセキュリティチェックを通らない」ことを意味します。

もし設定を誤り、許可していない怪しいサイトへのアクセスまでブレイクアウトさせてしまうと、そこからマルウェアに感染するリスクが高まります。また、社員が勝手に個人用のクラウドストレージへデータをアップロードする「シャドーIT」の監視が、本社側のログに残らなくなるため、情報漏洩の発見が遅れる恐れがあります。

3-2:ネットワーク構成と運用管理の複雑化

これまでは「本社の出入り口」だけを守ればよかったのが、LBO導入後は「各拠点の出入り口」も管理する必要があります。

拠点数が多ければ多いほど、ルーターの設定変更やセキュリティパッチの適用などの運用負荷が増大します。管理者の目が届きにくい地方拠点のルーターが、セキュリティホールとして狙われる事例も増えています。

3-3:特定のアプリケーション識別精度の限界

「YouTubeは禁止だが、Google Workspaceは許可したい」といった場合、どちらも通信先はGoogleのサーバー群であり、IPアドレスだけでの完全な識別は困難です。

従来の安価なルーターでは、アプリケーション(L7層)ごとの細かい制御ができず、「Google全体を許可するか、拒否するか」の二択になりがちです。精度の高い制御を行うには、DPI(Deep Packet Inspection)機能を持つ高度な機器が必要になります。

第4章:失敗しないローカルブレイクアウト|導入前に確認すべき5つのチェックリスト

LBO導入で失敗しないために、情報システム担当者が事前に確認すべき5つのポイントをまとめました。

チェック1:【対象選定】ブレイクアウトさせる通信を明確に定義しているか?

全通信ではなく「信頼できるSaaS」のみに限定する重要性

「インターネットなら全部直接つなげば速い」と考えるのは危険です。LBOの対象は、Microsoft 365、Zoom、Salesforce、Boxなど、「信頼性が高く、かつ通信量が多い特定のSaaS」に限定すべきです。一般的なWebサイト閲覧は、引き続き本社経由(プロキシ経由)にしてセキュリティフィルタを通すのが定石です。

動的に変化するIPアドレスリストへの対応策

多くのSaaSは、負荷分散のために使用するIPアドレスを頻繁に変更します。

固定のIPリストをルーターに手動で登録していると、「昨日まで使えていたTeamsが繋がらない」といったトラブルが頻発します。「FQDN(ドメイン名)ベース」での制御に対応しているか、あるいはSaaS側のIP変更情報を自動で取得・更新してくれるルーター/SD-WAN製品を選ぶことが必須です。

チェック2:【セキュリティ】エンドポイント対策は万全か?

UTMを通さない代わりの「EDR」や「クラウドプロキシ(SWG)」

LBOした通信は本社のUTM(統合脅威管理)を通りません。そのため、PC端末(エンドポイント)側での防御力が最後の砦になります。

従来のウイルス対策ソフト(EPP)だけでなく、不審な挙動を検知するEDR(Endpoint Detection and Response)の導入や、LBOした先でクラウド型のセキュリティゲートウェイ(SWG/SASE)を通す構成を検討し、セキュリティレベルを担保しましょう。

チェック3:【回線品質】拠点のインターネット回線はPPPoEかIPoEか?

「輻輳(ふくそう)」を避けるためのIPv6(IPoE)接続の必要性

いくらLBO設定をしても、肝心の拠点のインターネット回線(足回り)が遅ければ意味がありません。

従来の接続方式「PPPoE」は、プロバイダの設備(網終端装置)で混雑(輻輳)しやすく、夜間や昼休みに速度低下が起きます。LBOを行う拠点回線は、この混雑ポイントを迂回できる次世代規格「IPoE(IPv6)」に対応した契約に変更することを強く推奨します。

チェック4:【運用負荷】設定変更(PACファイル vs SD-WAN)の手間を許容できるか?

低コストだが管理が大変な「PACファイル」の落とし穴

ブラウザの設定ファイル(PACファイル)を使ってLBOを実現する方法は、コストはかかりませんが運用が地獄です。SaaSの仕様変更のたびにPACファイルを書き換え、全社員のPCに配布し直す作業が発生します。記述ミスで全社のネットが止まるリスクもあります。

コストはかかるが管理が楽な「SD-WAN / LBO対応ルーター」

運用負荷を下げるなら、自動更新機能を持つLBO対応ルーターや、クラウドから設定を一元管理できるSD-WANの導入が現実的です。初期コストはかかりますが、情シスの残業代とトラブル対応コストを考えれば、中長期的には安上がりなケースが多いです。

チェック5:【費用対効果】コスト削減額とセキュリティ投資のバランス

LBOによって削減できる「回線コスト・機器コスト」と、新たに発生する「SD-WANライセンス費・エンドポイントセキュリティ費」を比較し、ROI(投資対効果)が見合うかを試算してください。「単に速くしたい」だけでなく、「セキュリティを維持しつつコスト最適化できるか」が経営層への説得材料になります。

第5章:中小企業におすすめのローカルブレイクアウト実装パターン

企業の規模と予算に合わせた3つの実装パターンを紹介します。

5-1:【低コスト重視】LBO機能付きルーター(UTM)の活用

社員数100名以下で、拠点が少ない企業向けです。

LBO機能(SaaSのアドレス情報を自動更新する機能)を持った国産ルーター(YAMAHA RTXシリーズなど)やUTMを各拠点に設置します。

- メリット: 機材費が比較的安価。買い切り型が多い。

- デメリット: 拠点が増えると設定管理が大変。高度な可視化は難しい。

5-2:【管理重視】SD-WAN(Software Defined-WAN)の導入

社員数100名以上、多拠点展開している企業向けです。

物理的な回線の上に仮想的なネットワークを構築し、Web管理画面(ダッシュボード)から全拠点の通信ポリシーを一括制御します。「Teamsの通信だけをブレイクアウトさせる」といった設定もクリック一つで全拠点に適用可能です。

- メリット: 運用の自動化、通信状況の可視化(誰が何を使っているか分かる)。

- デメリット: 月額のライセンス費用が発生する。

5-3:【セキュリティ重視】SASE(サシー)への発展的移行

LBOの「その先」にある、現在主流となりつつある構成です。

SASE(Secure Access Service Edge)は、ネットワーク機能(SD-WAN)とセキュリティ機能(SWG/CASB等)をクラウド上で統合したサービスです。LBOした通信を一度SASEクラウドに通すことで、どこからアクセスしても本社と同等のセキュリティポリシーを適用できます。

- メリット: 場所を問わず(在宅勤務でも)同じセキュリティと速度を提供できる。ゼロトラストの実現。

- デメリット: 導入コストが高い。設計の難易度が高い。

第6章:導入事例から学ぶ「成功」と「失敗」の分岐点

6-1:失敗事例:セキュリティ対策なしで実施し、マルウェア感染

A社(製造業・従業員200名)のケース

コスト削減のため、PACファイルを用いてMicrosoft 365の通信をLBOしました。しかし、設定ミスにより、本来ブロックすべき海外のフリーソフト配布サイトへの通信までブレイクアウトされていました。

結果、社員が誤ってランサムウェアをダウンロードしてしまい、拠点内のPCが感染。本社のFWログに残らない通信だったため発見が遅れ、復旧に1週間を要しました。

教訓: 「LBOする通信」の定義は厳格に行い、エンドポイントセキュリティ(EDR等)を省略してはならない。

6-2:成功事例:Microsoft 365の遅延解消と運用工数の削減を両立

B社(卸売業・従業員500名・10拠点)のケース

Web会議の品質低下に悩んでいましたが、SD-WAN機能を備えたルーターへリプレイスを実施。

Microsoft 365とZoomの通信のみを自動識別してIPoE回線からLBOする設定を行いました。SaaS側のIP変更にも自動追従するため、情シスのメンテナンス工数はほぼゼロに。

結果、本社の帯域使用率が40%低下し、追加の回線増強コストを回避。浮いた予算でEDRを導入し、セキュリティレベルも向上しました。

教訓: 運用自動化への投資が、結果的にコスト削減とセキュリティ向上につながる。

まとめ:ローカルブレイクアウトは「準備」が9割。自社に最適な構成を選ぼう

ローカルブレイクアウトは、クラウド時代のネットワーク遅延を解消する強力な手段ですが、魔法の杖ではありません。「セキュリティ」と「運用管理」のバランスを無視して導入すれば、かえってリスクを招きます。

最後に、導入に向けた重要ポイントを振り返ります。

- 現状把握: まずはトラフィックを可視化し、「何が」回線を圧迫しているか特定する。

- 対象限定: 信頼できるSaaS(M365等)のみをLBOの対象にする。

- 足回り強化: 拠点の回線をIPoE(IPv6)化して、物理的な詰まりを解消する。

- 自動化: PACファイル運用は避け、自動更新機能のあるルーターやSD-WANを検討する。

- 防御徹底: 抜けた先のセキュリティ(EDR/SASE)を必ずセットで考える。

「自社だけで設計するのは不安だ」「どの製品が合うかわからない」という方は、ネットワーク構築の実績が豊富な専門ベンダーに相談することをお勧めします。まずは現状のボトルネック診断から始めてみてはいかがでしょうか。

【無料相談受付中】

御社のネットワーク環境に最適なLBO構成を診断いたします。

「Microsoft 365が遅い」「拠点のネットがつながらない」とお悩みの方は、お気軽にご相談ください。