2026年以降も常識に?今すぐ見直すべき中小企業のリモートワークセキュリティ戦略

目次[非表示]

"ウチは大丈夫"はもう通用しない?中小企業のリモートワークセキュリティが抱える課題

コロナ禍で急遽導入…その場しのぎのセキュリティ対策になっていませんか?

2020年以降、多くの企業が事業継続のためにリモートワークへと舵を切りました。特に中小企業においては、限られた時間と情報の中で、手探りで環境を構築された情報システム担当者の方も多いのではないでしょうか。

「まずは業務を止めないこと」を最優先に進めた結果、セキュリティ対策が後回しになったり、暫定的なルールのまま運用が常態化したりしていませんか?

ハイブリッドワークが当たり前となった今、当時急ごしらえで構築したリモートワーク環境が、企業の存続を脅かす大きなセキュリティホールになっている可能性があります。攻撃者は、こうした"とりあえず"の対策が施された環境を格好の標的として狙っているのです。

見えない脅威が増加中。2026年以降に予測されるリモートワークの新たなリスク

リモートワークの普及は、サイバー攻撃者に新たな攻撃経路を与えました。オフィス内に閉じていたネットワークとは異なり、従業員の自宅やカフェなど、管理の行き届かない環境にまで企業のデータが分散するようになったからです。

事実、中小企業を狙ったサイバー攻撃は年々深刻化しています。

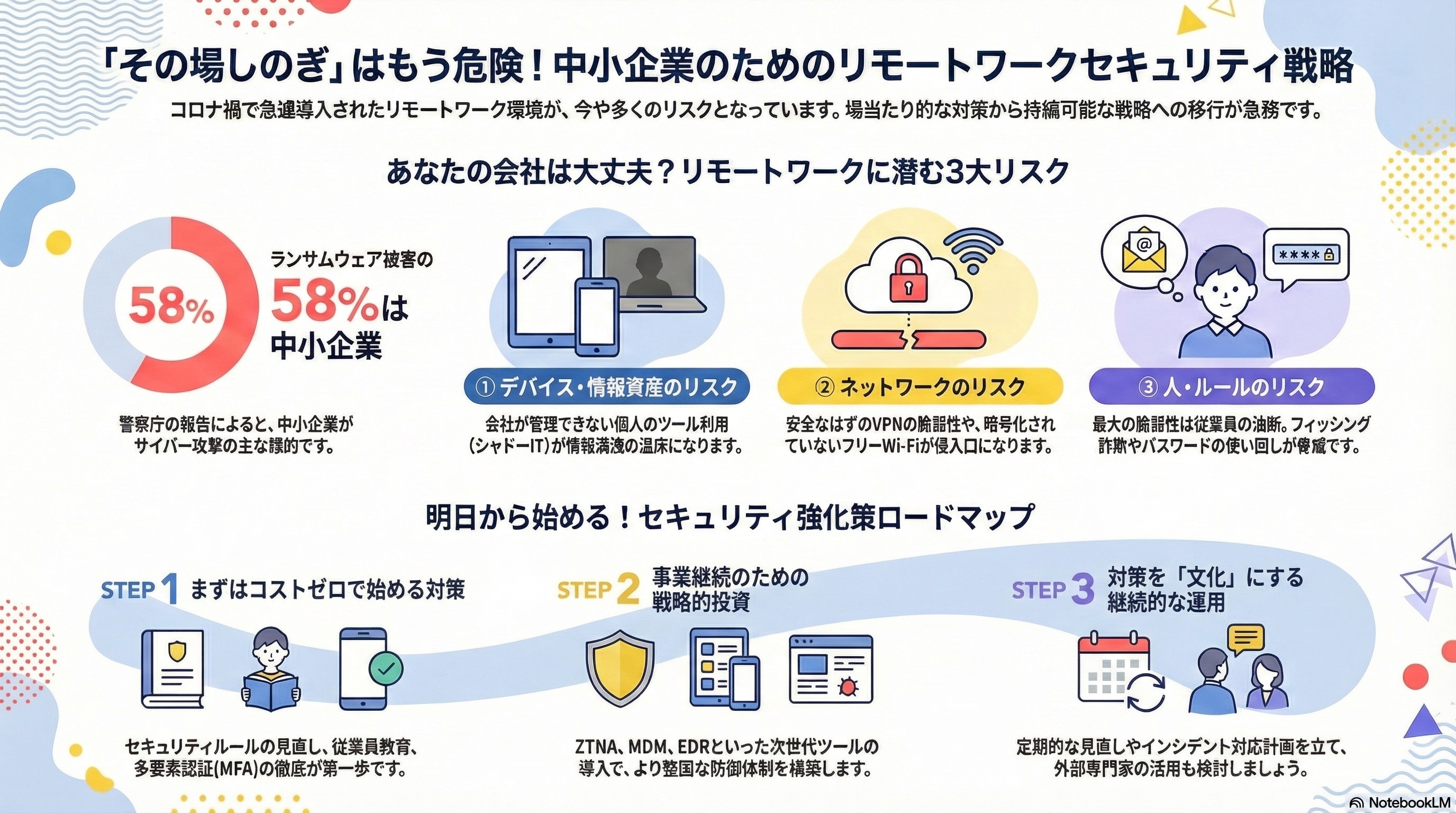

警察庁が2024年3月に発表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、令和5年中に警察庁に報告されたランサムウェア被害の件数は197件であり、そのうち中小企業が58%を占めています。被害企業・団体の約7割が、データの復旧に1週間以上を要しており、事業に深刻な影響が出ていることがわかります。

攻撃手法も巧妙化しており、VPN機器の脆弱性を突いた侵入や、AIを悪用したフィッシングメールなど、従来の手法だけでは防ぎきれない脅威が次々と生まれています。2026年以降、このような見えない脅威はさらに増加し、対策が不十分な中小企業は深刻なダメージを受けるリスクに晒され続けることになるでしょう。

この記事でわかること:持続可能なリモートワーク環境を構築するための具体的な戦略

この記事は、日々奮闘されている中小企業の情報システム担当者の皆様に向けて、リモートワーク環境におけるセキュリティの現状と課題を整理し、明日から実践できる具体的な対策を解説します。

- 見落としがちなセキュリティリスクの総点検

- コスト別にわかる、今すぐ始めるべきセキュリティ強化策

- 対策を"文化"として定着させるための継続的な運用方法

この記事を最後までお読みいただくことで、貴社のリモートワーク環境をより安全で持続可能なものへと進化させるための、明確なロードマップを描けるようになるはずです。

あなたの会社は大丈夫?中小企業が見落としがちなリモートワークのセキュリティリスク総点検

リモートワーク環境には、オフィス勤務とは異なる特有のリスクが潜んでいます。ここでは「デバイス・情報資産」「ネットワーク」「人・ルール」の3つの観点から、中小企業が見落としがちな具体的なセキュリティリスクを総点検します。

リスク①【デバイス・情報資産】:PCの紛失・盗難だけじゃない「シャドーIT」という落とし穴

リモートワークでは、会社の情報資産がオフィス外に持ち出されるため、物理的な紛失・盗難リスクが高まります。しかし、それ以上に厄介なのが、情報システム部門が把握・管理できていないデバイスやサービスが業務利用される「シャドーIT」です。

個人のスマホやクラウド利用による情報漏洩

従業員が利便性を優先し、会社が許可していない個人のスマートフォンや無料のチャットツール、オンラインストレージサービスなどで業務上のファイルをやり取りするケースは後を絶ちません。

これらのサービスは、企業のセキュリティポリシーが適用されず、情報漏洩やマルウェア感染の温床となります。悪意なく行われることがほとんどであるため、発見が遅れ、気づいた時には重大なインシデントに発展していることも少なくありません。

退職者が会社のデータにアクセスできてしまう危険性

従業員の入退社に伴うアカウント管理も、リモートワーク環境ではより一層の注意が必要です。退職した従業員のアカウントが削除されずに残っていると、悪意を持って機密情報にアクセスされたり、外部に情報を持ち出されたりするリスクがあります。

特に、個人のデバイスからクラウドサービスにアクセスすることを許可していた場合、退職後もデータが手元に残り続け、情報漏洩のリスクが長期化する可能性があります。

リスク②【ネットワーク】:家庭のWi-Fiは安全?カフェやコワーキングスペースに潜む脅威

オフィスと異なり、リモートワークで利用されるネットワーク環境は多岐にわたります。従業員の自宅、カフェ、コワーキングスペースなど、情報システム部門が直接管理できないネットワークを利用するため、通信の安全性を確保することが極めて重要になります。

暗号化されていないフリーWi-Fiからの通信傍受

カフェや駅などで提供されている公衆フリーWi-Fiの中には、通信が暗号化されていないものが存在します。このようなWi-Fiに接続して業務を行うと、通信内容を第三者に傍受(盗み見)され、IDやパスワード、メールの内容などが盗まれてしまう危険性があります。

また、正規のWi-Fiになりすました「悪魔の双子」と呼ばれる偽のアクセスポイントに接続してしまい、情報を窃取されるケースも報告されています。

VPNの脆弱性を狙ったサイバー攻撃

多くの企業で、社内ネットワークへの安全な接続手段としてVPN(Virtual Private Network)が利用されています。しかし、そのVPN機器自体に脆弱性が存在する場合、そこがサイバー攻撃の侵入口となってしまいます。

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」においても、「VPN機器の脆弱性を悪用した攻撃」は組織向けの脅威として第2位にランクインしており、多くの企業が実際に被害に遭っていることが示されています。

VPNソフトウェアを常に最新の状態に保つ、強固なパスワードを設定するといった基本的な対策を怠ると、せっかく導入したVPNが逆にリスクの原因となりかねません。

リスク③【人・ルール】:最大の脆弱性は「従業員の油断」と「ルールの形骸化」

どれだけ高度なセキュリティシステムを導入しても、それを利用する「人」の意識が低ければ、セキュリティは簡単に破られてしまいます。リモートワーク環境では、管理者の目が行き届きにくくなるため、ヒューマンエラーのリスクはさらに高まります。

フィッシング詐欺や標的型攻撃メールの巧妙化

宅配業者や取引先、さらには自社の情報システム部門を装った巧妙なフィッシングメールが増加しています。リモートワーク中は、同僚や上司に気軽に相談しにくいため、従業員が一人で判断してしまい、偽サイトにID・パスワードを入力したり、マルウェア付きのファイルを開いてしまったりするケースが後を絶ちません。

近年の攻撃メールは、文章も自然で非常に見分けがつきにくくなっており、「自分は騙されない」という過信は禁物です。

「自分は大丈夫」という思い込みが引き起こすヒューマンエラー

「少しくらいなら」「自分だけは大丈夫だろう」といった従業員一人ひとりの油断や思い込みが、重大なセキュリティインシデントを引き起こす最大の原因です。

- パスワードの使い回し

- 私用デバイスでの業務データ閲覧

- 不審なメールの添付ファイルを安易に開く

- OSやソフトウェアのアップデートを怠る

こうした基本的なルール違反が、攻撃者に侵入の糸口を与えてしまいます。リモートワークを安全に運用するためには、ルールを策定するだけでなく、なぜそのルールが必要なのかを全従業員が理解し、遵守する文化を醸成することが不可欠です。

【コスト別】明日から実践できる!中小企業のためのリモートワークセキュリティ強化策

セキュリティ対策にはコストがかかる、というイメージがあるかもしれません。しかし、費用をかけずに始められることも数多く存在します。ここでは、中小企業が取り組むべきセキュリティ強化策を「コストをかけずに始める第一歩」と「事業継続のための戦略的投資」の2つのフェーズに分けて具体的に解説します。

まずはここから!費用をかけずに始めるセキュリティ対策の第一歩

高価なツールを導入する前に、まずは社内の体制やルールを見直すことから始めましょう。このフェーズは、セキュリティ対策の土台を固める上で非常に重要です。

Step1:現状把握とルール策定(セキュリティポリシーの見直し)

最初に、現在のリモートワーク環境におけるセキュリティのリスクを洗い出しましょう。誰が、どのデバイスで、どこから、どの情報にアクセスしているのかを把握します。

その上で、リモートワークにおける明確なセキュリティポリシー(ルール)を策定・見直しします。

- 利用を許可するデバイス、ソフトウェア、クラウドサービスのリスト化

- データの保存・共有に関するルール(例:個人所有のクラウドストレージへの保存禁止)

- 公共の場でのPC利用に関するルール(例:フリーWi-Fiへの接続制限、画面の覗き見防止)

- インシデント発生時(PC紛失、ウイルス感染等)の報告手順

これらのルールは、情報システム担当者だけでなく、経営層や各部門の責任者も交えて検討し、全社的な合意を得ることが形骸化させないためのポイントです。

Step2:従業員のセキュリティ意識を向上させる継続的な教育

策定したルールを全従業員に周知徹底し、なぜそのルールが必要なのかを理解してもらうための教育が不可欠です。

- 定期的なセキュリティ研修会の実施

- フィッシングメール訓練の実施(疑似的な攻撃メールを送り、対応をテストする)

- 最新のサイバー攻撃事例や手口に関する情報共有

- セキュリティに関する相談窓口の設置

教育は一度きりで終わらせるのではなく、継続的に行うことで初めて文化として定着します。「自分ごと」として捉えてもらうために、実際の被害事例などを交えながら、分かりやすく伝える工夫が重要です。

Step3:パスワードポリシーの強化と多要素認証(MFA)の徹底

不正アクセスの多くは、脆弱なパスワードや漏洩したパスワードが原因で発生します。コストをかけずに実施できる最も効果的な対策の一つが、パスワード管理の強化です。

- パスワードの最低文字数や複雑さ(英大文字・小文字・数字・記号を組み合わせる)を規定する

- 定期的なパスワード変更を義務付ける

- パスワードの使い回しを禁止する

さらに、IDとパスワードによる認証に加えて、スマートフォンアプリやSMS、指紋認証などを組み合わせる多要素認証(MFA: Multi-Factor Authentication)の導入は、もはや必須と言えます。多くのクラウドサービスでは、追加費用なしでMFAを有効にできます。万が一パスワードが漏洩しても、第三者による不正ログインを効果的に防ぐことができます。

事業継続のための戦略的投資。本格的なセキュリティ対策の進め方

基本的な対策を固めた上で、次に検討したいのが、より強固なセキュリティ環境を構築するためのツール導入です。これらは初期投資や運用コストがかかりますが、企業の重要な情報資産を守り、事業を継続していくためには不可欠な戦略的投資と言えます。

安全な通信経路を確保する「VPN」と次世代の「ZTNA(ゼロトラスト)」

社外から社内ネットワークへ安全にアクセスするためにVPNは有効な手段ですが、前述の通り、VPN機器自体の管理が新たなリスクになる側面もあります。

そこで近年注目されているのが「ZTNA(Zero Trust Network Access)」という考え方です。ZTNAは、「何も信用しない(ゼロトラスト)」を前提とし、社内・社外を問わず、すべての通信を検証・認可します。ユーザーごと、アプリケーションごとにアクセス権限を細かく設定できるため、VPNよりも柔軟で強固なセキュリティを実現できます。

クラウドへの移行が進んでいる企業や、より厳格なアクセス管理を求める企業は、ZTNAへの移行を検討する価値があります。

PC・スマホを一元管理する「MDM/EMM」の導入メリット

MDM(Mobile Device Management)やEMM(Enterprise Mobility Management)は、会社が従業員に貸与するPCやスマートフォン、タブレットを一元的に管理・監視するためのツールです。

- セキュリティポリシーの一括適用(パスワード設定の強制、利用可能アプリの制限など)

- OSやアプリのアップデート管理

- 紛失・盗難時のリモートロック(遠隔での端末ロック)やリモートワイプ(データ消去)

これらのツールを導入することで、情報システム担当者の管理負荷を大幅に軽減しつつ、各デバイスのセキュリティレベルを均一に保つことができます。

マルウェア感染を未然に防ぐエンドポイント対策「EDR」とは?

従来型のウイルス対策ソフト(アンチウイルス)は、既知のマルウェアのパターン(定義ファイル)と照合して脅威を検知する仕組みでした。しかし、日々生まれる新種のマルウェアには対応が追いつかないケースが増えています。

そこで必要となるのが「EDR(Endpoint Detection and Response)」です。EDRは、PCやサーバー(エンドポイント)内の不審な挙動を常に監視し、マルウェアの侵入を"検知"し、迅速に"対応"することに特化したソリューションです。万が一マルウェアに侵入された場合でも、被害が拡大する前に対処することが可能になります。

アンチウイルスによる「入口対策」と、EDRによる「侵入後の対策」を組み合わせることで、エンドポイントのセキュリティを飛躍的に高めることができます。

セキュリティ対策を"文化"にする。継続的な運用とインシデント対応計画

セキュリティ対策は、ツールを導入したりルールを策定したりして終わりではありません。むしろ、そこからがスタートです。脅威が常に変化し続ける以上、対策も継続的に見直し、改善していく必要があります。

「導入して終わり」にしないためのセキュリティ運用体制の作り方

せっかくの投資を無駄にしないためには、日々の運用体制を確立することが重要です。専任の担当者を置くことが難しい中小企業でも、以下の点を意識することで実効性のある運用が可能になります。

定期的な脆弱性診断とログ監視の重要性

社内で利用しているOS、ソフトウェア、ネットワーク機器に新たな脆弱性が発見されていないか、定期的に情報を収集し、必要に応じてアップデートやパッチ適用を行いましょう。

また、サーバーやネットワーク機器のアクセスログを監視し、不審な通信や不正アクセスの兆候がないかを確認する習慣も重要です。異常を早期に発見することが、被害を最小限に抑える鍵となります。これらの作業を自動化するツールを活用することも有効です。

誰が・いつ・何をやるのか?インシデント発生時の対応フローを明確化

「PCを紛失した」「ランサムウェアに感染したようだ」といったセキュリティインシデントは、いつ発生するかわかりません。いざという時に慌てず、冷静かつ迅速に対応するためには、事前に対応フローを明確にしておくことが不可欠です。

- 第一発見者の報告先(誰に連絡するか)

- 被害拡大を防ぐための初動対応(ネットワークからの切断など)

- 状況の調査と影響範囲の特定

- 外部専門家や関係機関への連絡

- 顧客や取引先への報告

このフローを文書化し、全従業員に周知しておくだけでなく、定期的に訓練を行うことで、緊急時の対応力を高めることができます。

自社だけでは限界…情報システム担当者が知っておきたい外部サービスの活用術

限られた予算や人員で、高度化・巧妙化するサイバー攻撃にすべて自社だけで対応するのは、もはや現実的ではありません。必要に応じて外部の専門家の力を借りることも、賢明な戦略の一つです。

セキュリティ専門家によるコンサルティング

自社のどこにリスクがあるのか客観的に評価してもらいたい、最適なセキュリティ対策の進め方がわからない、といった場合には、セキュリティ専門家によるコンサルティングサービスの利用が有効です。

現状分析からセキュリティポリシーの策定支援、従業員教育の実施まで、専門的な知見に基づいたアドバイスを受けることで、より効果的な対策を効率的に進めることができます。

運用負荷を軽減するマネージドセキュリティサービス(MSS)

MSS(Managed Security Service)は、ファイアウォールやEDRといったセキュリティ機器の24時間365日の監視・運用を代行してくれるサービスです。

サイバー攻撃の兆候を検知した際には、専門のアナリストが分析を行い、対処法を通知してくれます。情報システム担当者が深夜や休日に対応する必要がなくなり、本来の業務に集中できるという大きなメリットがあります。セキュリティ人材の確保が難しい中小企業にとって、非常に心強い味方となるでしょう。

まとめ:2026年以降も勝ち抜くための中小企業リモートワークセキュリティ戦略

本記事では、中小企業がリモートワークを安全に継続していくために見直すべきセキュリティリスクと、その具体的な対策について解説しました。

最後に、重要なポイントを振り返ります。

- 現状の認識: コロナ禍で構築した"その場しのぎ"の対策は、今や大きなリスク。中小企業がサイバー攻撃の主要な標的であることを認識する。

- リスクの把握: リモートワーク特有のリスクは「デバイス・情報資産」「ネットワーク」「人・ルール」の3つの側面に存在する。特に「シャドーIT」と「従業員の油断」は深刻な脅威となる。

- 明日からできる対策: まずは費用をかけずに「ルールの見直し」「従業員教育」「パスワード強化とMFAの徹底」から始める。

- 未来への投資: 事業継続のためには、「ZTNA」「MDM/EMM」「EDR」といったソリューションへの戦略的投資が不可欠。

- 継続的な運用: セキュリティ対策は「導入して終わり」ではない。定期的な見直しとインシデント対応計画、そして外部専門家の活用が成功の鍵を握る。

リモートワークのセキュリティ対策は、もはや単なるITの問題ではなく、企業の事業継続を左右する重要な経営課題です。2026年以降も変化の激しい時代を勝ち抜くために、今こそ自社のセキュリティ戦略を根本から見直し、盤石な体制を構築していきましょう。

「どこから手をつければいいかわからない」「自社に最適な対策を知りたい」とお考えの情報システム担当者様は、ぜひ一度、弊社までお気軽にご相談ください。専門のコンサルタントが、貴社の状況に合わせた最適なセキュリティ対策をご提案いたします。