5分で理解!ローカルブレイクアウトとは?仕組みと効果をわかりやすく

目次[非表示]

5分でわかる!ローカルブレイクアウト(LBO)とは?【サクッと解説】

「Teamsの会議が頻繁に途切れる」「月曜日の朝、メールの送受信だけで何分もかかる」……。

もしあなたの会社の従業員からこのような悲鳴が上がっているなら、その原因は「ネットワークの経路」にある可能性が高いでしょう。

多くの中小企業の情報システム担当者が直面するこの課題を解決する切り札として、現在急速に普及しているのが「ローカルブレイクアウト(Local Breakout:LBO)」です。

本記事では、ITインフラの最適化を目指す情報システム担当者様に向けて、ローカルブレイクアウトの仕組みから、なぜ今必要なのか、そして導入時の落とし穴までを専門的な視点でわかりやすく解説します。

ローカルブレイクアウトの基本的な仕組み

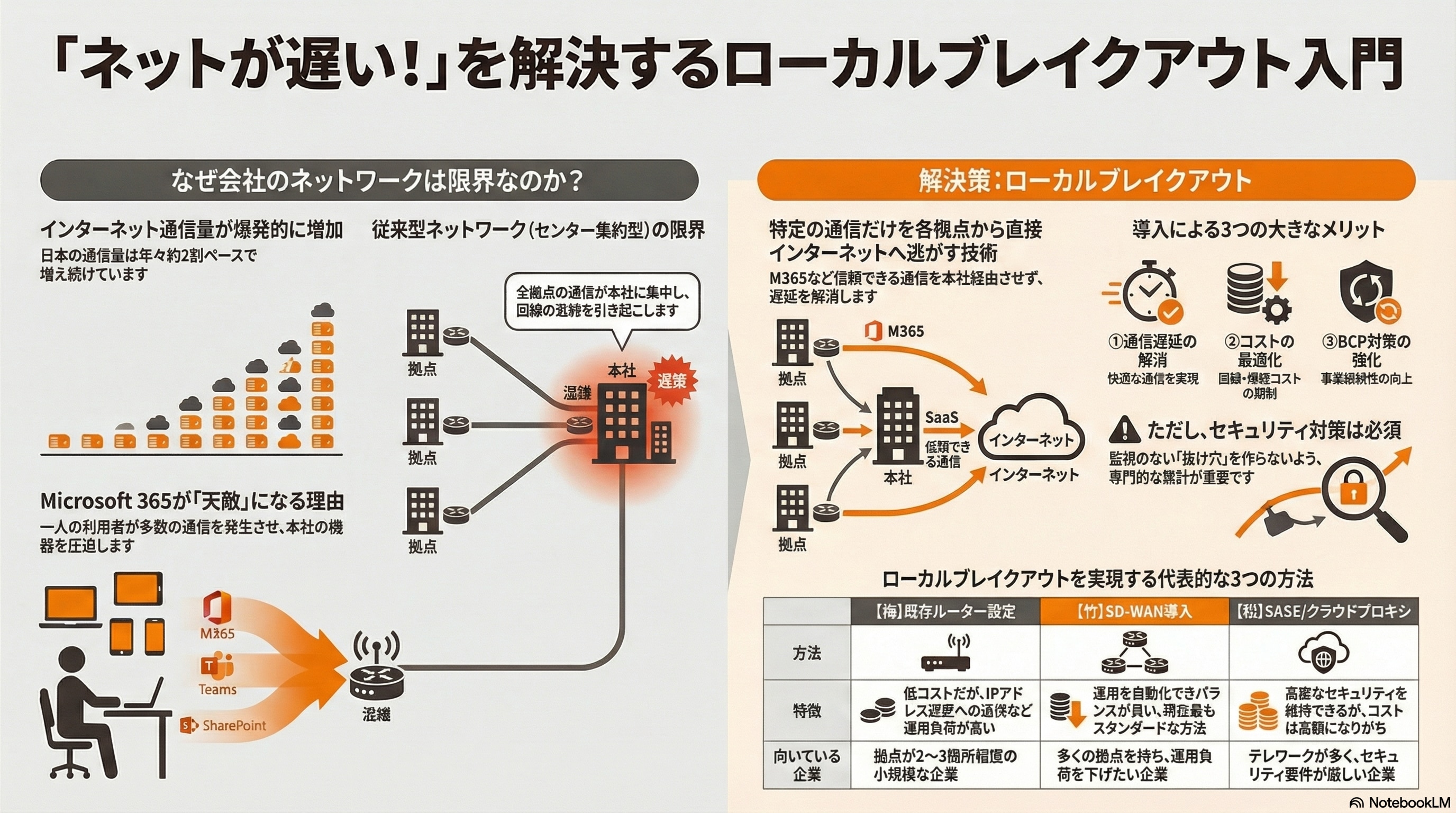

ローカルブレイクアウト(インターネットブレイクアウトとも呼ばれます)とは、一言で言えば「特定のクラウドサービスへの通信だけを、各拠点から直接インターネットに逃がす(ブレイクアウトさせる)技術」のことです。

従来、企業のネットワーク通信はすべて「本社やデータセンター(DC)」という一つの出入り口を経由していました。しかし、ローカルブレイクアウトを導入すると、Microsoft 365やZoomなどの「信頼できる特定のSaaS」への通信に限って、本社を経由せず、各拠点のインターネット回線から直接アクセスさせることができます。

これにより、本社のメイン回線の混雑を回避し、快適な通信環境を実現します。

なぜ今、この技術が必要とされているのか?

背景には、企業のインターネットトラフィック(通信量)の爆発的な増加があります。

総務省が公表したデータによると、日本のブロードバンドサービス契約者のダウンロードトラフィックは、年々増加の一途をたどっています。特にコロナ禍以降、Web会議やクラウドストレージの利用が常態化したことで、ビジネスタイムの通信量は数年前とは比較にならない規模に膨れ上がりました。

我が国のブロードバンドサービス契約者の総ダウンロードトラフィックは、2025年5月時点で前年同月比15.3%増となっており、依然として高い増加傾向を示しています。

このように、毎年2割近いペースで通信量が増え続ける現状において、旧来のネットワーク設計のままでは物理的に限界を迎えているのです。

従来型ネットワーク(センター集約型)の限界

多くの企業が採用してきた「センター集約型(ハブ&スポーク型)」のネットワーク構成は、セキュリティ管理を一元化できるという大きなメリットがありました。すべての通信が本社のファイアウォール(FW)やUTM(統合脅威管理)を通るため、ログの監視やウイルスの遮断が容易だったのです。

しかし、Microsoft 365(旧Office 365)のような最新のSaaSは、この構成にとって「天敵」とも言える挙動をします。

- セッション数の激増: M365はOutlookやTeamsの裏側で、1ユーザーあたり数十ものセッションを同時に張ります。従業員が数百人いれば、数万セッションが本社のファイアウォールに殺到し、セッションテーブルがいっぱいになって通信が破棄(ドロップ)されてしまいます。

- 帯域の占有: OSのアップデートや大容量ファイルの同期が重なると、高価な閉域網(VPN)の帯域が埋め尽くされ、基幹システムの通信まで遅延し始めます。

「回線を増強すればいい」と考えるかもしれませんが、閉域網の帯域増強は高コストであり、イタチごっこになりがちです。そこで、根本的な解決策として「通信の分散」を行うローカルブレイクアウトが不可欠となっているのです。

情シス担当者を救う!ローカルブレイクアウト導入の3大メリット

ローカルブレイクアウトの導入は、単に「ネットが速くなる」以上の経営的なメリットをもたらします。

1. 通信遅延の解消による「社内クレーム」の激減

最大のメリットは、エンドユーザー(従業員)の体感速度が劇的に向上することです。

Web会議の音声や映像がクリアになり、SharePoint上のファイルもサクサク開けるようになります。これは、通信が本社への「行って来い(往復)」の無駄な経路を通らず、最短距離でクラウドサーバーへ到達するためです。

Microsoft社も、同社のサービスを利用する際の原則として、可能な限りユーザーに近い場所からインターネットへ抜けることを推奨しています。

Microsoft 365 のネットワーク接続の原則として、ユーザーの場所からインターネットへの出口(Egress)をローカルに配置し、レイテンシを最小化することがパフォーマンス最適化の鍵となります。

情シス担当者にとって、毎日のように届く「ネットが遅い」という問い合わせ対応から解放されることは、本来の業務に集中するための大きな一歩となるはずです。

2. ネットワーク関連コストの削減と最適化

「センター集約型」の場合、各拠点と本社を結ぶ専用線や閉域網(IP-VPN等)の帯域は、ピーク時のトラフィックに合わせて契約する必要があります。SaaS利用が増えれば増えるほど、この回線コストは雪だるま式に膨らんでいきます。

ローカルブレイクアウトを導入すれば、帯域を大量に消費する動画通信(Web会議)や大容量データの同期通信を、安価な「インターネット回線(光ブロードバンド等)」に逃がすことができます。

結果として、高価な閉域網の契約帯域を最小限に抑えたり、これ以上の増速を行わずに済んだりと、トータルの通信コストを抑制・最適化できる可能性があります。

3. BCP(事業継続計画)対策としての回線分散

災害や障害で本社のデータセンターがダウンした場合や、本社のルーターが故障した場合、センター集約型では全拠点のインターネットが利用不能になり、業務が完全にストップしてしまいます。

ローカルブレイクアウト環境であれば、各拠点が独自にインターネット接続を持っているため、たとえ本社の機能が停止しても、クラウド上のメールやチャット、ファイルサーバーへのアクセスは継続可能です。

「本社が止まっても、各支店は自律して動ける」という構成は、BCPの観点からも非常に強固なインフラと言えます。

導入前に絶対確認!見落としがちなデメリットとセキュリティリスク

良いことづくめに思えるローカルブレイクアウトですが、安易な導入は重大なセキュリティ事故を招く恐れがあります。ここでは、プロとして必ず警告しておきたいリスクを解説します。

セキュリティガバナンスの低下(抜け穴のリスク)

ローカルブレイクアウトとは、いわば「セキュリティの壁に穴を開ける」行為です。

従来は本社のUTMでチェックしていた通信を、ノーチェックでインターネットに出すことになるため、その穴を突いてマルウェアが侵入したり、シャドーIT(許可されていないクラウド利用)が横行したりするリスクがあります。

「Zoomだけ許可したつもりが、設定ミスでYouTubeも見放題になっていた」といった事態は珍しくありません。ブレイクアウトする通信は「Microsoft 365の特定ドメインのみ」など、厳格に限定する必要があります。

運用管理の複雑化と負荷増大

これまで本社のゲートウェイ1箇所を管理すればよかったものが、今後は10拠点あれば10箇所分のインターネット出口を管理しなければなりません。

各拠点のルーターの設定変更、ファームウェアの更新、ログの確認などを手作業で行うのは非現実的です。特に、専任のIT担当者がいない地方拠点がある場合、トラブル時の現地対応が大きな負担となります。

SaaSの「IPアドレス変更」への追従(PACファイル問題)

これが実務上、最も情シスを悩ませる問題です。

Microsoft 365などのクラウドサービスは、負荷分散のために使用するIPアドレスやURLを頻繁に変更・追加します。

ルーターで「このIPアドレス宛の通信はブレイクアウトする」と静的に設定している場合、SaaS側のIPが変わるたびに設定変更を行わないと、突然繋がらなくなったり、意図せず本社経由に戻ってしまったりします。

ブラウザのプロキシ設定(PACファイル)を手動でメンテナンスし続けるのは「地獄」とも呼ばれる作業であり、これを自動化できる仕組みの導入が事実上必須となります。

ローカルブレイクアウトを実現する3つの方法【松竹梅で比較】

では、具体的にどうやって実現すればよいのでしょうか? 予算と規模感に合わせて3つのパターンを紹介します。

【梅】既存ルーターの設定変更(コスト重視・小規模向け)

現在各拠点に設置しているインターネットVPNルーター等が、高度なルーティング機能(L7識別など)を持っている場合、設定変更だけで実現できる可能性があります。

- メリット: 新たな機器購入コストがかからない。

- デメリット: IPアドレスの変更追従が手動になるケースが多く、運用負荷が高い。ルーターのスペックによっては、振り分け処理自体が負荷となり速度が落ちる。

- 向いている企業: 拠点が2〜3箇所程度で、ネットワーク知識のある担当者が常駐している企業。

【竹】SD-WANの導入(バランス型・中規模以上向け)

現在、最もスタンダードな解決策が「SD-WAN(Software Defined - WAN)」ルーターへのリプレイスです。SD-WAN機器はアプリケーションを識別する能力に長けており、「Teamsの通信」と認識すれば自動的にブレイクアウトさせることができます。

IDC Japanの調査でも、SD-WAN市場は今後も拡大が予測されており、多くの企業がこの方式を採用しています。

国内SD-WAN市場は、ローカルブレイクアウト需要やゼロトラストへの移行を背景に成長を続け、2029年には市場規模が277億円に達すると予測されています。

- メリット: SaaSの宛先リストをクラウド経由で自動更新してくれるため、PACファイル問題から解放される。管理コンソールから全拠点を一元管理できる。

- デメリット: 全拠点のルーターを入れ替えるため、初期コストと導入工数がかかる。

- 向いている企業: 拠点が多数あり、運用の自動化を図りたい企業。

【松】SASE・クラウドプロキシとの連携(セキュリティ重視・理想形)

「拠点から直接インターネットに出るのが怖いなら、クラウド上のセキュリティゲートウェイを通せばいい」という発想です。zscalerなどの「クラウドプロキシ(SWG)」や、それを包含する「SASE(Secure Access Service Edge)」を利用します。

拠点からの通信はいったんすべてクラウド上のセキュリティサービスに送り、そこでウイルスチェックやログ取得を行ってからインターネットへ抜けます。

- メリット: 本社経由と同等以上のセキュリティレベルを維持しつつ、経路を最適化できる。PCにエージェントを入れることで、自宅からのテレワークでも同じセキュリティを適用できる(ゼロトラストの実現)。

- デメリット: ランニングコストが高額になりがち。

- 向いている企業: セキュリティポリシーが厳格な企業、テレワークと拠点ワークが混在している企業。

失敗しないための導入手順と設計チェックリスト

最後に、導入プロジェクトを成功させるためのステップを解説します。いきなり全社導入するのではなく、段階を踏むことが重要です。

Step1:現状分析と対象トラフィックの選定

まずは自社のトラフィックの内訳を可視化します。「何が回線を圧迫しているのか」を特定しなければ、効果は測れません。

一般的には、以下のサービスをブレイクアウトの対象(ホワイトリスト)として検討します。

- Microsoft 365 (Teams, SharePoint, OneDrive): 通信量・セッション数が共に多い最優先候補。

- Web会議ツール (Zoom, Webex): 遅延に敏感なため効果が高い。

- OS/ウイルス対策ソフトの更新データ: 巨大なファイルをダウンロードするため、帯域確保に有効。

※YoutubeやSNSなどは、業務に関係ない利用が増えるリスクがあるため、原則としては対象外(本社経由のままUTMで監視)とするのが無難です。

Step2:セキュリティポリシーの見直し

総務省のガイドラインでも、ローカルブレイクアウトを行う際は適切なセキュリティ対策を講じることが求められています。

テレワーク端末から直接インターネットへアクセスする「ローカルブレイクアウト」等の構成をとる場合、マルウェア感染や情報漏洩のリスクを考慮し、エンドポイントセキュリティの強化やクラウドプロキシの活用など、従来の境界型防御に依存しない対策が必要となります。

「ブレイクアウトする通信は監視できなくなる」という前提に立ち、各PC端末(エンドポイント)へのEDR導入や、OSのパッチ管理徹底など、端末側での防御力を高める施策とセットで検討してください。

Step3:PoC(小規模検証)の実施

全拠点で一斉に切り替えるのは危険です。まずは情シス部門や特定の1拠点だけでテスト導入(PoC)を行います。

- 確認項目リスト:

- Zoom/Teamsの品質は向上したか?(体感だけでなく、管理画面のQoSスコア等で数値確認)

- 業務に必要な他のSaaSにアクセスできなくなる等の弊害はないか?

- 意図しないサイトへのアクセスがブレイクアウトしていないか?

- 障害発生時、本社経由のルートに自動で切り替わるか?

まとめ:ローカルブレイクアウトで「快適」と「安全」を両立するために

ローカルブレイクアウトは、クラウド全盛時代の企業ネットワークにおいて、もはや「選択肢の一つ」ではなく「必須のインフラ」となりつつあります。

- 遅延の解消: 従業員のストレスを無くし、生産性を向上させる。

- コスト最適化: 無駄な帯域増強投資を抑える。

- リスク対策: セキュリティの抜け穴を作らないよう、SD-WANやSASEを活用する。

しかし、自社の環境に最適な方式が「ルーター設定変更」なのか「SD-WAN」なのか、あるいは「SASE」なのかを判断するには、専門的なトラフィック分析と将来の拡張性を見据えた設計が必要です。

「自社の場合、どのくらいコストが下がるのか知りたい」「セキュリティリスクが不安で踏み切れない」という方は、ぜひ一度、ネットワークの専門家による無料診断をご利用ください。御社の現状を可視化した上で、最適な構成案をシミュレーションいたします。