3分で決着。VPN導入でIPsecとSSL迷ったら見る選び方

目次[非表示]

【結論】3分で決着。IPsecかSSLか、迷った時の「即決フローチャート」

「結局、うちの会社はどっちを選べばいいの?」

この問いに対する答えは、利用シーンと守るべき資産によって明確に分かれます。技術的な詳細に深入りする前に、まずは以下のフローチャートと診断で、自社に最適な方式を特定してください。

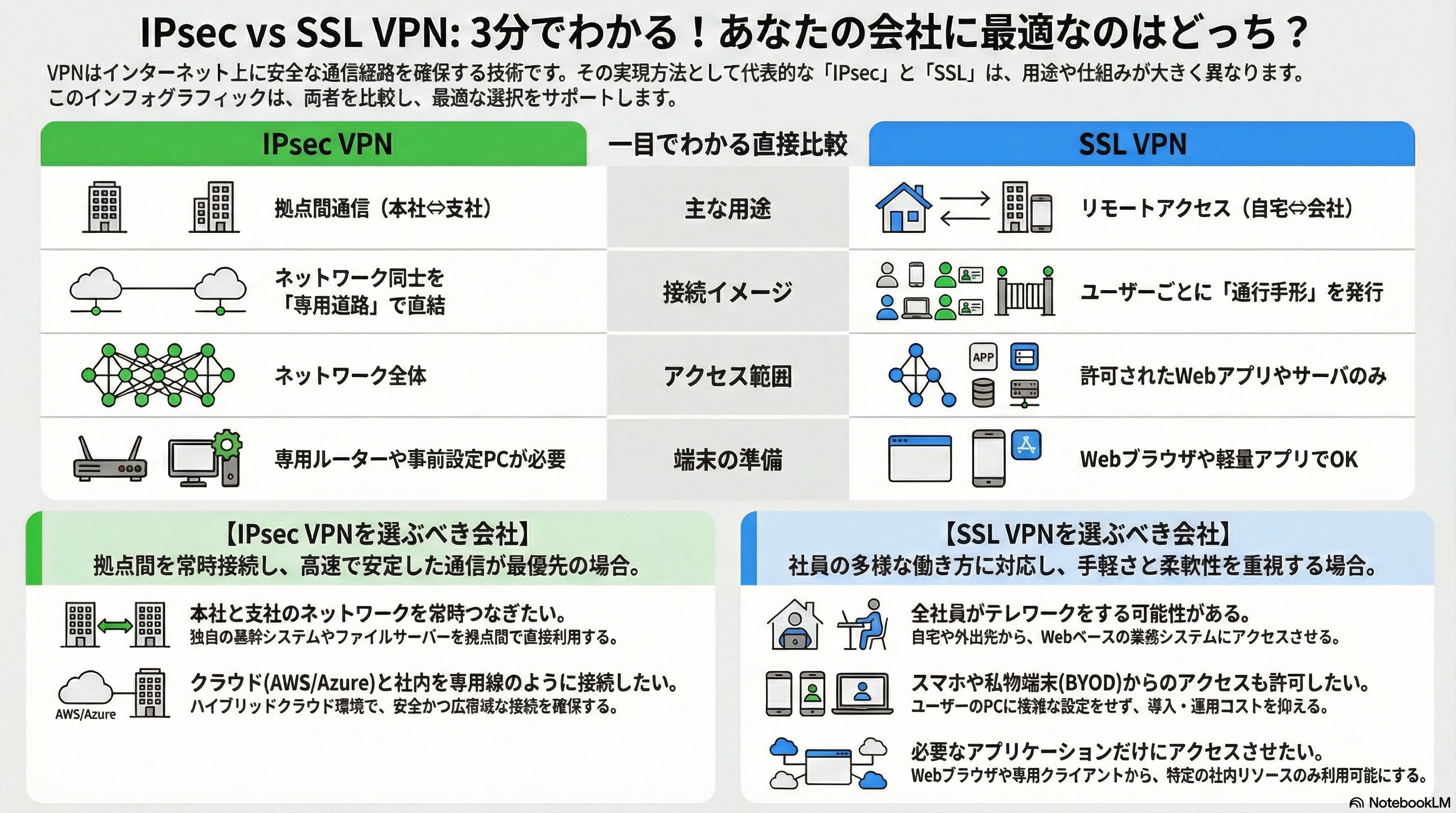

一目でわかる比較表:IPsec vs SSL

比較項目 | IPsec-VPN | SSL-VPN |

|---|---|---|

主な用途 | 拠点間通信(本社⇔支社) | リモートアクセス(自宅⇔社内) |

接続イメージ | LAN同士を「専用道路」で直結 | ユーザーごとに「通行手形」を発行 |

アクセス範囲 | ネットワーク全体への接続が基本 | 許可されたWebアプリやサーバのみ |

端末の準備 | 専用ルーターや設定済みPCが必要 | ブラウザまたは軽量アプリでOK |

通信速度 | 高速(オーバーヘッドが小さい) | 中速(暗号化処理の負荷あり) |

導入コスト | 拠点ごとの機器コスト大 | ユーザー数ごとのライセンス費 |

【診断】あなたの会社が選ぶべきはどっち?

以下の質問に「YES」が多い方の方式が、あなたの会社の最適解です。

Aパターン:IPsec-VPNを選ぶべき人

- 本社と支社、あるいは工場間のネットワークを常時つなぎたい

- 社員が使うPCはすべて会社支給で、情シスがキッティング(初期設定)できる

- 独自の業務システム(非Web)があり、遅延を極力なくしたい

- クラウド(AWS/Azure)とオンプレミス環境を専用線のように接続したい

Bパターン:SSL-VPNを選ぶべき人

- 全社員が自宅やカフェからテレワークをする可能性がある

- 社用スマホやタブレット(BYOD含む)からもアクセスさせたい

- 接続先は主にグループウェアやWebベースの勤怠管理システムだ

- 社員一人ひとりのPCに複雑な設定をする手間を省きたい

1. 基礎知識:なぜ「IPsec」と「SSL」で迷うのか?仕組みの違いをサクッと理解

VPN(Virtual Private Network)は、インターネットという「誰もが通る公道」の中に、自社専用の「安全な抜け道」を作る技術です。IPsecとSSLは、その「抜け道の作り方(プロトコル)」が根本的に異なります。

「トンネルの掘り方」が違う(OSI参照モデルでの解説)

IT担当者として押さえておきたいのは、OSI参照モデルにおける「階層の違い」です。

IPsec (Layer 3: ネットワーク層)

IPパケットそのものをカプセル化して運びます。道路そのものをトンネルで覆うイメージです。あらゆる通信(アプリ、メール、ファイル共有)をそのまま通せますが、大掛かりな工事(ルーター設定)が必要です。

SSL (Layer 4-7: セッション~アプリケーション層)

Webブラウザが使う暗号化技術(SSL/TLS)を応用します。特定の車(アプリケーション)だけを装甲車にして通すイメージです。手軽ですが、対応していない車種(アプリ)がある場合、工夫が必要です。

IPsec-VPNとは:拠点間の「専用道路」

IPsec(Security Architecture for Internet Protocol)は、インターネットVPNの標準的な規格です。

最も大きな特徴は、「拠点ごとのLANを丸ごと接続する」点にあります。一度接続してしまえば、東京本社のPCから大阪支社のプリンターへ、まるで同じオフィスにいるかのように直接印刷命令を出せます。

その反面、導入には双方の拠点にVPN対応ルーター(ゲートウェイ)を設置し、厳密なセキュリティポリシー(IKEなどの鍵交換設定)を一致させる必要があります。

SSL-VPNとは:リモートアクセスの「通行手形」

SSL(Secure Sockets Layer)は、現在ではTLS(Transport Layer Security)と呼ばれる技術がベースです。皆さんがネットショッピングでクレジットカードを入力する際に鍵マークが出るのと同じ技術を使っています。

最大の特徴は「Webブラウザさえあれば使える」という手軽さです(クライアントレス方式の場合)。専用のルーター設定がなくても、外出先のノートPCやスマホから、社内のポータルサイトへ安全にアクセスできます。ユーザー単位で細かくアクセス権限(通行手形)を制御できるため、セキュリティ管理もしやすいのがメリットです。

2. 5つの評価軸で徹底比較!情シスが知っておくべき「現場のリアル」

カタログスペックだけでは見えてこない、運用現場での「落とし穴」を含めて比較します。

① 通信速度と安定性:理論値と実測値の壁

IPsecの勝ち

IPsecはOSのカーネルレベルに近い低い階層で処理されるため、通信のオーバーヘッド(付加情報による遅延)が少なく、高速です。CADデータの転送や、拠点間でのファイルサーバー同期など、帯域を大量に使う業務にはIPsec一択です。SSLの課題

SSLはアプリケーション層で暗号化・カプセル化を行うため、IPsecに比べて通信データ量が若干増え、CPU負荷も高くなりがちです。Web会議などのリアルタイム通信では、遅延やパケットロスが体感品質に影響することがあります。

② セキュリティ強度:暗号化レベルと脆弱性リスク

暗号化強度は互角

現代の基準では、どちらもAES-256bitなどの高度な暗号化を用いるため、通信内容が解読されるリスクに大差はありません。リスクの質が違う

IPsecは「ネットワーク同士をつなぐ」ため、一度侵入を許すと、ウイルスがネットワーク全体に横展開(ラテラルムーブメント)するリスクが高まります。

対してSSLは、特定のアプリしか通さない設定(リバースプロキシ方式など)が可能なため、万が一PCが感染しても、社内サーバー全体への被害を食い止めやすい構造です。

③ 導入コスト・運用コスト:見えない「人件費」に注意

- IPsec:初期コスト高、ランニング安

VPNルーターの購入費や設置工事費がかかりますが、ユーザー数が増えてもライセンス料が変わらないケースが多いです。 - SSL:初期コスト安、ランニング変

ルーターの物理設置は不要な場合が多いですが、「同時接続ライセンス数」で課金されるアプライアンス製品が一般的です。全社員が一斉にテレワークを始めた途端、ライセンス追加費用が発生する「隠れコスト」に注意が必要です。

④ 対応デバイスと柔軟性:スマホ・タブレット対応の落とし穴

SSL-VPNの圧勝です。iOSやAndroidの標準ブラウザで動作するため、私物端末(BYOD)でも利用可能です。

一方、IPsecをスマホで使うには、専用アプリのインストールや複雑なプロファイル設定が必要になり、OSのアップデートで突然つながらなくなるトラブルも散見されます。

⑤ ファイアウォールとの親和性:NAT越え問題

情シス担当者を最も悩ませるのがここです。

IPsec(特にESPプロトコル)は、一般的な家庭用ルーターやホテルのWi-Fiが採用している「NAT」という仕組みと相性が悪く、通信が遮断されることがあります(NATトラバーサル機能で回避可能ですが、設定は複雑です)。

SSL-VPNは、通常のWeb閲覧と同じ「TCP 443番ポート」を使うため、ほとんどの環境でファイアウォールに阻まれることなくつながります。

3. ケーススタディ:この状況ならこっちを選べ!具体的シナリオ

2026年現在のビジネス環境において、よくあるシチュエーションごとの正解例を提示します。

ケースA:本社と支社(工場)のサーバーを常時連携させたい

推奨:IPsec-VPN

工場にある生産管理システムと本社のERPをリアルタイムで同期させる場合、安定性と速度が最優先です。従業員が個別に接続操作をする必要がなく、ルーター間で常時接続を維持できるIPsecが適しています。

ケースB:全社員が自宅からWeb勤怠やグループウェアを使いたい

推奨:SSL-VPN(クライアントレス/リバースプロキシ方式)

アクセス先がWebブラウザで完結する業務システムなら、SSL-VPN一択です。社員の自宅PCに専用ソフトを入れる必要がなく、「URLをクリックしてID/パスワードを入れるだけ」で済み、ヘルプデスクへの問い合わせ負荷も激減します。

ケースC:経理担当だけが自宅から「オンプレの会計ソフト」を使いたい

推奨:SSL-VPN(トンネルモード) または IPsec

ここが判断の分かれ目です。会計ソフトがWebブラウザで動くものではなく、専用のデスクトップアプリ(CS型)の場合、通常のWeb用SSL-VPNでは動きません。

この場合、PCに「VPNクライアントソフト」をインストールして仮想NICを作る「SSL-VPN(トンネルモード)」を利用するのが現在の主流です。IPsecでも可能ですが、自宅ルーターの設定トラブルを避けるため、SSLトンネルモードの方が運用は楽です。

ケースD:クラウド(AWS/Azure)と社内オンプレをつなぎたい

推奨:IPsec-VPN

AWSの「Site-to-Site VPN」やAzureの「VPN Gateway」は、標準でIPsecをサポートしています。社内データセンターとクラウドをセキュアに直結し、ハイブリッドクラウド環境を構築するには、IPsecによる常時接続がスタンダードです。

4. 導入前に確認!失敗しないための「事前チェックリスト」

ツール選定と同じくらい重要なのが、受け入れ環境の整備です。

現状環境の棚卸し項目

- 必要帯域の計算: オフィスワークなら1ユーザーあたり最低2Mbps、Web会議が多いなら5Mbps程度を見積もってください。

- グローバルIPの有無: IPsecの拠点側ルーターには、固定グローバルIPアドレスが必要になるのが一般的です。

- アプリの通信要件: 利用したい業務アプリが、Web(HTTP/HTTPS)だけで動くのか、特殊なポートを使うのか確認しましたか?

セキュリティポリシーの再定義

2025年以降、ランサムウェア攻撃の多くが「VPN機器の脆弱性」または「単純なパスワード認証の突破」を入り口にしています。

脆弱性対策情報の公開から悪用までの期間が短縮化しており、迅速な対応が求められます。

- 多要素認証(MFA)は必須: ID/パスワードだけの認証は「鍵を玄関マットの下に置く」のと同じです。スマホアプリやSMSを使った二段階認証を必ず有効にしてください。

- クライアント証明書: 会社が認可した端末以外からのアクセスを拒否するため、電子証明書の配布を検討してください。

トラブルシューティング体制の準備

「自宅からつながらない」という問い合わせは必ず発生します。

- 「自宅のWi-Fiルーターを再起動しましたか?」

- 「セキュリティソフトが干渉していませんか?」

これらを網羅したFAQマニュアルを事前に作成し、ユーザーに配布しておくことで、情シスの疲弊を防げます。

5. 今後のトレンド:VPNは「オワコン」なのか?ゼロトラストとの関係

「これからはVPN不要、ゼロトラストの時代だ」という記事を目にすることが増えました。しかし、中小企業の現場にとって、これは半分正解で半分間違いです。

VPNの限界と「脱VPN」の動き

従来のVPNは「一度内側に入れば信頼する(境界型防御)」という考え方でした。しかし、クラウド利用の拡大により「社内ネットワーク」という境界自体が曖昧になっています。

VPN機器自体の脆弱性を突かれるリスクや、全トラフィックを社内VPNゲートウェイに集めることによる通信集中(ボトルネック)が課題視されています。

ゼロトラストネットワークアクセス(ZTNA)とは

ZTNAは、「社内・社外を問わず、すべてのアクセスを疑い、検証する」仕組みです。VPNのようにネットワーク全体につなぐのではなく、ユーザーと特定のアプリだけを1対1で仲介します。

中小企業における現実解:ハイブリッド構成

大企業ではZTNAへの完全移行(脱VPN)が進んでいますが、中小企業において既存のオンプレミス資産をすべてゼロトラスト対応にするには、高いコストと技術力が必要です。

2026年現在の現実解は、「ハイブリッド構成」です。

- レガシーシステム(ファイルサーバー等): 既存のVPNを維持しつつ、MFAで認証を強化。

- クラウドシステム(SaaS): VPNを通さず直接アクセスさせ、IDaaS(ID管理クラウド)で制御。

VPNを「オワコン」と切り捨てるのではなく、「適材適所で使い分ける技術」として捉え直すのが正解です。

まとめ:目的を見失わず、自社に最適な「接続」を選ぼう

VPN選びに正解はありません。あるのは「自社の業務に合っているかどうか」だけです。

IPsecとSSLの使い分け・最終確認

- IPsec: 拠点間を太いパイプでつなぐならコレ。速度と安定性重視。

- SSL: テレワーク社員を柔軟につなぐならコレ。使いやすさと管理性重視。

次に情シスがやるべきアクション

この記事を読み終えたあなたが、明日から取り組むべきことは以下の3つです。

- 利用アプリのリスト化: 誰が、どの端末で、どのアプリを使うのか洗い出す。

- ベンダーへのヒアリング: 「IPsecとSSL、両方提案してほしい」と伝え、コスト比較をする。

- 無料トライアルの実施: 実際の通信速度や使い勝手(特にスマホでの操作性)を現場の社員に試してもらう。

まずは、目の前の課題である「安全で快適なリモート環境」を構築するため、小さく始めて検証することをおすすめします。より詳細な構成案や、自社の規模に合った製品選びに迷われた場合は、専門家への相談も検討してみてください。