自社の「標的型攻撃メール対策」は万全ですか?情シス担当者が今すぐ確認すべき7つの項目

目次[非表示]

自社の「標-的型攻撃メール対策」は万全ですか?情シス担当者が今すぐ確認すべき7つの項目

「うちの会社は大丈夫だろうか…」

情報システム担当者であれば、日に日に巧妙化するサイバー攻撃のニュースに、一度ならずこう感じたことがあるのではないでしょうか。特に、企業の機密情報や金銭を狙い、特定の組織や個人をピンポイントで騙そうとする「標的型攻撃メール」は、もはや対岸の火事ではありません。

従来の迷惑メールとは一線を画す巧妙な手口は、ほんの一瞬の油断や気の緩みから、企業の存続を揺るがしかねない重大なセキュリティインシデントを引き起こします。しかし、どこから手をつければ良いのか、現在の対策が本当に有効なのか、確信を持てずにいる担当者の方も多いはずです。

この記事では、そんな情報システム担当者の皆様が抱える課題を解決するため、以下の内容を網羅的かつ具体的に解説します。

- 2025年最新の標的型攻撃メールの手口

- 自社の対策レベルを可視化する7項目のチェックリスト

- 企業の規模や成熟度に合わせた明日から実践できる対策ガイド

- 万が一開封してしまった際の具体的なインシデント対応フロー

- これからの時代に必須となる新しいセキュリティの考え方

本記事を最後までお読みいただくことで、自社の現状を正確に把握し、組織全体のセキュリティレベルを次の段階へと引き上げるための、具体的で実践的な道筋が見えるはずです。

その対策はもう古い?巧妙化する標的型攻撃メールの最新事情【2026年版】

標的型攻撃メールは、もはや「日本語が不自然」「誰にでも送られてくる」といった牧歌的なものではなくなりました。攻撃者は私たちの業務や心理を巧みに研究し、あの手この手で防御網を突破しようと進化を続けています。まずは、いま一度基本をおさらいし、対策が追いついていないかもしれない「最新の手口」を正しく理解することから始めましょう。

標的型攻撃メールとは?いまさら聞けない基本と迷惑メールとの決定的な違い

標的型攻撃メールとは、その名の通り、特定の企業や組織、個人が持つ機密情報(個人情報、技術情報、知的財産など)を窃取することや、身代金を要求するランサムウェアに感染させることなどを目的として、標的(ターゲット)を絞って送りつけられる悪意のあるメールのことです。

不特定多数に無差別にばらまかれる迷惑メールとの決定的な違いは、「用意周到さ」にあります。攻撃者は、標的の業務内容、取引先、組織構造、さらには担当者の氏名や役職まで事前に徹底的に調査します。その上で、業務に関係があるかのような「本物らしい」件名や本文を作成するため、受信者は疑うことなく添付ファイルを開いたり、URLをクリックしてしまったりするのです。

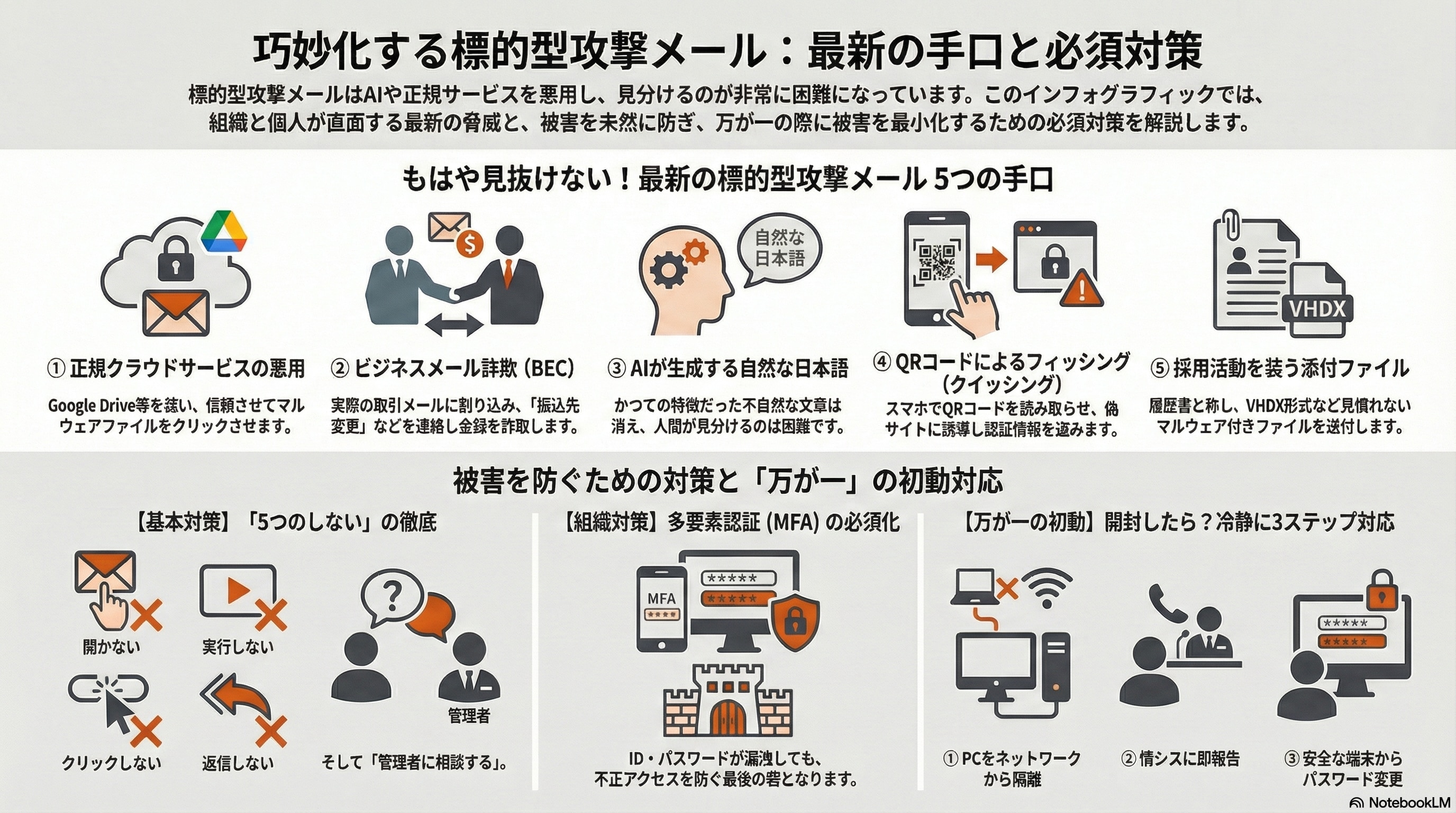

あなたの会社も狙われている!情シス担当者が知るべき5つの最新手口

近年、標的型攻撃の手口はさらに巧妙化しています。従来のウイルス対策ソフトやファイアウォールだけでは防ぎきれない、最新の脅威を5つご紹介します。

手口1:信頼を逆手に取る「正規クラウドサービス」の悪用

攻撃者は、私たちが日常的に利用し、信頼しているサービスを悪用します。例えば、Google DriveやDropbox、GitHubといった正規のクラウドサービスからファイルが共有される形を装うのです。

「あれ、このドメインは本物だ」と安心してリンクをクリックすると、そこに待ち受けているのはマルウェアが仕込まれたファイル。ドメイン名でのフィルタリングをすり抜けるため、非常に検知しにくい厄介な手口です。

手口2:採用活動を装う「VHDXファイル」添付型攻撃

企業の採用担当者を狙った手口も報告されています。求職者を装い、「履歴書・職務経歴書」と称してVHDX形式(仮想ハードディスク)のファイルを添付してくるのです。

JPCERTコーディネーションセンター(JPCERT/CC)は、2025年6月から8月にかけて、求職者を装うGmailアカウントから国内組織の採用担当者宛に、悪意のあるVHDXファイルが直接添付された標的型攻撃メールが送付されていることを観測しています。

VHDXファイルは一見するとただのファイルですが、実行すると内部のスクリプトが作動し、マルウェアに感染させられてしまいます。採用活動が活発化する時期には特に注意が必要です。

手口3:メールのやり取りに割り込む「ビジネスメール詐欺(BEC)」

ビジネスメール詐欺(BEC: Business Email Compromise)は、金銭の詐取を目的とした標的型攻撃の一種です。特に危険なのが、実際のメールのやり取りに途中から割り込んでくる手口です。

例えば、取引先との請求に関するメールのやり取りを事前に入手し、タイミングを見計らって「振込先口座が変更になりました」と、攻撃者の用意した口座情報を連絡してきます。本物のやり取りの文脈に沿っているため、経理担当者などが疑いなく送金してしまう被害が後を絶ちません。

手口4:AIが生成する、あまりにも自然な日本語の罠

かつて「怪しいメール」の代名詞だった不自然な日本語は、もはや過去のものです。生成AIの進化により、攻撃者はターゲットの業種や役職に合わせ、文法的にも文脈的にも極めて自然で流暢な日本語のメールを簡単に作成できるようになりました。

これにより、人間が文章の違和感だけで攻撃を見抜くことは、日に日に困難になっています。

手口5:スマホが危ない!QRコードを利用した新種フィッシング「クイッシング」

PCだけでなく、スマートフォンを狙った攻撃も増加しています。クイッシング(Quishing)とは、QRコードを悪用したフィッシング詐欺です。

メール本文に「セキュリティ強化のため、こちらのQRコードから多要素認証を再設定してください」といった指示と共にQRコード画像を掲載。受信者がスマホで読み取ると、認証情報を窃取する偽のサイトに誘導されてしまいます。URLリンクと比べて危険性を判断しにくいため、注意が必要です。

【チェックリスト付】自社の標的型攻撃メール対策は万全か?情シスが今すぐ確認すべき7項目

最新の手口を知った上で、次に自社の防御体制が十分かを確認しましょう。以下の7つの項目は、従業員一人ひとりが日々の業務で実践すべき基本的な確認事項です。情シス担当者として、これらの項目が全社的に周知・徹底されているか、ぜひチェックしてみてください。

チェック項目 | 確認すべきポイント |

|---|---|

項目1:送信元 | ・表示名とメールアドレスが一致しているか? |

項目2:件名 | ・「緊急」「重要」「アカウント停止」「請求書」など、受信者の不安や好奇心を過度に煽る言葉はないか? |

項目3:本文 | ・AIを使ってもなお、細かな言い回しや敬語の使い方、文脈に違和感はないか? |

項目4:リンク | ・URLの文字列にマウスカーソルを合わせ(クリックはしない)、表示されるリンク先が信頼できるものか確認したか? |

項目5:添付ファイル | ・ |

項目6:要求内容 | ・ID、パスワード、クレジットカード情報、個人情報などを安易に要求してきていないか? |

項目7:報告ルール | ・少しでも「怪しい」と感じたメールを受信した際に、すぐに報告・相談できる窓口(情シス部門など)と手順が明確になっているか? |

これらのチェックリストを印刷してデスクに貼る、定期的に社内通達でリマインドするなど、全従業員の意識に定着させることが重要です。

【レベル別】明日から実践できる標的型攻撃メール対策の完全ガイド

脅威を理解し、現状をチェックしたら、次はいよいよ具体的な対策の実行です。ここでは、企業の状況に合わせて無理なく始められるよう、3つのレベルに分けて対策をご紹介します。

レベル1:全従業員が徹底すべき「ヒューマンファイアウォール」としての基本対策

最も基本的かつ重要なのは、従業員一人ひとりのセキュリティ意識です。どんなに高価なシステムを導入しても、使う側の人間が無防備では意味がありません。全員で組織を守る「ヒューマンファイアウォール」を構築しましょう。

OS・ソフトウェアのアップデートとウイルス対策ソフトの定義ファイルを最新に保つ

これは基本中の基本です。OSや各種ソフトウェア(ブラウザ、Adobe製品、Javaなど)の脆弱性を放置することは、攻撃者に侵入の扉を開けているのと同じです。アップデート通知が来たら即座に適用すること、ウイルス対策ソフトの定義ファイルが常に最新の状態であることを徹底してください。

推測されにくいパスワードの設定と「多要素認証(MFA)」の必須化

単純なパスワードの使い回しは非常に危険です。長く、複雑で、推測されにくいパスワードを設定することを義務付けましょう。さらに、ID・パスワードだけに頼らない多要素認証(MFA: Multi-Factor Authentication)の導入は、もはや必須の対策です。万が一パスワードが漏洩しても、MFAが不正アクセスを防ぐ最後の砦となります。

怪しいメールに対する「5つのしない」(開かない・返信しない・クリックしない等)の徹底

怪しいと感じたメールに対しては、以下の行動を徹底させましょう。

- 安易に「開かない」

- 添付ファイルを「実行しない」

- 本文中のURLを「クリックしない」

- 不用意に「返信しない」

- 判断に迷ったら自己判断せず「(管理者に)相談する」

この「5つのしない」を合言葉に、日々のメール対応を行うことが重要です。

レベル2:中小企業でも導入可能!コストを抑えた組織の基本対策

次に、組織として取り組むべき、比較的低コストで始められる対策です。特にリソースが限られる中小企業にとって、費用対効果の高い施策となります。

低コストで始める「標的型攻撃メール訓練」の具体的な進め方

従業員の意識を高める最も効果的な方法の一つが、標的型攻撃メール訓練です。これは、実際にありそうな偽の攻撃メールを従業員に送信し、開封してしまったかどうかを測定・教育するものです。

専門のサービスを利用するのも一手ですが、まずはMicrosoft 365やGoogle Workspaceに搭載されている機能や、無料のツールを使ってスモールスタートしてみるのがおすすめです。訓練後は「開封率が〇%でした」で終わらせず、「なぜ開いてしまったのか」「どうすれば防げたのか」をフィードバックし、次の対策に繋げることが重要です。

なりすましを防ぐ「送信ドメイン認証(SPF, DKIM, DMARC)」の設定確認

自社のドメインが攻撃者になりすましに悪用されるのを防ぐため、送信ドメイン認証(SPF, DKIM, DMARC)が正しく設定されているか確認しましょう。これは、自社から送信されたメールが正当なものであることを受信側のサーバーに証明する仕組みです。設定することで、自社ドメインを騙るメールが相手に届きにくくなり、取引先などを守ることに繋がります。設定はメールサーバーやDNSの知識が必要なため、専門のベンダーに相談するのも良いでしょう。

最悪の事態に備えるデータの「定期的バックアップ」とオフライン保管

万が一ランサムウェアに感染し、データが暗号化されてしまった場合の最後の命綱がバックアップです。重要なデータは必ず定期的にバックアップを取得し、そのうちの一つはネットワークから切り離された場所(オフライン)や、別のクラウドストレージなどに保管(3-2-1ルール)することを徹底しましょう。これにより、身代金を支払うことなく業務を復旧できる可能性が格段に高まります。

レベル3:より強固な防御体制へ。多層防御を実現する発展的対策

基本的な対策に加え、さらにセキュリティレベルを向上させたい場合は、専門的なソリューションの導入を検討します。

侵入後の検知・対応を担う「EDR」とは?その必要性と導入メリット

従来のウイルス対策ソフト(EPP)が「侵入を防ぐ」ことを目的とするのに対し、EDR(Endpoint Detection and Response)は「侵入後の脅威」を検知し、迅速に対応することを目的とします。PCやサーバー(エンドポイント)の動作を常時監視し、マルウェアの不審な挙動を検知・分析。管理者に通知し、遠隔で端末をネットワークから隔離するなどの対応を可能にします。巧妙な攻撃による侵入を100%防ぐことが困難になった今、被害を最小化するためにEDRの重要性は高まっています。

入口・出口対策を統合管理する「UTM」の活用

UTM(Unified Threat Management:統合脅威管理)は、ファイアウォール、アンチウイルス、不正侵入防御(IPS)、Webフィルタリングなど、複数のセキュリティ機能を一つの機器に集約した製品です。社内ネットワークの入口と出口で統合的な脅威対策を行うことで、多層的な防御を実現します。個別にセキュリティ製品を導入・管理するよりもコストや運用負荷を抑えられるため、特に情シス担当者が限られる企業に適しています。

万が一開封してしまったら?被害を最小化するインシデント対応フロー

どれだけ対策を講じても、被害に遭う可能性をゼロにすることはできません。重要なのは、インシデントが発生した際にパニックにならず、定められた手順に従って冷静かつ迅速に対応することです。

パニックは禁物!従業員が取るべき3つの初動対応ステップ

もし従業員が怪しいメールの添付ファイルを開封したり、URLをクリックしてしまったりした場合、以下の3つのステップを即座に実行するよう、日頃から周知徹底しておく必要があります。

Step1:自己判断は危険!PCをネットワークから即座に物理的に隔離する

「何も起きなかったから大丈夫だろう」という自己判断が最も危険です。マルウェアはバックグラウンドで静かに感染を広げます。まずは被害拡大を防ぐため、LANケーブルを抜く、Wi-FiをOFFにするなど、PCをネットワークから物理的に遮断してください。

Step2:速やかに情報システム部門へ「いつ・誰から・どんなメールか」を報告する

次に、速やかに情報システム部門に連絡します。その際、「いつ」「誰から」「どんな件名・内容のメールで」「何をしてしまったか(添付ファイルを開いた、URLをクリックしたなど)」を具体的に報告することが、担当者の迅速な状況把握に繋がります。決して隠蔽したり、報告をためらったりしないよう、報告しやすい文化を醸成することも大切です。

Step3:関連する全サービスのパスワードを安全な端末から変更する

クリックしたリンク先が認証情報を盗むフィッシングサイトだった場合に備え、そのPCで利用している全てのサービス(社内システム、クラウドサービス、メールアカウントなど)のパスワードを、別の汚染されていない安全なPCやスマートフォンから変更してください。

情シス担当者が行うべき証拠保全とエスカレーション

従業員から報告を受けたら、情シス担当者は冷静に以下の対応を進めます。

被害状況の確認とログ・該当メールの保全

まずは、感染が疑われるPCの調査を行い、被害の範囲(他に感染した端末はないか、情報漏洩の形跡はないか)を特定します。同時に、調査や捜査に必要な証拠を保全するため、該当するメールそのもの(eml形式などで保存)や、関連するサーバー、ファイアウォールの通信ログなどを確保します。

関係機関(IPA, JPCERT/CC, 警察)への連絡と相談

被害の状況によっては、自社だけで対応するのが困難な場合があります。その際は、速やかに以下の専門機関に連絡し、対応について相談しましょう。

- 情報処理推進機構(IPA):情報セキュリティに関する技術的な相談窓口

- JPCERTコーディネーションセンター(JPCERT/CC):インシデント対応の支援機関

- 管轄の警察署のサイバー犯罪相談窓口:犯罪被害に遭った場合の相談先

これらの機関は豊富な知見を持っており、被害の拡大防止や復旧に向けた的確なアドバイスを提供してくれます。

脱・いたちごっこ! "侵入前提社会"を生き抜くためのセキュリティ新常識

巧妙化するサイバー攻撃と防御側の対策は、まさしく「いたちごっこ」です。この終わりのない戦いを生き抜くためには、私たちも考え方をアップデートしていく必要があります。

なぜ従来の「境界型防御」だけでは標的型攻撃メールを防ぎきれないのか?

従来のセキュリティ対策は、社内ネットワークを「安全な内側」、インターネットを「危険な外側」と位置づけ、その境界線(ファイアウォールなど)で脅威の侵入を防ぐ「境界型防御」が主流でした。

しかし、クラウドサービスの普及やリモートワークの常態化により、この境界は曖昧になりました。標的型攻撃メールによって一度内部への侵入を許してしまうと、境界の内側ではマルウェアが自由に活動できてしまうという脆弱性が露呈したのです。

警察庁の発表によると、2025年上半期に報告されたランサムウェア被害は116件にのぼり、半期ベースで過去最多タイを記録しました。このことからも、侵入を防ぎきるのがいかに困難かがうかがえます。

これからの標準となる「ゼロトラスト」の基本的な考え方

境界型防御の限界から生まれたのが「ゼロトラスト」という新しい考え方です。「何も信頼しない(Trust Nothing, Verify Everything)」を前提とし、社内ネットワークの内外を問わず、全てのアクセスを信頼せずに都度検証することで、セキュリティを確保します。

具体的には、ユーザー認証の強化、デバイスの健全性のチェック、アクセス権限の最小化などを組み合わせ、万が一侵入されても被害を最小限に食い止めることを目指します。これは、標的型攻撃によって内部に足がかりを作られたとしても、そこから先の重要な情報資産へのアクセスを阻止する上で非常に有効なアプローチです。

攻撃からの回復力「サイバーレジリエンス」を高めるという発想

100%の防御が不可能な現代において、もう一つ重要になるのが「サイバーレジリエンス」という考え方です。これは、サイバー攻撃を受けることを前提とし、インシデント発生時に事業への影響を最小限に抑え、いかに迅速に復旧し、通常の状態に戻せるかという「回復力」や「しなやかさ」を指します。

具体的な取り組みとしては、インシデント対応計画の策定、定期的なバックアップと復旧訓練、脅威情報の収集と分析などが挙げられます。防御だけでなく、検知、対応、復旧のサイクル全体を強化することで、組織の持続可能性を高めていくことが求められています。

まとめ:標的型攻撃メール対策を見直し、組織のセキュリティレベルを次の段階へ

本記事では、情報システム担当者の皆様が今すぐ確認すべき標的型攻撃メール対策について、最新の手口から具体的なチェックリスト、レベル別の対策、インシデント対応、そして未来のセキュリティ常識まで、網羅的に解説してきました。

最後に、この記事の重要なポイントをまとめます。

- 攻撃は進化している:正規サービスやAIを悪用するなど、手口は日々巧妙化しており、従来の知識だけでは対応できない。

- 基本の徹底が最大の防御:従業員一人ひとりがチェックリストを意識し、「ヒューマンファイアウォール」として機能することが不可欠。

- 組織的な対策はレベルに合わせて:まずは訓練やバックアップなど、低コストで始められる対策から着実に実行することが重要。

- インシデント対応は準備が9割:万が一の際にパニックにならないよう、従業員の初動対応と情シスの対応フローを明確に定めておく。

- 発想の転換が必要:「侵入されること」を前提とした「ゼロトラスト」や「サイバーレジリエンス」の考え方を取り入れ、しなやかな防御体制を構築する。

自社のセキュリティ対策に「完璧」はありません。しかし、脅威を正しく理解し、現状を客観的に評価し、具体的な一歩を踏み出すことで、組織の安全性を確実に高めることができます。

「何から手をつければ良いか、専門家の意見が聞きたい」

「自社の状況に合わせた具体的な対策プランを相談したい」

もしこのようにお考えでしたら、ぜひ一度、お気軽にご相談ください。貴社のセキュリティ課題を解決するための最適なソリューションをご提案いたします。