攻撃の起点になりやすい?VPNの仕組みから学ぶ、堅牢な守り方の要点

目次[非表示]

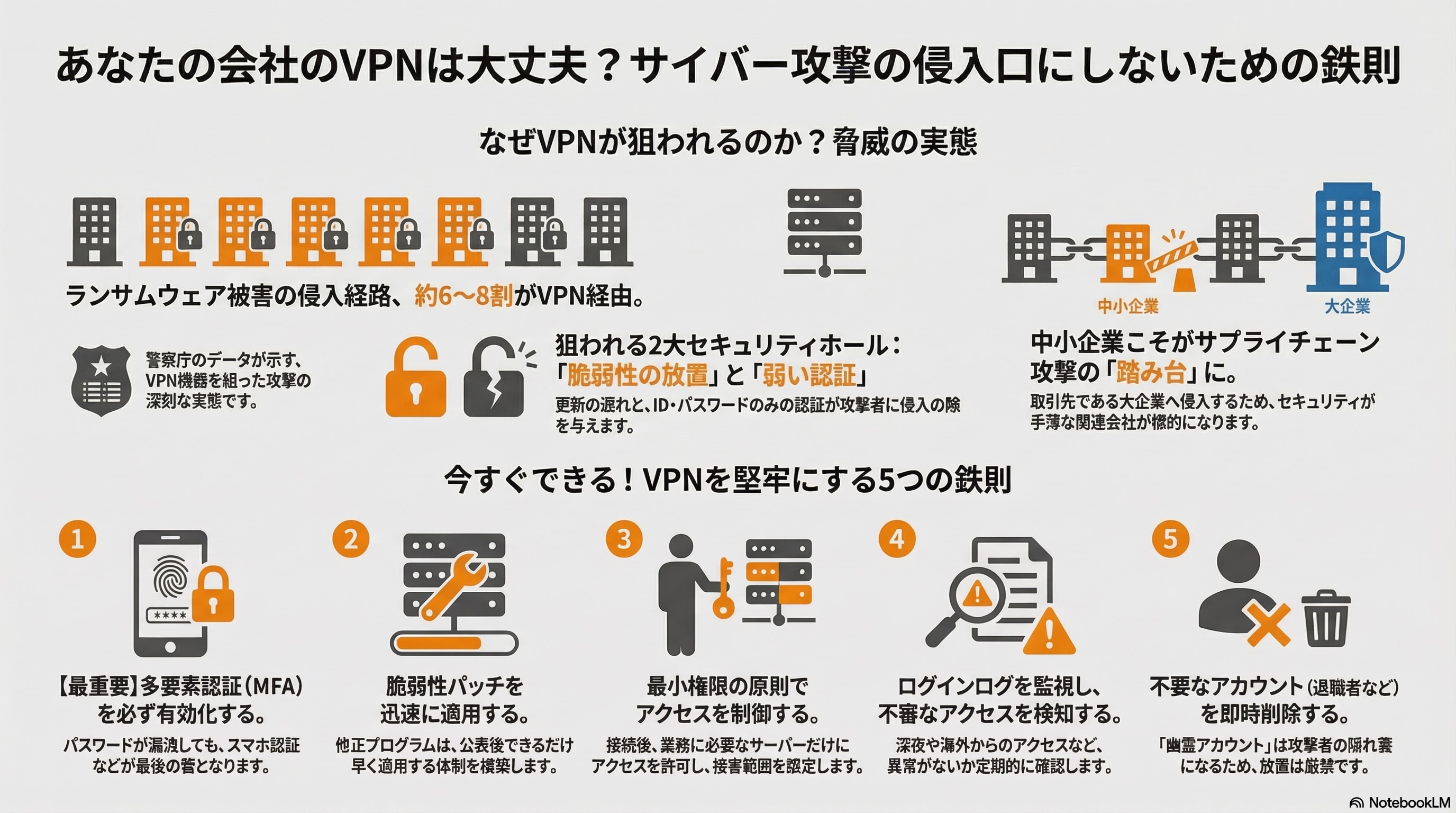

【2025年最新】なぜVPNが攻撃の起点になるのか?数字で見る脅威の実態

多くの企業にとって、リモートワークや拠点間通信の要であるVPN(Virtual Private Network)。しかし現在、このVPN機器こそがサイバー攻撃者にとって「最も手っ取り早い侵入口」となってしまっている現実があります。2026年を迎えた今、過去数年のデータを振り返りながら、その脅威の実態を直視する必要があります。

警察庁データが示す衝撃の事実:侵入経路の約6〜8割がVPN/RDP

警察庁が公表している「サイバー空間をめぐる脅威の情勢等」に関するデータは、企業にとって衝撃的な事実を突きつけています。ランサムウェア被害の侵入経路において、VPN機器およびリモートデスクトップ(RDP)経由の侵入が全体の約60%〜80%を占めるという傾向が、2024年から2025年にかけて高止まりしています。

ランサムウェア被害の感染経路として、VPN機器からの侵入とリモートデスクトップからの侵入が、全体の約8割を占める状況である。

出典: 警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」

これは、メールの添付ファイルを開かせるような従来の攻撃手法よりも、管理が甘いVPN機器の脆弱性を突いたり、流出したID・パスワードを使って正規ルートから堂々と侵入したりする方が、攻撃者にとって効率が良いことを意味しています。

中小企業こそ狙われる「サプライチェーン攻撃」の踏み台リスク

「うちは盗まれて困るような機密情報はない」と考える中小企業こそ、最大のターゲットです。大企業への直接攻撃が難しくなる中、セキュリティ対策が手薄な関連会社や取引先(サプライチェーン)を踏み台にして、本丸である大企業へ侵入する手口が常套化しています。

2024年から2025年にかけて発生した、大手出版KADOKAWAグループや保険業界での大規模な情報漏えい事件も、関連会社や委託先への侵入、あるいはVPN機器の認証突破が攻撃の起点や拡大要因の一つとして指摘されています。自社が被害者になるだけでなく、取引先に甚大な損害を与える「加害者」になってしまうリスクが、VPNの管理不備には潜んでいるのです。

攻撃を防ぐために知るべき「VPNの仕組み」の基本

なぜVPNは安全とされながら、攻撃の起点となるのでしょうか。その矛盾を解くには、VPNが通信を守る仕組みを正しく理解する必要があります。

VPNを構成する3つの要素:トンネリング・カプセル化・暗号化

VPNの安全性は、主に以下の3つの技術要素によって支えられています。これらが一つでも破られると、通信の秘密は守れません。

- トンネリング(専用通路の構築)

インターネットという「公共の道路」の中に、自社専用の「地下トンネル」を掘るようなイメージです。物理的には同じ回線を使っていても、論理的に他の通信と隔離された通路を作ります。 - カプセル化(データの梱包)

送りたいデータを、専用のプロトコル(通信規約)という「頑丈な封筒」に入れて包み込む処理です。これにより、データがトンネルを通れる形式になり、外部からは中身が何であるか判別しにくくなります。 - 暗号化(中身の秘匿)

封筒の中身(データ)を、特定の鍵がないと読めない状態(乱数のような文字列)に変換します。万が一、トンネル内でカプセルが盗み見られても、暗号化されていれば内容は解読できません。

接続形態の分類:インターネットVPNとIP-VPNの違い

VPNには大きく分けて2つの接続形態があり、コストとセキュリティレベルが異なります。

- インターネットVPN

既存のインターネット回線を利用してVPNを構築します。低コストで手軽に導入できる反面、通信品質はネットの混雑状況に左右され、セキュリティ強度は使用するルーターやプロトコルに依存します。多くの中小企業がこの方式を採用しています。 - IP-VPN

通信事業者が保有する、インターネットからは隔離された「閉域網」を利用します。一般のインターネットを通らないため、通信品質が安定しており、セキュリティも非常に高いですが、コストは割高になります。

利用シーンの違い:拠点間接続とリモートアクセスVPN

- 拠点間接続(Site-to-Site VPN)

本社と支社など、物理的に離れたLAN同士を常時接続します。ルーター対ルーターで接続するため、社員はVPNを意識せずに相手拠点のサーバーへアクセスできます。 - リモートアクセスVPN

外出先のPCや自宅のスマホから、社内LANへ接続します。端末にインストールしたVPNクライアントソフトを使用するのが一般的です。現在、テレワークで主に使用され、最も攻撃の標的になりやすいのがこの形態です。

ここが狙われる!ハッカーがVPNを突破する具体的メカニズム

VPNの仕組み自体は堅牢でも、その運用や実装に「穴」があれば意味がありません。ハッカーは以下の3つの隙を執拗に狙ってきます。

境界型防御の限界:「一度入れば信頼される」落とし穴

従来のセキュリティは「社内(安全)と社外(危険)の境界線を守る」という考え方でした。VPNはこの境界線に設置された「関所」です。しかし、VPNの最大の問題は、「一度認証を通過して中に入ってしまえば、正規のユーザーとして信頼され、社内システムへ自由にアクセスできてしまう」点にあります。

攻撃者は、たった一つのIDとパスワードを入手して関所さえ突破すれば、あとは社内ネットワーク内を自由に探索し、ランサムウェアをばら撒くことができるのです。

脆弱性の放置:ファームウェア更新の遅れが致命傷になる理由

VPN装置(ルーターやアプライアンス製品)は、OSと同様にプログラムで動いており、定期的にセキュリティ上の欠陥(脆弱性)が見つかります。特にSSL-VPN機能を持つ製品は、外部から直接アクセス可能であるため、脆弱性が公表されると世界中で一斉にスキャンされ、攻撃を受けます。

多くの現場で「ファームウェアの更新で通信が止まるのが怖い」「ベンダー任せで更新していない」という状況が見られますが、これは家の玄関の鍵が壊れていることを公表しながら放置しているのと同じです。

認証の弱点:ID・パスワードだけでは100%防げない

IDとパスワードのみの認証(単要素認証)は、もはや防御として機能しません。

- 他サイトからのパスワード使い回し

- 単純なパスワード(

Password123など) - フィッシングメールによる搾取

これらにより、正規の認証情報は容易に盗まれます。VPN機器がどれだけ高性能でも、正しい鍵(ID/PW)を使われれば、攻撃を不正アクセスとして検知することは不可能です。

プロトコル別に見るVPNの安全性と選び方

VPNの「強さ」は、使用するプロトコル(通信のルール)によって大きく異なります。古いプロトコルを使い続けていること自体がリスクになります。

主要プロトコルのセキュリティ強度比較(IPsec, L2TP, SSL-VPN)

プロトコル | セキュリティ強度 | 通信速度 | 特徴・注意点 |

|---|---|---|---|

PPTP | × (危険) | 早い | 暗号化強度が低く、解読ツールも出回っているため使用禁止推奨。 |

L2TP/IPsec | 〇 (高い) | 普通 | カプセル化(L2TP)と暗号化(IPsec)を組み合わせる。堅牢だが設定がやや複雑。 |

SSL-VPN | △ ~ 〇 | 普通 | Webブラウザだけで使える利便性があるが、製品ごとの独自実装が多く脆弱性が見つかりやすい。 |

IKEv2/IPsec | ◎ (非常に高い) | 早い | モバイル回線での切断再接続に強く、セキュリティ強度も高い。 |

注目される新技術「WireGuard」とは?

近年、Linuxカーネルにも採用され注目を浴びているのが「WireGuard(ワイヤーガード)」です。

従来のIPsecやOpenVPNといったプロトコルは、コードが膨大で複雑なため、動作が重く脆弱性が入り込む余地がありました。対してWireGuardは、コード行数が極端に少なくシンプルであるため、以下のメリットがあります。

- 高速: 圧倒的に通信処理が速い。

- 堅牢: 最新の暗号化技術のみを採用し、攻撃面が小さい。

- 省エネ: モバイルデバイスのバッテリー消費を抑える。

企業向け製品での採用も始まっており、今後のVPN選定において有力な選択肢となります。

今すぐできる!VPNを堅牢にする「守り方」5つの鉄則

高価な新製品を導入する前に、現在のVPN環境で必ず実施すべき5つの対策があります。これらを徹底するだけで、被害に遭う確率は激減します。

1. 【最重要】多要素認証(MFA)の強制適用

これが最も効果的かつ必須の対策です。ID・パスワードに加え、「スマホアプリへの通知承認」や「ワンタイムパスワード」などの第2の要素を必須にします。これにより、仮にパスワードが流出しても、攻撃者はVPNにログインできません。多くのVPN製品にはMFA機能が備わっていますので、「面倒だから」と無効化せずに必ず有効化してください。

2. 迅速なパッチ管理と脆弱性情報のキャッチアップ

使用しているVPN機器のベンダー(Fortinet、Pulse Secure、Ciscoなど)からセキュリティパッチ(修正プログラム)がリリースされたら、原則として数日以内、遅くとも1週間以内に適用する体制を整えてください。「クリティカル(Critical)」な脆弱性は、公表後48時間以内に攻撃が始まると言われています。

3. 最小権限の原則:VPN接続後のアクセス制御

「VPNに繋げば社内の全サーバーにアクセスできる」状態は危険です。

- 営業部はファイルサーバーのみ

- 開発部は開発環境のみ

といったように、ユーザーの役職に応じて、VPN接続後にアクセスできる先をファイアウォール等で細かく制限(セグメンテーション)してください。

4. ログの保存と定期的な監査

「いつ、誰が、どこからログインしたか」のログを最低でも3ヶ月〜1年は保存してください。また、ログを保存するだけでなく、定期的にチェックし、「深夜帯の不審なアクセス」や「海外IPアドレスからの接続試行」がないかを確認することが重要です。

5. 使用していないアカウントの即時削除

退職者や、使用しなくなったベンダー用のメンテナンスアカウントが残っていませんか?これらは「幽霊アカウント」と呼ばれ、攻撃者の格好の隠れ蓑になります。人事異動や契約終了のタイミングで、即座にVPNアカウントを無効化・削除するフローを徹底してください。

「脱VPN」は必要か?ゼロトラスト(ZTNA)への移行判断基準

「VPNはもう古い、これからはゼロトラストだ」という声をよく耳にします。しかし、中小企業がいきなり全てのVPNを撤廃するのは現実的ではありません。

VPNとゼロトラストネットワークアクセス(ZTNA)の決定的な違い

ゼロトラストネットワークアクセス(ZTNA)は、VPNの「一度入れば信頼する」という概念を捨て、「全てのアクセスをその都度疑い、検証する」仕組みです。

- VPN: ネットワークへの接続を提供する。入室後は自由。

- ZTNA: 特定のアプリケーションへの接続のみを提供する。ネットワーク全体には入れさせない。

ZTNAはクラウド経由で仲介されるため、VPN機器のような「外部に公開された攻撃面」を持たず、脆弱性攻撃に強いという特徴があります。

中小企業における現実的な移行ステップ(ハイブリッド構成)

いきなりZTNAへ全面移行するには、コストや運用の手間がかかります。まずは「ハイブリッド構成」から始めるのが現実的です。

- 重要資産のみZTNA化: 顧客情報データベースなど、絶対に守りたいシステムへのアクセスはZTNA経由にする。

- 一般業務はVPN: ファイル共有や日常業務は、MFAで強化した既存のVPNを使用する。

- 徐々に移行: VPN機器のリース切れやリプレイスのタイミングで、クラウド型のZTNAサービスへ比重を移していく。

まとめ:VPNの仕組みを理解し、まずは「穴」を塞ぐことから始めよう

VPNは依然として攻撃の起点になりやすい技術ですが、仕組みを理解し、適切な管理を行えば十分に安全に利用できます。最後に要点を整理します。

- 現状認識: ランサムウェア侵入の多くはVPN経由。中小企業も踏み台として狙われている。

- 弱点: 「脆弱性の放置」と「弱い認証(ID/PWのみ)」が最大のセキュリティホール。

- 対策: 多要素認証(MFA)の導入と、迅速なパッチ適用は待ったなしの必須要件。

- 未来: 将来的にはZTNAへの移行を視野に入れつつ、まずは今のVPN環境を堅牢化する。

「うちは大丈夫だろう」という油断が、最大の脆弱性です。まずは自社のVPN機器のバージョン確認と、不要アカウントの棚卸しから始めてみてはいかがでしょうか。

もし、「自社のVPN設定が安全か不安がある」「多要素認証の導入方法がわからない」「ゼロトラストへの移行を相談したい」という場合は、専門家の診断を受けることを強くお勧めします。