シャドーITのリスクはどこまで許容すべきか?事業部門と連携するための判断基準を解説

目次[非表示]

シャドーIT、見て見ぬフリをしていませんか?情シスの新たな役割とは

「また現場が勝手に新しいチャットツールを使い始めた…」「あの部署が使っているファイル共有サービス、会社の許可は取っているのだろうか?」

情報システム担当者であるあなたの頭を、日々悩ませる問題。それが「シャドーIT」です。事業部門の従業員が、情報システム部門の許可を得ずに利用するツールやサービス。その存在に気づきながらも、日々の業務に追われ、見て見ぬフリをしてしまっているケースは少なくないでしょう。

しかし、その小さな黙認が、やがて組織全体のセキュリティを揺るがす重大なインシデントを引き起こすかもしれません。この記事では、シャドーITがもたらす深刻なリスクを直視し、なぜ「全面禁止」という単純なアプローチでは解決しないのかを解説します。そして、これからの情報システム部門に求められる「リスクを管理し、事業部門と連携する」という新しい役割と、そのための具体的な判断基準やステップを、実践的な視点から紐解いていきます。

シャドーITとは?今さら聞けない定義と発生する根本的な原因

シャドーITとは、企業や組織の情報システム部門が公式に導入・許可していない、従業員や各部門が独自に判断して業務に利用しているIT機器、ソフトウェア、クラウドサービス全般を指します。個人契約のスマートフォンや、無料のオンラインストレージ、チャットツールなどがその代表例です。

では、なぜ従業員は会社のルールを破ってまで、シャドーITを利用してしまうのでしょうか。その背景には、決して無視できない3つの根本的な原因が存在します。

原因1:事業部門の生産性向上ニーズ

最も大きな原因は、現場の「もっと効率的に、スピーディに業務を進めたい」という切実な願いです。市場の競争が激化する中、事業部門は常に生産性の向上を求められています。その中で、手軽に導入でき、すぐに効果が出る新しいクラウドサービスは、彼らにとって非常に魅力的に映るのです。

原因2:公式ツールの使い勝手や機能不足

会社が公式に導入しているツールが、現場のニーズに合っていないケースも少なくありません。「UIが古くて使いにくい」「必要な機能が足りない」「動作が遅い」といった不満が、従業員をより便利で高機能な外部サービスへと向かわせる大きな動機となります。

原因3:IT部門への申請プロセスの煩雑さ

新しいツールの利用を申請しようにも、そのプロセスが時間のかかる煩雑なものであれば、従業員は躊躇してしまいます。「申請書を書いて、複数の上長の承認を得て、さらに情シスの許可を待つ…」といったプロセスが、結果として「こっそり使ってしまった方が早い」という判断につながり、シャドーITの温床となるのです。

放置は重大インシデントの引き金に!シャドーITがもたらす5つの深刻なリスク

「現場の効率が上がるなら、多少は仕方ない…」という考えは非常に危険です。シャドーITの放置は、企業に計り知れない損害をもたらす可能性があります。特に、以下の5つのリスクは深刻です。

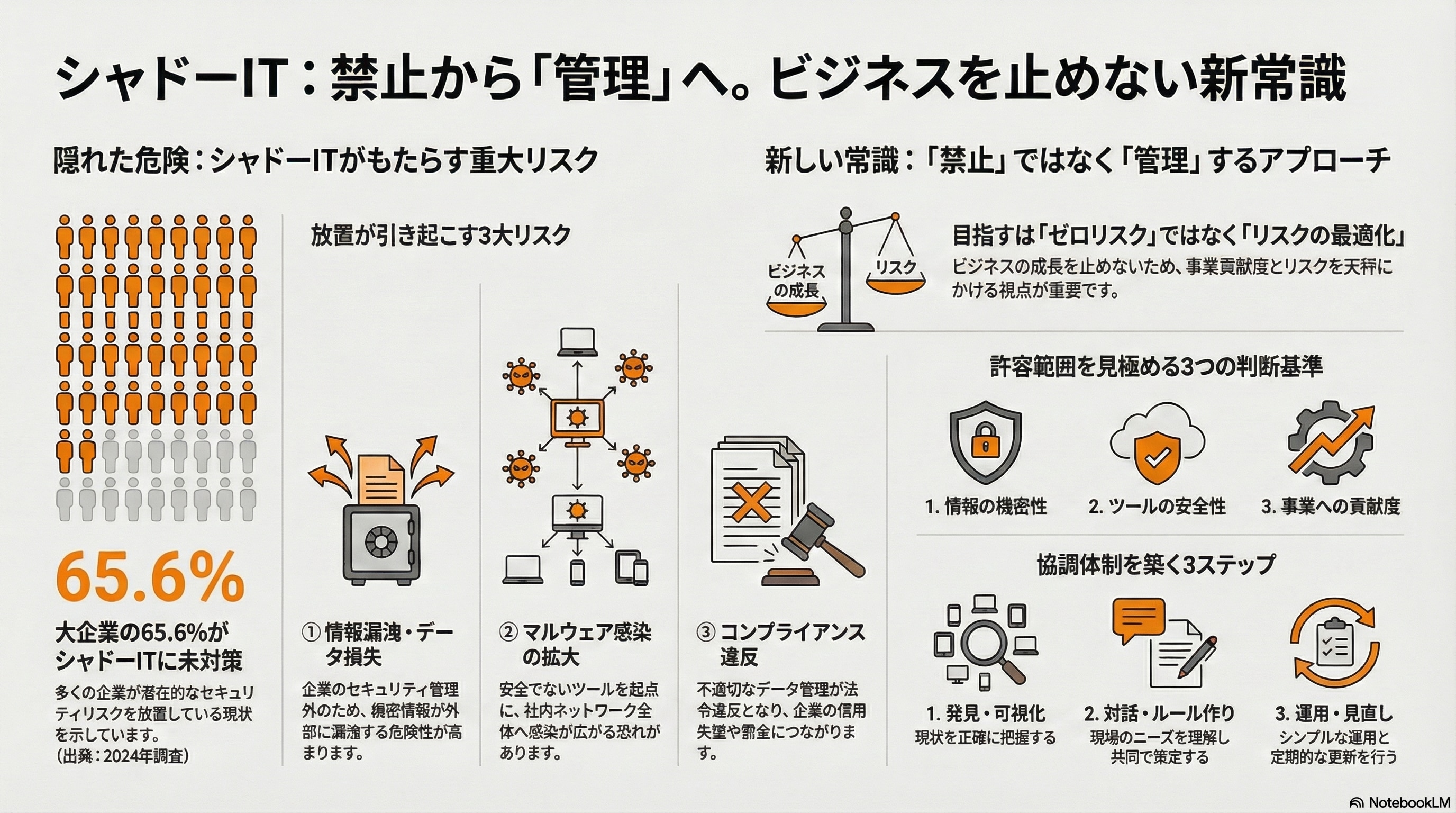

驚くべきことに、シャドーIT対策の重要性が叫ばれる一方で、多くの企業が具体的な対策に踏み出せていない実態が明らかになっています。

2024年に実施された調査によると、従業員数1000名以上の大企業において、実に65.6%がシャドーITに対する具体的な対策を実施していないと回答しています。

この数字は、多くの企業が潜在的なリスクを抱えながら、その対策が追いついていない現状を浮き彫りにしています。

リスク1:情報漏洩・データ損失

許可されていないツールは、企業のセキュリティポリシーの範囲外にあります。そのため、データの暗号化が不十分であったり、アクセス管理がずさんであったりするケースが少なくありません。結果として、顧客情報や機密情報が外部に漏洩したり、重要なデータが消失したりするリスクが飛躍的に高まります。

リスク2:マルウェア感染の拡大

安全性が確認されていないフリーソフトやクラウドサービスには、マルウェアが仕込まれている可能性があります。従業員一人のシャドーIT利用が起点となり、社内ネットワーク全体に感染が拡大。事業の停止といった最悪の事態を招くことも考えられます。

リスク3:コンプライアンス違反

個人情報保護法や業界ごとのガイドラインでは、厳格なデータの取り扱いが求められます。シャドーITによってこれらの情報が不適切に管理された場合、法令違反となり、企業の社会的信用の失墜や多額の罰金につながる恐れがあります。

リスク4:IT資産の管理不能

情報システム部門が把握していないITツールやサービスが社内に点在することで、IT資産の正確な管理が不可能になります。誰が、何を、どのように使っているのかが分からない状態では、適切なセキュリティパッチの適用や、ライセンス管理もままなりません。

リスク5:システム連携の不整合と業務非効率化

各部門がバラバラのツールを導入することで、組織全体としてのデータ連携が困難になります。ある部署ではAというツール、別の部署ではBというツールを使っているため、データの形式が合わず、手作業での転記や変換作業が発生。部分最適が、結果として全体最適を阻害し、業務の非効率化を招いてしまうのです。

なぜ「全面禁止」ではダメなのか?事業部門との溝を深めないための基本姿勢

これほどのリスクを目の当たりにすると、「シャドーITは一切禁止すべきだ」という結論に至りたくなる気持ちも分かります。しかし、一方的な「全面禁止」は、多くの場合、最善の策とは言えません。

なぜなら、シャドーITの背景には、先述した通り「生産性を上げたい」という事業部門のポジティブな動機があるからです。これを頭ごなしに禁止することは、現場の士気を下げ、業務改善への意欲を削ぐことになりかねません。

さらに、厳格すぎるルールは、シャドーITをより巧妙に隠れて利用させる「地下化」を促進させるだけです。情報システム部門が全く関知できない、よりリスクの高いツールの利用へと従業員を追いやってしまう可能性があります。

重要なのは、「禁止」ではなく「管理」 するという視点です。事業部門と対立するのではなく、彼らのニーズを理解し、協力してリスクをコントロールできる仕組みを構築すること。これこそが、現代の情報システム部門に求められる基本姿勢と言えるでしょう。

シャドーITのリスクを「管理」する新常識 - なぜ許容範囲の設定が必要なのか?

シャドーITを「悪」と決めつけて排除する時代は終わりました。これからのITガバナンスは、ビジネスの成長を止めないために、リスクを能動的に管理する「攻めの姿勢」が求められます。その鍵となるのが、「許容範囲」という考え方です。

目的は「ゼロリスク」ではなく「リスクの最適化」

企業活動において、リスクをゼロにすることは不可能です。情報システムにおいても同様で、全てのシャドーITを撲滅し、「ゼロリスク」を目指すことは現実的ではありません。むしろ、過度な制限はビジネスのスピードを鈍化させる副作用すらあります。

目指すべきは、事業への貢献度と潜在的なリスクを天秤にかけ、組織として許容できるリスクの範囲を戦略的に見極める「リスクの最適化」 です。許容できるリスクの範囲内で、現場の生産性向上に繋がるツールの活用を認める。この柔軟な思考こそが、ITガバナンスと事業成長を両立させるのです。

事業の成長を止めないために情シスが持つべきリスクマネジメント思考

情報システム部門の役割は、もはや社内システムの安定稼働を守るだけの「守護者」ではありません。事業部門のパートナーとして、ITの力でビジネスの成長を加速させる「推進者」としての役割が期待されています。

そのためには、リスクをただ恐れるのではなく、「どのような条件下であれば、このリスクは許容できるか?」 というリスクマネジメントの視点を持つことが不可欠です。事業部門が求めるツールの利便性を理解し、その裏にあるリスクを専門家として評価・分析し、安全に活用するための道筋を示す。これが、事業の成長を止めない情報システム部門の新たな価値となります。

一方的な禁止の前に考えるべきシャドーITがもたらすビジネス上のメリット

見方を変えれば、シャドーITは「現場のニーズを映す鏡」とも言えます。従業員が自ら探し出し、活用しているツールには、公式ツールにはない利便性や、新しい働き方のヒントが隠されている可能性があります。

- 業務効率化の新たな芽を発見できる: 現場で支持されているツールを分析することで、全社的な生産性向上のヒントが得られます。

- 従業員のITリテラシー向上: 従業員が主体的にツールを選び、活用する文化は、組織全体のITリテラシーの底上げに繋がります。

- ツールの正式導入に向けたパイロットケースになる: シャドーITとして利用されているツールを評価し、安全性が確認できれば、正式な承認ツールとして全社展開する際の有効な判断材料になります。

このように、シャドーITを一方的に禁止する前に、その背景にあるメリットにも目を向けることで、組織全体のIT活用をより良い方向へ導くことができるのです。

【実践編】シャドーITの許容範囲を見極めるための具体的な判断基準

では、具体的にどのような基準でシャドーITの許容範囲を見極めればよいのでしょうか。ここでは、「情報の機密性」「ツールの安全性」「事業への貢献度」という3つの軸でリスクを評価し、判断するための具体的な方法を解説します。

判断基準1:取り扱う「情報の機密性」でリスクレベルを分類する

すべての情報を同じレベルで管理する必要はありません。ツールが取り扱う情報の機密性に応じて、リスクレベルを「高・中・低」の3段階に分類し、それぞれに対応方針を定めます。

レベル高:個人情報・機密情報を含むツールは原則禁止か厳格な管理下に

- 対象: 顧客の個人情報、マイナンバー、製品の設計データ、未公開の財務情報など、漏洩した場合に経営に深刻な影響を与える情報。

- 方針: これらの情報を取り扱うツールのシャドーIT利用は原則禁止とします。例外的に利用を認める場合は、情報システム部門による厳格なセキュリティ評価と、アクセス管理、ログ監視などの徹底した管理体制の構築が必須条件です。

レベル中:社内情報のみを扱うツールのリスク評価

- 対象: 社外秘の議事録、部門内のプロジェクト進捗、ノウハウ共有など、漏洩は好ましくないが、影響が社内に限定される情報。

- 方針: 後述する「ツールの安全性」評価をクリアすることを条件に、条件付きで利用を許可します。利用範囲を特定の部門に限定する、定期的な棚卸しを実施するなどのルールを設けます。

レベル低:一般公開情報のみを扱うツールの取り扱い

- 対象: すでにウェブサイトで公開されている情報や、個人・機密情報を含まない単なるアイデアメモなど。

- 方針: 業務効率向上に資すると判断できれば、比較的柔軟に利用を許可します。ただし、マルウェア感染などのリスクは依然として存在するため、最低限のセキュリティチェックは必要です。

判断基準2:利用する「ツールの安全性」を多角的に評価する

情報の機密性に加え、ツール自体の安全性を評価することも極めて重要です。以下のチェックポイントを参考に、多角的な評価を行いましょう。

セキュリティ機能のチェックポイント(SSO、多要素認証、暗号化など)

- 認証機能: シングルサインオン(SSO)や多要素認証(MFA)に対応しているか?

- アクセス管理: IPアドレス制限や、役職に応じた権限設定が可能か?

- データ保護: 通信経路や保存データは暗号化(SSL/TLS, AES-256など)されているか?

- ログ管理: 操作ログや監査ログを取得・保管できるか?

提供元の信頼性・実績の確認方法

- 企業の信頼性: 運営企業の設立年、資本金、所在地などを確認する。

- 導入実績: 国内外での大手企業への導入実績は十分か?

- 第三者認証: ISMS(ISO/IEC 27001)やSOC2などの第三者認証を取得しているか?

利用規約に潜むリスクの洗い出し

- データの帰属: アップロードしたデータの所有権は誰にあるか?

- 免責事項: サービス提供側の責任範囲はどこまでか?

- 管轄裁判所: 万が一の際に、日本の法律で係争できるか?

見落としがちな利用規約ですが、企業のデータを預ける上で非常に重要な項目が含まれています。必ず確認しましょう。

判断基準3:「事業への貢献度」と「代替手段の有無」を天秤にかける

セキュリティリスクを評価した上で、最後にそのツールがもたらすビジネス上の価値を評価します。

そのツールでなければならない理由は何か?

- 生産性向上効果: そのツールを導入することで、具体的にどの業務が、どれくらい効率化されるのか?(例:月あたり〇〇時間の工数削減)

- 独自機能: 他のツールにはない、代替不可能な独自の機能は何か?

- 費用対効果: ツールの利用コストと、得られるメリットのバランスは取れているか?

事業部門に具体的な効果をヒアリングし、定性的・定量的に評価することが重要です。

承認済みツールによる代替は本当に不可能か?

「公式ツールでは代替できない」という現場の声があったとしても、情報システム部門として客観的な視点で再検証する必要があります。

- 公式ツールの未活用機能: 既存ツールの知られていない機能で、要求を満たせないか?

- 設定や運用の工夫: 既存ツールの設定変更や、運用方法の工夫で代替できないか?

代替可能であれば、シャドーITを許可する必要はありません。事業部門に代替案を提示し、理解を求めることも情報システム部門の重要な役割です。

【テンプレート付き】自社に合わせたシャドーITリスク評価シートの作り方

これらの判断基準を元に、自社に合わせた評価シートを作成することをお勧めします。これにより、評価プロセスが標準化され、判断の属人化を防ぐことができます。

評価項目 | チェック内容 | 評価 (3/2/1) | 備考 |

|---|---|---|---|

1. 情報の機密性 | |||

取り扱う情報に個人情報・機密情報を含むか (含む=1, 含まない=3) | |||

取り扱う情報の公開範囲 (社外秘=2, 公開情報のみ=3) | |||

2. ツールの安全性 | |||

多要素認証(MFA)に対応しているか (対応=3, 非対応=1) | |||

アクセスログが取得可能か (可能=3, 不可能=1) | |||

通信・データの暗号化はされているか (されている=3, 不明/されていない=1) | |||

提供元は信頼できる第三者認証を取得しているか (取得=3, 未取得=1) | |||

3. 事業への貢献度 | |||

承認済みツールでの代替は可能か (不可能=3, 可能=1) | |||

定量的な生産性向上効果は見込めるか (見込める=3, 見込めない=1) | |||

総合評価 | 合計スコア | [合計] | [例] 20点以上: 承認 / 15-19点: 条件付き承認 / 14点以下: 不承認 |

※上記はあくまでサンプルです。自社のセキュリティポリシーに合わせて項目や配点をカスタマイズしてください。

対立から協調へ!事業部門と連携し、ITガバナンスを構築する3ステップ

シャドーITのリスクを管理し、適切なITガバナンスを構築するためには、情報システム部門だけの努力では限界があります。事業部門を巻き込み、全社的な取り組みとして進めることが成功の鍵です。ここでは、そのための具体的な3つのステップをご紹介します。

ステップ1:「発見・可視化」- シャドーITの実態を正確に把握する方法

まずは、社内でどのようなシャドーITが、どの程度利用されているのか、実態を正確に把握することから始めます。実態が分からなければ、対策の立てようがありません。

CASBやSASEなどのソリューション活用

CASB(Cloud Access Security Broker)やSASE(Secure Access Service Edge)といったソリューションは、社内ネットワークとクラウドサービスの間の通信を監視・制御することで、利用されているクラウドサービスを網羅的に可視化します。これにより、情報システム部門が把握していなかったシャドーITを効率的に発見できます。

従業員へのアンケートやヒアリングによる実態調査

ツールによる網羅的な把握と並行して、従業員へのアンケートや、各部門へのヒアリングも有効です。「業務効率化のために、こんなツールを使っていますか?」といった形で、決して犯人探しにならないよう配慮しながら、現場のリアルな声を集めることが重要です。

ステップ2:「対話・ルール作り」- 事業部門を巻き込んだガイドライン策定

実態を把握したら、次はその情報を元に、事業部門と対話の場を持ち、共同でルール作りを進めます。

押し付けはNG!ヒアリングで現場の課題とニーズを共有する

情報システム部門が一方的に作成したルールを押し付けても、形骸化するだけです。「なぜそのツールを使いたいのか」「今の公式ツールにどんな不満があるのか」といった現場の課題とニーズを真摯にヒアリングし、共感する姿勢が、信頼関係を築く第一歩です。

分かりやすい言葉でリスクを伝え、共通認識を形成する

技術的な専門用語を並べ立てても、事業部門の担当者には伝わりません。「このツールで顧客情報を扱うと、万が一漏洩した場合、会社の信用問題になり、皆さんのビジネスにも影響が出ます」といったように、ビジネス上のリスクとして分かりやすく説明し、シャドーITの問題が全社的な課題であるという共通認識を形成します。

ツールの利用申請フローと承認基準の明確化

対話を通じて、新しいツールの利用申請フローと、客観的な承認基準(先述のリスク評価シートなど)を明確に定めます。誰が、いつまでに、何を基準に判断するのかをクリアにすることで、事業部門も安心して申請できるようになります。

ステップ3:「運用・見直し」- 継続的なガバナンス体制の構築

ルールを作って終わりではありません。そのルールが形骸化しないよう、継続的に運用し、状況に合わせて見直していく体制を構築することが重要です。

現場の負担にならないシンプルな申請・承認プロセスの設計

申請プロセスが煩雑だと、結局シャドーITに戻ってしまいます。申請フォームを簡素化したり、承認フローを迅速化したりするなど、現場の負担を最小限に抑える工夫が必要です。申請から承認までの期間の目標(SLA)を設定するのも良いでしょう。

定期的な利用状況の棚卸しとガイドラインのアップデート

一度許可したツールが、本当に使われているのか、新たなリスクは発生していないかを、半期に一度などのタイミングで定期的に棚卸しします。また、新しいテクノロジーの登場や、ビジネス環境の変化に合わせて、ガイドライン自体も柔軟にアップデートしていくことが、実効性のあるガバナンスを維持する上で不可欠です。

事例から学ぶシャドーIT対策 - 成功と失敗の分かれ道

ここでは、シャドーIT対策に取り組んだ2社の架空事例を通じて、成功と失敗のポイントを見ていきましょう。

成功事例:事業部門との連携で生産性とセキュリティを両立させたA社のケース

中堅メーカーA社の情報システム部門は、CASBを導入してシャドーITの実態を可視化。その後、全事業部門のキーパーソンを集めた「IT活用推進委員会」を設立しました。委員会では、発見されたシャドーITのリスクと、現場のニーズを共有。情報システム部門がファシリテーターとなり、共同でリスク評価基準とシンプルな申請フローを策定しました。

結果、安全性が確認された一部の便利ツールは「準推奨ツール」として公式に利用が認められ、現場の生産性が向上。一方で、リスクの高いツールは利用が抑制され、ITガバナンスが強化されました。対話を通じて、事業部門が「情シスは自分たちの味方だ」と認識したことが、成功の最大の要因でした。

失敗事例:厳格すぎる禁止ルールが招いた、さらなるシャドーITの蔓延と形骸化

ITサービス企業B社は、セキュリティインシデントを恐れるあまり、「承認済みリスト以外のツールは一切利用禁止」という厳格なポリシーをトップダウンで通達しました。リストの更新頻度は低く、現場からの申請プロセスも非常に煩雑でした。

その結果、従業員は会社のネットワークを介さず、個人のスマートフォンや自宅のPCを使って業務に必要なツールを利用するようになりました。情報システム部門からは全く見えない、より深刻なシャドーITが蔓延。ポリシーは完全に形骸化し、セキュリティレベルは対策前よりもかえって低下してしまうという皮肉な結果を招きました。

まとめ:シャドーITのリスクを恐れず、攻めのITガバナンスを実現しよう

シャドーITは、情報システム部門にとって頭の痛い問題ですが、決して「悪」の一言で片付けられるものではありません。その背景には、ビジネスを加速させたいという現場のポジティブなエネルギーが隠されています。

重要なのは、そのエネルギーを封じ込めるのではなく、安全な方向へと導くことです。リスクを正しく評価し、事業部門と対話し、柔軟なルールを構築・運用していく。この「攻めのITガバナンス」こそが、企業の競争力を高め、持続的な成長を支える鍵となります。

本記事の要点:シャドーITの許容範囲と判断基準の再確認

- シャドーITは「禁止」ではなく「管理」する: 一方的な禁止は、さらなるリスクの温床になりかねない。

- 目指すは「リスクの最適化」: ゼロリスクは非現実的。ビジネスメリットとリスクを天秤にかける視点が重要。

- 3つの判断基準で許容範囲を見極める: ①情報の機密性、②ツールの安全性、③事業への貢献度で客観的に評価する。

- 対話と協調が成功の鍵: 事業部門をパートナーとして巻き込み、発見→対話→運用の3ステップでガバナンスを構築する。

今日から始める第一歩:事業部門と連携するためのアクションプラン

この記事を読んで、何から手をつければ良いか迷っているなら、まずは一番シャドーITの利用が多そうな事業部門のキーパーソンに、ランチでも誘って話を聞くことから始めてみてはいかがでしょうか。「最近、何か便利なツールとか使っていますか?」そんな何気ない一言が、対立を協調に変えるための、大きな第一歩になるはずです。

もし、自社だけでのシャドーIT対策やリスク評価に不安を感じる場合は、専門家の知見を借りるのも有効な選択肢です。

シャドーITのリスク管理や、効果的なITガバナンス体制の構築について、お困りのことがございましたら、ぜひお気軽に弊社の無料相談をご利用ください。