ZTNAとは何か? なぜ今「脱VPN」が必要なのか? 3つの理由と導入メリットをわかりやすく解説します

目次[非表示]

ZTNAとは何か? なぜ今「脱VPN」が必要なのか? 3つの理由と導入メリットをわかりやすく解説します

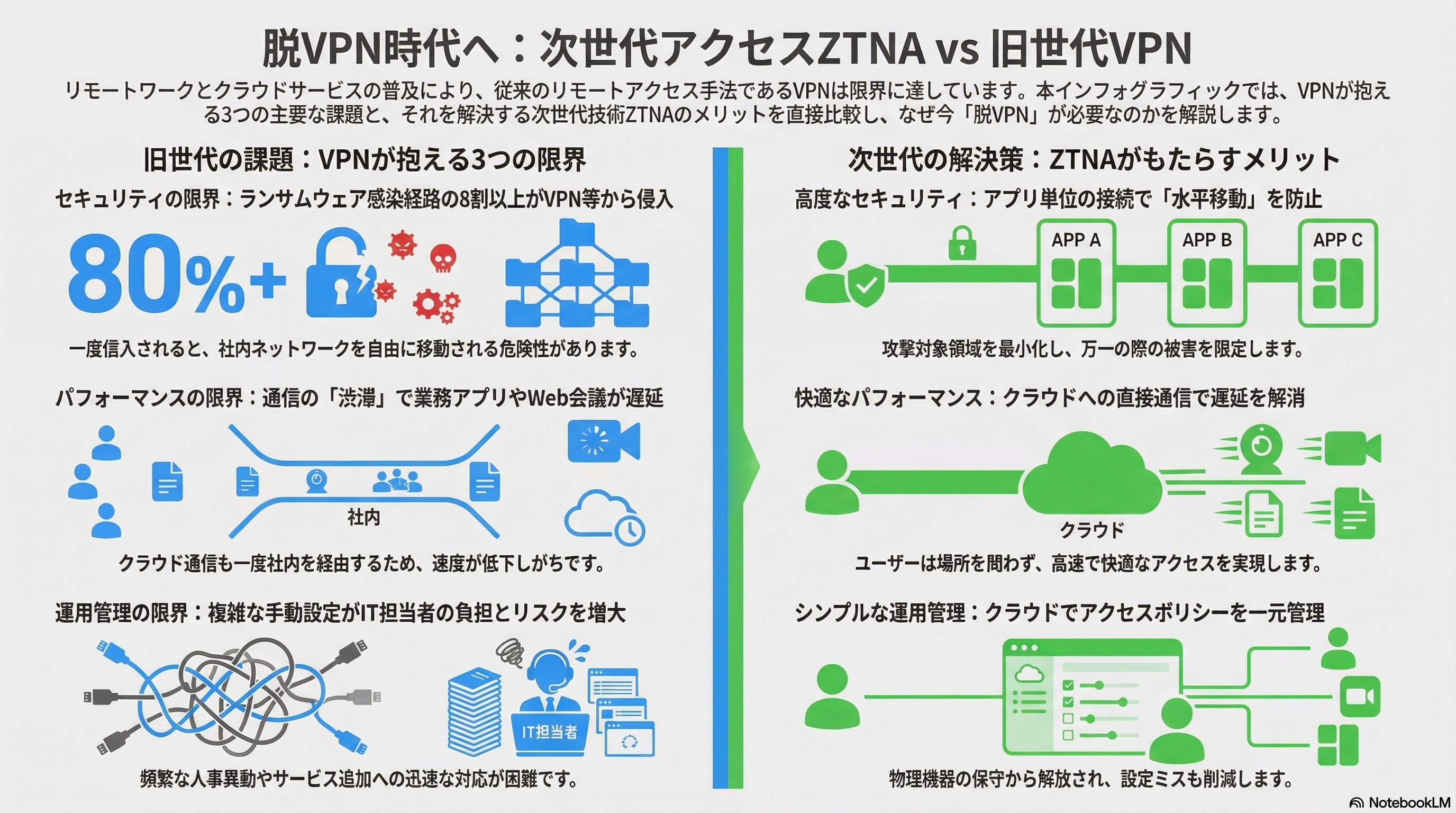

リモートワークやクラウドサービスの利用が当たり前になった今、多くの企業で従来のリモートアクセス手法である「VPN(Virtual Private Network)」が限界を迎えつつあります。

「最近、VPNが頻繁に遅くなる…」

「VPN機器の脆弱性に関するニュースを見て、自社のセキュリティが心配になった」

「社員の入退社や利用サービスが増えるたびに、アクセス権限の管理が追い付かない」

もし、あなたが情報システム担当者として、このような課題に日々頭を悩ませているのなら、本記事はきっとお役に立てるはずです。

この記事では、VPNに代わる次世代のリモートアクセス技術として注目を集める「ZTNA(ゼロトラストネットワークアクセス)」について、専門用語を極力使わず、誰にでも理解できるようわかりやすく解説します。

ZTNAとは何か、なぜ今「脱VPN」が必要なのか、そしてZTNAがもたらす具体的なメリットまで。この記事を読み終える頃には、あなたはZTNAの全体像を正確に理解し、自社の課題解決に向けた次の一歩を踏み出せるようになっているでしょう。

なぜ今「脱VPN」なのか? リモートワーク時代のVPNが抱える3つの限界

長年にわたり、社外から社内ネットワークへ安全に接続するための「定番」だったVPN。しかし、働き方やIT環境が劇的に変化した今、その仕組みがさまざまな問題を引き起こしています。情報システム担当者を悩ませる、VPNが抱える3つの限界を見ていきましょう。

理由1:パフォーマンスの限界 - “遅い・繋がるない”の声、もう限界ではありませんか?

リモートワークの普及により、VPNへの同時接続ユーザー数が急増。多くの企業で、VPNゲートウェイ装置の処理能力やデータセンターの回線帯域が逼迫し、「業務アプリケーションが固まる」「Web会議が途切れる」といったパフォーマンスの低下が深刻化しています。

特に問題となるのが、Microsoft 365やSalesforceといったクラウドサービス(SaaS)を利用する際の通信です。従来のVPNでは、自宅など社外からの通信も、一度すべて社内のデータセンターを経由してからインターネットに出ていく「ヘアピン通信」と呼ばれる状態になります。

この非効率な通信経路が、ただでさえ混み合っているVPNへの負荷をさらに高め、深刻な遅延を引き起こすのです。社員から寄せられる“遅い・繋がらない”という声は、もはや無視できないレベルに達しているのではないでしょうか。

理由2:セキュリティの限界 - 境界型防御の崩壊と、狙われるVPNの脆弱性

VPNのセキュリティは、「社内ネットワークは安全、社外は危険」という“境界型防御”の考えに基づいています。一度VPNで認証が通れば、ユーザーは社内ネットワークに「入れて」しまい、様々なサーバーやシステムにアクセスできてしまうケースが少なくありません。

この仕組みは、万が一、ID/パスワードが漏洩したり、マルウェアに感染した端末がVPNに接続してしまったりした場合に、攻撃者が社内ネットワークを自由に動き回り、被害を拡大させる「ラテラルムーブメント(水平移動)」のリスクを孕んでいます。

さらに、近年、VPN機器そのものの脆弱性を狙ったサイバー攻撃が世界中で多発しており、深刻な問題となっています。

警察庁の報告によると、令和6年(2024年)上半期に国内で確認されたランサムウェア攻撃の感染経路のうち、8割以上がVPN機器やリモートデスクトップからの侵入であったことが明らかになっています。

もはや、「VPNを使っていれば安全」という神話は崩壊しているのです。

理由3:運用管理の限界 - ID管理とポリシー設定の複雑化・非効率化

ビジネスのスピードが加速し、従業員の入退社、部署異動、外部パートナーとの協業、利用するクラウドサービスの追加などが頻繁に行われる現代において、VPNのアクセス管理は非常に煩雑です。

拠点ごと、部署ごと、あるいはユーザーごとに細かなアクセスポリシーを設定・変更するのは、情報システム担当者にとって大きな負担となります。また、オンプレミスのシステムと複数のクラウドサービスでID/パスワードがバラバラに管理されている場合、セキュリティポリシーの一貫性を保つことも困難です。

手動での設定作業はミスを誘発しやすく、退職者のアカウントが削除されずに残ってしまうといったセキュリティホールを生み出す原因にもなりかねません。このような運用管理の限界が、情報システム部門の疲弊と企業全体のセキュリティリスク増大を招いているのです。

【超入門】ZTNAとは何か? ゼロトラストの基本を「空港の保安検査」でわかりやすく解説

VPNが抱える限界を乗り越えるための新しいアプローチ、それが「ZTNA(Zero Trust Network Access)」です。この章では、ZTNAの基本的な考え方を、身近な例えを使って紐解いていきましょう。

ZTNAをひと言でいうと「何も信頼せず、常に検証する」新しいアクセス制御の仕組み

ZTNAの根底にあるのは、「ゼロトラスト」というセキュリティの考え方です。

ゼロトラストとは、その名の通り「何も信頼しない(Zero Trust)」ことを前提とします。従来の境界型防御のように「社内ネットワークは安全」とは考えず、「社内も社外も、すべての通信は信頼できない」という性悪説に立ちます。

そして、社内のデータやアプリケーションといった情報資産(リソース)にアクセスしようとする要求があるたびに、それが「誰なのか」「どの端末を使っているのか」「アクセス先はどこか」「その端末は安全か」といったことを都度厳格に検証し、許可された最小限のアクセス権だけを与えるのです。

この「何も信頼せず、常に検証する」というゼロトラストの考え方を、リモートアクセスにおいて実現する具体的なソリューションがZTNAです。

たとえるならVPNは「社員証」、ZTNAは「搭乗券とパスポート」

両者の違いを、空港のセキュリティチェックにたとえてみましょう。

考え方の違い1:VPNは「社内ネットワークに入れるか」で判断する

従来のVPNは、空港の入口で行われる「社員証」のチェックに似ています。

一度、有効な社員証(ID/パスワード)を提示して空港の建物(社内ネットワーク)に入ってしまえば、中のどの搭乗ゲートにも、免税店にも、ラウンジにも比較的自由に行けてしまいます。どの飛行機に乗る資格があるかまでは、入口の時点では厳密にチェックされません。

これは、一度認証をパスすれば、広範囲なネットワークへのアクセスが許可されてしまうVPNの仕組みと同じです。

考え方の違い2:ZTNAは「誰が、どの端末で、どのアプリにアクセスするか」を都度検証する

一方、ZTNAは、搭乗ゲートで行われる「搭乗券とパスポート」のチェックにたとえられます。

空港の建物に入れたからといって、どの飛行機にも乗れるわけではありません。あなたは、自分が乗る飛行機の搭乗ゲートで、改めて「本人であること(パスポートによる本人確認)」と「その便に乗る資格があること(搭乗券の確認)」を証明する必要があります。

さらに、不審な手荷物(危険な状態の端末)を持っていないか、手荷物検査も行われます。このチェックは、乗り継ぎの際にも、別の搭乗ゲートで行われます。

ZTNAも同様に、ユーザーが特定のアプリケーションにアクセスしようとするその都度、「ユーザーは誰か(ID認証)」「アクセス権限はあるか(ポリシー確認)」「使っている端末は安全か(デバイスの状態検証)」を厳しくチェックします。そして、許可された特定のアプリケーション(搭乗便)への通信だけを許可し、それ以外へのアクセスは一切許可しません。

このように、ZTNAはアクセス要求のたびに厳格な検証を行うことで、VPNよりもはるかに高いセキュリティを実現するのです。

ZTNAの仕組みを支える「ゼロトラスト」3つの基本原則【NIST SP800-207準拠】

ZTNAが拠り所とする「ゼロトラスト」の概念は、決して曖昧なものではありません。米国の国立標準技術研究所(NIST)が発行したガイドライン「SP 800-207 Zero Trust Architecture」では、ゼロトラストを実現するための基本原則が定義されており、これが世界的な標準となっています。

ここでは、特に重要な3つの原則をご紹介します。

NIST SP 800-207が定義するゼロトラストの原則

出典: NIST Special Publication 800-207, Zero Trust Architecture

これらの原則に基づいてアクセスを制御することで、ZTNAは現代の複雑なIT環境において、より堅牢で信頼性の高いセキュリティ基盤を提供するのです。

【徹底比較】ZTNAはVPNと何が違う? 5つの観点で導入メリットを解説

ZTNAの基本的な考え方がわかったところで、次はVPNと比較した場合の具体的なメリットを5つの観点から詳しく見ていきましょう。なぜZTNAが「次世代のリモートアクセス」と呼ばれるのか、その理由が明確になるはずです。

一覧比較表で一目瞭然! ZTNA vs VPN の決定的違い

まずは、両者の違いを一覧表で確認してみましょう。

観点 | ZTNA (ゼロトラストネットワークアクセス) | VPN (仮想プライベートネットワーク) |

|---|---|---|

アクセス範囲 | アプリケーション単位で、許可された特定のリソースにのみ接続 | ネットワーク単位で、社内LAN全体への広範なアクセスを許可 |

セキュリティ | ゼロトラストモデル。常に検証し、攻撃対象領域を最小化 | 境界型防御モデル。一度認証すると内部を信頼しがち |

パフォーマンス | クラウドに最適化。ユーザーからアプリへの直接通信で高速 | データセンター経由。ヘアピン通信により遅延が発生しやすい |

利便性と柔軟性 | 場所やデバイスを問わない。多様な働き方に柔軟に対応 | 特定のデバイスや環境に依存。BYODなどへの対応が困難 |

運用管理 | クラウドで一元管理。ポリシー設定がシンプルで効率的 | 機器ベースの管理。設定変更や増設が煩雑で非効率 |

それでは、各項目を詳しく解説します。

観点1:アクセス範囲 - ネットワーク全体ではなく「特定アプリ」への接続を許可

VPNとZTNAの最も根本的な違いは、ユーザーに何へのアクセスを許可するかという点です。

- VPN: ユーザーを「社内ネットワーク」という広い箱の中に入れます。一度中に入れば、多くのリソースに手が届いてしまいます。

- ZTNA: ユーザーと、その人が使うことを許可された「特定のアプリケーション」を直接結びつけます。関係のない他のアプリケーションやサーバーは、そもそも存在しないかのように見え、アクセスすらできません。

これにより、ユーザーは業務に必要な情報資産にしかアクセスできなくなり、必要最小限の権限で業務を行う「最小権限の原則」を自然に実現できます。

観点2:セキュリティ - 攻撃対象領域を最小化し、水平移動(ラテラルムーブメント)を防止

アクセス範囲の違いは、セキュリティに絶大な効果をもたらします。ZTNAでは、たとえ悪意のある第三者がID/パスワードを盗んで不正アクセスに成功したとしても、その権限でアクセスできるのはごく一部の許可されたアプリケーションのみです。

ネットワーク全体が見渡せないため、他のサーバーに次々と侵入を広げていく「ラテラルムーブメント」が極めて困難になります。

また、ZTNAはインターネット側から社内システムを直接見えなくする(不可視化する)効果もあります。これにより、攻撃者が攻撃の糸口を探すための偵察活動を行える範囲(アタックサーフェス)を劇的に縮小させ、攻撃を受けるリスクそのものを低減できるのです。

観点3:パフォーマンス - クラウド利用に最適化された通信経路で遅延を解消

パフォーマンス面でもZTNAは大きなメリットをもたらします。VPNの課題であった「ヘアピン通信」は発生しません。

ZTNAでは、ユーザーがMicrosoft 365などのクラウドサービスにアクセスする場合、社内のデータセンターを経由せず、インターネット経由で直接、安全に通信を行います。社内にあるオンプレミスのアプリケーションにアクセスする場合も、クラウド上のZTNAサービスを経由して最適な経路で接続されます。

このクラウドネイティブなアーキテクチャにより、通信のボトルネックが解消され、ユーザーはどこからでも快適なアクセス環境を手に入れることができます。これは、Web会議や大容量ファイルのやり取りが多い現代の業務において、生産性を大きく向上させる要因となります。

観点4:利便性と柔軟性 - 場所やデバイスを問わない安全なアクセスを実現

ZTNAは、ユーザーがオフィスにいても、自宅にいても、出張先のカフェにいても、同じ認証プロセスとセキュリティポリシーで情報資産へのアクセスを提供します。

また、個人のデバイスを業務に利用するBYOD(Bring Your Own Device)や、外部の協力会社メンバーがプロジェクトに参加するといった、多様な働き方にも柔軟に対応できます。端末に専用エージェントをインストールしたり、Webブラウザ経由でアクセスしたりすることで、端末のセキュリティ状態をチェックした上で、必要なアプリケーションへのアクセスのみを安全に許可することが可能です。

セキュリティを担保しながら、従業員の利便性を向上させ、多様なワークスタイルを支える基盤となるのです。

観点5:運用管理 - クラウドベースの一元管理で情報システム担当者の負荷を軽減

多くのZTNAソリューションは、クラウド上の管理コンソールからすべての設定を一元的に行うことができます。物理的なVPNアプライアンスの購入、設置、保守、パッチ適用といった手間から解放されます。

ユーザーごと、グループごとに「誰が」「どのデバイスで」「どのアプリケーションに」アクセスできるかというポリシーを、直感的なインターフェースで簡単に設定・管理できます。これにより、アクセスポリシーの可視性が高まり、設定ミスも減少。入退社や組織変更に伴うアクセス権の見直しも迅速かつ正確に行えるようになります。

情報システム担当者は、煩雑な手作業から解放され、より戦略的なIT業務に集中できるようになるでしょう。

ZTNA導入で失敗しないために。知っておくべき3つの注意点とよくある誤解

ZTNAは多くのメリットをもたらしますが、決して「導入すれば全てが解決する魔法の杖」ではありません。導入を成功させるためには、その特性を正しく理解し、いくつかの注意点を押さえておく必要があります。

注意点1:ZTNAは「銀の弾丸」ではない! 緻密なポリシー設計が成功の鍵

ZTNAの導入効果は、アクセスポリシーの設計品質に大きく左右されます。

「どの部署の、誰に、どのアプリケーションへのアクセスを許可するのか?」

「どのような条件下(時間、場所、デバイスの状態など)でアクセスを許可、または拒否するのか?」

こうしたルールを事前に細かく定義する必要があります。現状のアクセス実態を把握し、業務に必要な権限を洗い出す作業は、決して簡単ではありません。このポリシー設計を疎かにすると、セキュリティに穴が残ってしまったり、逆に厳しすぎて業務に支障が出たりする可能性があります。ZTNAはあくまでツールであり、その効果を最大限に引き出すには、自社のセキュリティ方針に基づいた緻密な設計が不可欠です。

注意点2:導入コストと運用負荷のリアルな側面

ZTNAは多くの場合、ユーザー数に応じたサブスクリプション型のライセンス費用が発生します。従来のVPN機器の買い切りモデルとはコスト構造が異なるため、中長期的な視点での費用対効果の検討が必要です。

また、導入後の運用負荷がゼロになるわけではありません。ポリシーの定期的な見直しや、アラートの監視、OSアップデートなどによるエージェントの互換性チェックなど、新たな運用業務が発生します。導入前に、これらの運用を誰が担当するのか、体制を整えておくことが重要です。

注意点3:既存システムとの相性や、対応できない通信プロトコルの存在

ZTNAは主にWeb系の通信(HTTP/HTTPS)を得意としていますが、社内にはファイルサーバーで使われるSMB/CIFSや、特殊なクライアントサーバー型システムなど、様々なプロトコルの通信が存在します。

製品によっては、これらのWeb以外の通信に対応できない、あるいは対応に工夫が必要な場合があります。導入を検討する際には、自社で利用しているアプリケーションや通信プロトコルを洗い出し、検討中のZTNA製品がそれらに対応しているかを必ず確認しましょう。

よくある誤解:「ZTNAを導入すればゼロトラスト達成」ではない

最も注意すべき誤解の一つが、「ZTNAを導入すれば、ゼロトラストセキュリティが完成する」という考え方です。

前述の通り、ZTNAはゼロトラストという大きな概念を実現するための、リモートアクセスに特化した一つの要素技術に過ぎません。真のゼロトラストを実現するには、ZTNAに加え、社内ネットワークのセキュリティ(マイクロセグメンテーション)、エンドポイント(PCやスマホ)の保護、クラウド利用の監視(CASB)、安全なWebアクセスの確保(SWG)など、多岐にわたるセキュリティ対策を統合的に進めていく必要があります。

ZTNAは、ゼロトラスト実現に向けた非常に重要で効果的な第一歩ですが、ゴールではないことを理解しておきましょう。

【中小企業向け】ZTNAをスモールスタートするためのヒント

「ゼロトラストは難しそう」「全面的な移行はハードルが高い」と感じる中小企業の情報システム担当者の方も多いかもしれません。しかし、ZTNAは一気に全社展開する必要はありません。以下のようなスモールスタートが可能です。

- 特定部署から始める: まずはリモートワークが多い営業部や、機密情報を扱う開発部など、特定の部署に限定して導入してみる。

- 特定のアプリケーションから始める: 特にセキュリティリスクが高い、あるいはクラウド移行した特定の業務アプリケーションへのアクセスをZTNAに切り替える。

- 外部パートナー向けアクセスから始める: 外部の協力会社や業務委託先からのアクセスをZTNAに限定し、安全な協業環境を構築する。

小さく始めて効果を実感しながら、徐々に対象範囲を広げていくアプローチが、特にリソースが限られる中小企業にとっては現実的かつ成功しやすい進め方と言えるでしょう。

【用語整理】SASE、SSE、SDP… ZTNAとの関係性

ZTNAについて調べていると、必ずと言っていいほど「SASE(サシー)」「SSE(エスエスイー)」「SDP」といった関連用語を目にします。これらの言葉は非常に似ており、混乱の原因となりがちです。ここでは、それぞれの関係性を整理し、理解を深めましょう。

ZTNAとSDPの違いとは?(SDPはZTNAを実現するためのアーキテクチャ)

- SDP (Software-Defined Perimeter): 日本語では「ソフトウェアで定義された境界」と訳されます。これは、ZTNAのコンセプトを実現するための技術的な仕組みやアーキテクチャを指す言葉です。認証されたユーザーと許可されたアプリケーションの間に、ソフトウェアによって仮想的なネットワーク境界(トンネル)を作り出し、それ以外からはリソースを見えなくする、というZTNAの根幹技術がSDPです。

- ZTNA (Zero Trust Network Access): SDPというアーキテクチャを用いて、「ゼロトラスト」の考え方に基づいたセキュアなリモートアクセスを提供するソリューションやサービスの総称です。

関係性:SDPは「方法論・アーキテクチャ」、ZTNAは「SDPを使って実現される製品・サービス」 と捉えると分かりやすいでしょう。

ZTNAとSASE/SSEの関係性(ZTNAはSASE/SSEを構成する重要な一要素)

次に、近年注目されているSASE、SSEとの関係です。

- SASE (Secure Access Service Edge): ネットワーク機能(SD-WANなど)と、複数のセキュリティ機能(ZTNA, SWG, CASB, FWaaSなど)を、クラウド上で統合して提供するという大きなフレームワーク(概念)です。場所を問わず、すべてのユーザーやデバイスに対して、一貫したネットワーク接続とセキュリティを提供する未来のネットワークセキュリティモデルとされています。

- SSE (Security Service Edge): SASEの概念から、ネットワーク機能を除いたセキュリティ機能群だけを抜き出したものです。つまり、ZTNA、SWG(安全なWeb閲覧)、CASB(クラウド利用の監視)などをクラウドで統合したセキュリティサービスの総称です。

関係性:ZTNAは、SASE/SSEという大きなセキュリティ基盤を構成する、リモートアクセス担当の「重要な部品の一つ」 という位置づけになります。

自社に必要なのはZTNA? それともSASE? 目的別の選び方

では、自社にはどちらが必要なのでしょうか。目的別に考えてみましょう。

ZTNAが適しているケース:

- 当面の課題が「リモートアクセスのセキュリティ強化と高速化」に限定されている場合。

- まずはVPNからの脱却を最優先で進めたい場合。

- スモールスタートでゼロトラストの第一歩を踏み出したい場合。

SASE/SSEが適しているケース:

- リモートアクセスだけでなく、社員のWebアクセス全体のセキュリティ強化や、複数のクラウドサービス利用の可視化・制御も同時に実現したい場合。

- 拠点間のネットワークセキュリティも含めて、会社全体のネットワークとセキュリティのあり方を根本から見直したい場合。

- 複数のセキュリティ製品を個別に導入・運用するのではなく、単一のプラットフォームでシンプルに管理したい場合。

まずはZTNAでリモートアクセスの課題を解決し、将来的にSSE/SASEへと拡張していくという段階的なアプローチも有効です。自社の課題の範囲と将来的なIT戦略を見据えて、最適なソリューションを選択することが重要です。

まとめ:ZTNAは次世代リモートアクセスの新常識。まずは自社の課題整理から始めよう

本記事では、ZTNAの基本概念からVPNとの違い、導入のメリット、そして注意点までを網羅的に解説してきました。

最後に、重要なポイントを振り返りましょう。

- 脱VPNの必要性: リモートワークとクラウド時代において、VPNは「パフォーマンス」「セキュリティ」「運用管理」の3つの側面で限界を迎えている。

- ZTNAとは: 「何も信頼せず、常に検証する」というゼロトラストの原則に基づき、ユーザーとアプリケーションを1対1で安全に接続する新しいリモートアクセス技術。

- ZTNAのメリット: VPNと比較して、セキュリティを大幅に強化しつつ、通信パフォーマンスとユーザーの利便性を向上させ、情報システム担当者の運用負荷を軽減する。

- 導入の鍵: ZTNAは「銀の弾丸」ではない。成功のためには、緻密なアクセスポリシーの設計と、自社の環境に合った製品選定が不可欠。

- 将来の展望: ZTNAは、SASE/SSEといった、より包括的なクラウドセキュリティのフレームワークを構成する中核的な機能である。

もはやZTNAは、一部の先進的な企業だけのものではありません。あらゆる企業にとって、安全で快適なハイブリッドワーク環境を実現するための「次世代のリモートアクセスの新常識」となりつつあります。

世界的な調査会社であるGartner社も、その動向を次のように予測しています。

Gartner社の予測

2026年までに、大企業の10%が成熟し測定可能なゼロトラストプログラムを導入するようになり、これは現在の1%未満から大幅に増加する。

出典: Gartner, "Predicts 2023: Zero Trust Is a Starting Point for Security"

「何から手をつければ良いかわからない」

「自社の環境に最適な製品がどれか判断できない」

もしそうお考えでしたら、まずは現在のリモートアクセス環境が抱える課題を整理し、どこに一番のボトルネックがあるのかを明らかにすることから始めてみてはいかがでしょうか。

本記事が、貴社のセキュリティと働き方を次のステージへ進めるための一助となれば幸いです。