脆弱性診断をやらないとどうなる?想定被害額から見る、診断がもたらす絶大な効果

目次[非表示]

なぜ今、脆弱性診断の「効果」をデータで語る必要があるのか?

「脆弱性診断の重要性は理解しているが、その効果をどう説明すれば…」

情報システム担当者として、このようなジレンマを抱えていませんか?サイバー攻撃が日々高度化・巧妙化する現代において、脆弱性診断はもはや「やって当たり前」の対策となりつつあります。しかし、その「効果」を具体的に、特にデータを用いて示すことは容易ではありません。

本章では、まず多くの担当者が直面する共通の悩みと、サイバーセキュリティの厳しい現実を最新データと共に明らかにします。そして、この記事を読むことで、脆弱性診断を単なるコストから「事業を守る戦略的投資」へと転換するための具体的な方法が得られることをお約束します。

「脆弱性診断はコスト」だと思っていませんか?情報システム担当者が抱える3つの悩み

脆弱性診断の導入を進める上で、多くの担当者が共通の壁に突き当たります。それは、診断を「コスト」として捉える組織の文化や認識です。具体的には、以下の3つの悩みが挙げられます。

悩み1:効果が見えにくく、投資対効果(ROI)を説明できない

セキュリティ対策の最大の課題は、その効果が「何も起こらないこと」である点です。インシデントが発生しなければ、対策の価値は目に見えません。そのため、「診断にかけた費用で、具体的にどれだけの損失を防げたのか?」という問いに対し、明確な金額を提示して投資対効果(ROI)を説明することが非常に困難なのです。

悩み2:経営層や他部署から必要性を理解されず、予算確保が難しい

ROIを具体的に示せない結果、「なぜそんなにコストをかける必要があるのか?」「もっと優先すべきIT投資があるのではないか?」と、経営層や他部署から理解を得られないケースは少なくありません。サイバー攻撃のリスクを自分事として捉えてもらえず、予算確保の段階で大きなハードルに直面します。

悩み3:日々の業務に追われ、脆弱性対策の優先順位が上がらない

情報システム担当者は、社内のヘルプデスク業務からインフラの維持管理、新規システムの導入まで、多岐にわたる業務を抱えています。目に見えるトラブルや緊急性の高い業務に追われる中で、まだ発生していない脅威への対策である脆弱性診断は、どうしても優先順位が後回しになりがちです。「今は大丈夫だろう」という正常性バイアスが、対策の遅れに繋がってしまいます。

IPAの最新データが示す「まだ大丈夫」が通用しない現実

こうした悩みを抱える一方で、サイバー空間の脅威は待ってくれません。「まだ大丈夫」という考えがいかに危険であるか、独立行政法人情報処理推進機構(IPA)が公開した最新データが明確に示しています。

組織向け脅威の動向

IPAが発表した「情報セキュリティ10大脅威 2025」では、「ランサム攻撃による被害」が10年連続で1位となっています。そして注目すべきは、その多くがシステムの脆弱性を悪用して侵入しているという事実です。また、自社だけでなく取引先を踏み台にする「サプライチェーン攻撃」や、脆弱性そのものを狙う攻撃も上位にランクインしており、脆弱性の管理が事業継続に直結する重要課題であることがわかります。

本記事でわかること:脆弱性診断をコストから「事業を守る戦略的投資」に変える方法

この記事では、前述したような情報システム担当者の悩みを解決するために、脆弱性診断の「効果」を具体的なシナリオとデータで可視化します。

- 想定被害額から見る、診断を怠った場合の最悪シナリオ

- リスク低減だけではない、ビジネスを加速させる5つの絶大な効果

- 稟議を通すための、説得力のある費用対効果(ROI)の算出フレームワーク

読み終える頃には、あなたは脆弱性診断の必要性を確信し、経営層を説得するための論理とデータを手に入れているはずです。脆弱性診断を単なるコストセンター業務から、未来の事業を守るための「戦略的投資」へと昇華させる旅を、ここから始めましょう。

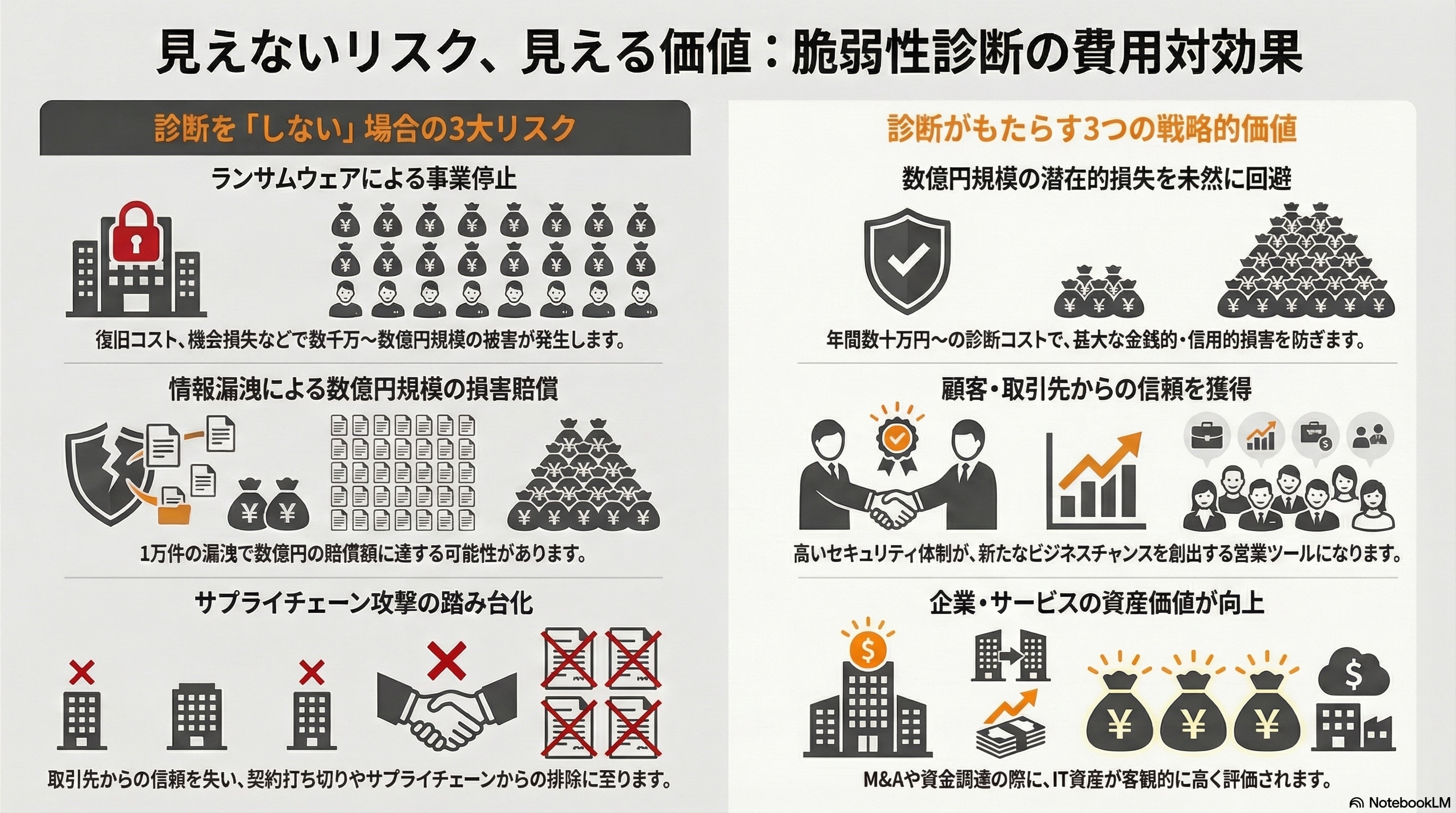

【想定被害額】脆弱性診断をやらないとどうなる?起こりうる3つの最悪シナリオ

「もし、脆弱性診断をやらなかったら…」その結果を具体的に想像したことはありますか?ここでは、脆弱性を放置したことで実際に起こりうる、3つの最悪なシナリオを想定被害額と共に解説します。これは決して対岸の火事ではなく、明日にでもあなたの組織に起こりうる現実です。

シナリオ1:ランサムウェア感染による事業停止と莫大な復旧コスト

ある日突然、社内のサーバーやPCのファイルがすべて暗号化され、「元に戻したければ身代金を支払え」というメッセージが表示される。これがランサムウェア攻撃です。

警察庁の報告によれば、ランサムウェア被害は依然として高水準で推移しており、その侵入経路の多くはVPN機器などの脆弱性を悪用したものです。

令和7年上半期、ランサムウェアの被害報告件数は116件にのぼり、半期の件数としては過去最多となりました。特に中小企業が狙われる状況が継続しています。

一度感染すれば、事業は完全にストップ。脆弱性診断という「入口対策」を怠った代償は、計り知れません。

被害の内訳:売上停止による機会損失、身代金、システム復旧費用、顧客への補償

- 機会損失: 製造業であれば工場の生産ラインが停止、小売業であれば店舗のPOSレジやECサイトが停止し、売上が完全にゼロになります。復旧までの期間が長引けば、数千万円から数億円規模の損失が発生します。

- 身代金: 警察は身代金の支払いを推奨していませんが、支払ったとしてもデータが復旧される保証はなく、平均支払額は数千万円にものぼると言われています。

- 復旧費用: 暗号化されたシステムの復旧、原因調査を行うフォレンジック費用、再発防止策の導入などで、数百万から数千万円のコストが発生します。

- 顧客への補償: 納期の遅延などが発生した場合、顧客への補償や賠償問題に発展する可能性もあります。

シナリオ2:ECサイトからの情報漏洩による損害賠償と信用の失墜

自社で運営するECサイトの脆弱性を突かれ、顧客のクレジットカード情報を含む個人情報が数万件流出。ある日、クレジットカード会社からの連絡で事件が発覚する…。

近年、経済産業省がECサイトにおける脆弱性診断の実施を強く推奨しており、事実上の義務化が進んでいます。これは、情報漏洩が発生した際の被害が極めて甚大であるためです。

被害の内訳:数億円規模の損害賠償、ブランドイメージの低下、顧客離れ

- 損害賠償: 漏洩した個人情報1件あたり数万円の損害賠償が請求されるケースがあり、1万件の漏洩でも数億円規模の賠償額に達する可能性があります。クレジットカードの不正利用被害額を負担するケースも発生します。

- ブランドイメージの低下: 情報漏洩事件はニュースで大々的に報道され、「セキュリティ意識の低い会社」というレッテルが貼られます。長年かけて築き上げたブランドイメージは一瞬で地に落ちます。

- 顧客離れ: 一度でも情報を漏洩させたECサイトを、顧客が再び利用してくれる可能性は低いでしょう。売上の大幅な減少は避けられません。

シナリオ3:サプライチェーン攻撃の踏み台となり、取引先にまで被害が拡大

自社のセキュリティの甘さが原因で、取引先へサイバー攻撃が拡大してしまう。これが「サプライチェーン攻撃」の恐怖です。攻撃者は、セキュリティ対策が強固な大企業へ直接侵入するのではなく、取引関係にあるセキュリティの脆弱な中小企業を踏み台にします。

IPAの「情報セキュリティ10大脅威」でも、「サプライチェーンの弱点を悪用した攻撃」は常に上位にランクインしており、自社だけの問題では済まされないことを示唆しています。

被害の内訳:取引先への損害賠償、契約打ち切り、サプライチェーンからの排除

- 取引先への損害賠償: 自社が原因で取引先に事業停止などの損害を与えた場合、その損害を賠償する責任を問われます。被害額は数億円規模になることもあります。

- 契約打ち切り: セキュリティインシデントを起こした企業として、取引先からの信頼は完全に失われ、契約を打ち切られる可能性が非常に高いです。

- サプライチェーンからの排除: 一つのインシデントが業界内で広まれば、他の企業もリスクを恐れて取引を敬遠するようになります。結果として、業界のサプライチェーン全体から排除され、事業継続が困難になる最悪の事態も想定されます。

これらのシナリオは、脆弱性診断という投資を「コスト」と捉え、先延ばしにした結果のほんの一例です。次の章では、これらのリスクを未然に防ぐだけでなく、ビジネスをさらに成長させる脆弱性診断の「攻め」の効果について解説します。

「守り」だけではない!脆弱性診断がもたらす5つの絶大な効果

脆弱性診断は、前章で見たような最悪のシナリオを回避するための「守り」の投資であることは間違いありません。しかし、その効果はリスク低減だけにとどまりません。実は、企業の信頼性を高め、ビジネスを加速させる「攻め」の側面も持ち合わせているのです。ここでは、脆弱性診断がもたらす5つの絶大な効果を解説します。

効果1:【リスク低減】サイバー攻撃による事業停止・金銭的損失を未然に防ぐ

これは最も基本的かつ重要な効果です。脆弱性診断を定期的に実施することで、自社のシステムに潜むセキュリティ上の弱点を攻撃者に悪用される前に特定し、修正することが可能になります。

- 事業継続性の確保: ランサムウェアなどの攻撃を未然に防ぎ、工場の生産ラインや基幹システムが停止するリスクを最小化します。

- 金銭的損失の回避: 情報漏洩による損害賠償やシステムの復旧費用、機会損失といった莫大なコストの発生を防ぎます。

- レピュテーションリスクの低減: セキュリティインシデントによる信用の失墜やブランドイメージの低下を防ぎます。

まさに、年間数十万円〜数百万円の診断コストで、数億円規模の潜在的損失を回避できる、極めて費用対効果の高いリスク管理手法と言えます。

効果2:【信頼獲得】顧客・取引先からの信頼を高め、ビジネスチャンスを拡大する

セキュリティ対策は、今や企業の信頼性を測る重要な指標です。特にBtoB取引においては、取引先のセキュリティ体制を厳しくチェックする動きが加速しています。

- セキュリティチェックシートへの明確な回答: 取引先から提出を求められるセキュリティチェックシートに対し、「定期的に第三者による脆弱性診断を実施している」と明確に回答できます。これは、信頼できるパートナーであることの強力な証明となります。

- 新規顧客の獲得: セキュリティ体制が整っていることをアピールすることで、セキュリティ意識の高い優良企業との新たな取引に繋がる可能性があります。

- 顧客満足度の向上: 顧客は、自分の大切な情報が安全に管理されていると知ることで、安心してサービスを利用し続けることができます。

脆弱性診断の実施は、単なる自己満足ではなく、顧客や取引先に対する「安全・安心の約束」であり、ビジネスチャンスを拡大する営業ツールにもなり得るのです。

効果3:【品質向上】開発プロセスにセキュリティを組み込み、手戻りを削減する

脆弱性診断を開発の上流工程(企画・設計段階)から取り入れる「シフトレフト」という考え方が注目されています。

- 手戻りの削減: リリース後に重大な脆弱性が発見されると、修正に多大なコストと時間がかかります。開発段階で脆弱性を発見・修正することで、こうした手戻りを大幅に削減し、開発全体の生産性を向上させます。

- セキュアコーディング意識の醸成: 診断結果を開発チームにフィードバックすることで、開発者一人ひとりのセキュリティ意識が向上します。これにより、脆弱性を生み出しにくい「セキュアな開発文化」が組織に根付きます。

- サービスの品質向上: 「セキュリティ」という非機能要件の品質が担保されることで、サービス全体の品質と信頼性が向上します。

効果4:【コンプライアンス対応】個人情報保護法などの法規制・ガイドラインに準拠する

企業活動を行う上で、様々な法律や業界ガイドラインの遵守は必須です。脆弱性診断は、これらの要求事項を満たす上で重要な役割を果たします。

- 個人情報保護法: 同法では、個人データを取り扱う事業者に対して「安全管理措置」を講じる義務を定めています。脆弱性診断は、この安全管理措置の具体的な一環として有効です。

- クレジットカード業界のセキュリティ基準(PCI DSS): クレジットカード情報を取り扱う事業者は、PCI DSSへの準拠が求められます。この基準では、定期的な脆弱性診断やペネトレーションテストが必須要件とされています。

- 各種ガイドラインへの準拠: 経済産業省の「サイバーセキュリティ経営ガイドライン」など、多くの公的ガイドラインで脆弱性診断の実施が推奨されています。

これらの法規制やガイドラインに準拠していることを示すことで、企業の社会的責任を果たし、法的リスクを回避することができます。

効果5:【資産価値向上】自社サービス・システムのセキュリティレベルを客観的に証明する

脆弱性診断の結果報告書は、専門家(第三者)が評価した、自社システムのセキュリティレベルを示す「健康診断書」のようなものです。

- 客観的な証明: 「うちはセキュリティは万全です」と自社で主張するだけでは説得力がありません。第三者機関による診断報告書は、セキュリティレベルを客観的に証明するエビデンスとなります。

- M&Aや資金調達での有利な評価: 企業のM&A(合併・買収)や、投資家からの資金調達の際、デューデリジェンス(資産査定)の一環としてITシステムのセキュリティが評価されます。脆弱性がなく、適切に管理されているシステムは、企業全体の資産価値を高める要因となります。

このように、脆弱性診断は単なるコストではなく、未来のリスクを回避し、ビジネスチャンスを創出し、企業価値そのものを高める戦略的な投資なのです。

診断効果を最大化する!自社の目的と予算に合わせた最適な診断の選び方

脆弱性診断の効果を最大限に引き出すためには、「とりあえず診断する」のではなく、自社の目的や状況に合わせて最適な診断方法を選択することが不可欠です。ここでは、診断の選び方を3つのステップで分かりやすく解説します。

STEP1:診断対象から選ぶ|Webアプリ・プラットフォーム・スマホアプリ

まずは、何を診断したいのか、その対象を明確にしましょう。診断対象によって、見るべきポイントや診断手法が異なります。

Webアプリケーション診断:

- 対象: ECサイト、会員サイト、業務システムなど、ブラウザ経由で利用するWebアプリケーション全般。

- 目的: SQLインジェクションやクロスサイトスクリプティング(XSS)といった、Webアプリケーション特有の脆弱性を発見する。OWASP Top 10で定義されているような代表的な脆弱性を網羅的にチェックします。

プラットフォーム診断(ネットワーク診断):

- 対象: Webサーバー、DBサーバー、ファイアウォール、VPN機器といった、アプリケーションが稼働する土台(プラットフォーム)となるOSやミドルウェア、ネットワーク機器。

- 目的: OSやソフトウェアのバージョンが古い、不要なポートが開いている、設定に不備があるといった、プラットフォームレベルの脆弱性を発見する。

スマートフォンアプリケーション診断:

- 対象: iOSやAndroidで動作するネイティブアプリ。

- 目的: アプリケーション本体の脆弱性に加え、アプリが利用するサーバーとの通信内容の盗聴や、端末内に保存されるデータの不正な窃取といった、スマートフォンならではのリスクを診断する。

STEP2:診断手法から選ぶ|ツール診断と手動診断のメリット・デメリットと使い分け

次に、どのように診断するか、その手法を選びます。主に「ツール診断」と「手動診断」の2種類があり、両者を組み合わせるのが理想的です。

診断手法 | メリット | デメリット |

|---|---|---|

ツール診断 | ・短期間で広範囲を網羅的に診断できる | ・未知の脆弱性や複雑なロジックの脆弱性は発見が困難 |

手動診断 | ・専門家の知見に基づき、ツールでは発見できない脆弱性を見つけられる | ・診断に時間とコストがかかる |

網羅性とスピードの「ツール診断」が向いているケース

- 開発の初期段階で、基本的な脆弱性を網羅的に洗い出したい場合

- 定期的なリリースサイクルの中で、継続的にセキュリティレベルをチェックしたい場合

- Webサイトのページ数が非常に多く、手動での診断が現実的でない場合

- 限られた予算内で、まずは最低限のチェックを行いたい場合

専門家の知見で未知の脆弱性を発見する「手動診断」が必要なケース

- 金融機関のシステムやECサイトなど、個人情報や決済情報を扱う重要なシステム

- ログイン機能や決済機能など、複雑なビジネスロジックを持つ部分

- ツール診断では発見が難しい、設計上の欠陥に起因する脆弱性を探したい場合

- 年に一度など、システムの総点検として徹底的な診断を行いたい場合

使い分けのポイント: 開発中はツール診断を頻繁に回し、リリース前や定期的な監査のタイミングで専門家による手動診断を実施するなど、両者を組み合わせることで、コストを抑えつつ診断の精度を高めることができます。

【違いを理解】ペネトレーションテストはいつ必要?脆弱性診断との目的の違い

脆弱性診断とよく似た言葉に「ペネトレーションテスト(侵入テスト)」があります。両者は目的が根本的に異なります。

脆弱性診断:

- 目的: 網羅性。システムに存在する脆弱性を可能な限り広く、網羅的に洗い出すこと。

- 手法: 既知の脆弱性パターンと照らし合わせ、システムの「健康診断」を行う。

- 成果物: 発見された脆弱性のリストと、その危険度評価、対策案をまとめた報告書。

ペネトレーションテスト:

- 目的: 実証性。洗い出された脆弱性を実際に利用して、システムに侵入できるか、どこまで影響が及ぶかを実証すること。

- 手法: 攻撃者の視点でシナリオを立て、実際にシステムへの侵入を試みる「模擬ハッキング」を行う。

- 成果物: 侵入シナリオの記録と、それによって引き起こされる具体的なビジネスインパクト(情報漏洩、システム停止など)をまとめた報告書。

いつ必要か?

脆弱性診断でシステム全体の弱点を把握した上で、「特に危険度の高い脆弱性を悪用された場合、本当に情報漏洩などの被害に繋がるのか?」を経営層にも分かりやすく示す必要がある場合や、より実践的な防御訓練を行いたい場合にペネトレーションテストは有効です。まずは脆弱性診断で網羅的に弱点を把握し、その上で必要に応じてペネトレーションテストを検討するのが一般的な進め方です。

失敗しない脆弱性診断業者の選び方 3つのチェックポイント

診断員のスキルと経験は十分か?

- 診断員の保有資格(例: CISSP, GIAC, 認定ホワイトハッカーなど)や、過去の診断実績(特に自社と同業種・同規模の実績)を確認しましょう。報告会などで直接診断員と話し、技術的な質問に的確に答えられるかを見るのも重要です。

報告書は分かりやすく、具体的か?

- 契約前に、報告書のサンプルを必ず見せてもらいましょう。「発見した脆弱性の内容」「再現手順」「危険度評価」「具体的な対策方法」が、専門家でなくても理解できるよう平易な言葉で記述されているかがポイントです。対策の相談に乗ってくれるなど、診断後のサポート体制も確認しましょう。

診断のスコープ(範囲)と手法は明確か?

- 見積もりを取得する際は、どこからどこまでが診断対象なのか(スコープ)、ツール診断と手動診断の割合はどうなっているのか、といった診断内容の詳細を必ず確認します。安価な見積もりには、重要な機能が診断範囲から外されているケースもあるため注意が必要です。

【稟議に通す秘訣】脆弱性診断の費用対効果(ROI)を算出し経営層を説得する方法

「脆弱性診断の重要性は分かった。しかし、どうすれば経営層を説得し、予算を確保できるのか…」

これは、情報システム担当者にとって最大の難関かもしれません。この章では、脆弱性診断を単なる「コスト」から「投資」として認識してもらうための具体的な方法、つまり費用対効果(ROI)を算出し、説得力のある稟議書を作成するための秘訣を解説します。

ROIの基本計算式:「(回避できた損失額 - 診断コスト) ÷ 診断コスト」

ROI(Return On Investment:投資対効果)を説明するための基本の計算式はシンプルです。

ROI (%) = (回避できた損失額 - 診断コスト) ÷ 診断コスト × 100

この式が示すのは、「投資したコスト(診断コスト)に対して、どれだけのリターン(回避できた損失額)があったか」ということです。例えば、診断コストが200万円で、それによって回避できた損失額が2,000万円だった場合、ROIは900%となり、非常に効果の高い投資であったことを示せます。

ポイントは、「回避できた損失額」をいかに具体的に、根拠を持って算出できるかにかかっています。

ステップ1:「回避できた損失額」を具体的に算出するフレームワーク

抽象的に「リスクが減ります」と説明しても、経営層には響きません。第2章で解説した「最悪シナリオ」をベースに、自社に置き換えて具体的な金額を算出してみましょう。

【算出フレームワーク例:ECサイトからの情報漏洩シナリオ】

直接的損害

- 損害賠償費用:

漏洩想定件数 × 1件あたりの想定賠償額- 例: 1万件 × 3万円/件 = 3億円

- 調査・復旧費用: フォレンジック調査、システム改修、コールセンター設置など

- 例: 2,000万円

- 罰金・課徴金: 個人情報保護委員会からの行政処分など

- 例: 500万円

間接的損害

- 機会損失(売上減少): インシデント発覚後の売上減少

- 例: 月商5,000万円 × 20%減少 × 6ヶ月 = 6,000万円

- 信用の失墜(ブランド価値低下): 金額換算は難しいが、事業継続に関わる最も大きな損害であることを強調。

合計想定被害額: 3億8,500万円 + ブランド価値の毀損

このように、「もし脆弱性診断をせずに情報漏洩が起きた場合、最低でも約4億円の損失が発生する可能性があります。しかし、200万円の診断でこのリスクを未然に防げます」と説明することで、説得力が格段に増します。

ステップ2:診断の費用相場とコストの内訳を正しく把握する

次に、ROI計算式の分母である「診断コスト」を正確に把握します。複数の診断業者から見積もりを取得し、費用の相場観を掴みましょう。

- Webアプリケーション診断の費用相場:

- ツール診断: 10万円~50万円程度

- 手動診断: 50万円~300万円以上(診断対象の規模や複雑さによる)

- コストの内訳:

- 診断対象数: 診断するURLや画面数、機能の数。

- 診断員の工数: 手動診断にかかる専門家の時間。

- 報告書作成・報告会: 診断結果の取りまとめや説明にかかる費用。

- 再診断: 脆弱性を修正した後に、正しく修正されたかを確認するための診断費用。

複数の見積もりを比較検討し、「なぜこの業者を選ぶのか」「なぜこの診断内容(コスト)が妥当なのか」を論理的に説明できるように準備しておくことが重要です。

ステップ3:説得材料に使える客観的データと報告書作成のコツ

自社で算出した想定被害額に加えて、客観的なデータを提示することで、主張の信頼性をさらに高めることができます。

公的機関の統計データを引用する:

- 「警察庁の報告によれば、ランサムウェア被害の報告件数は依然として高水準です」

- 「IPAの情報セキュリティ10大脅威でも、脆弱性を狙った攻撃は常に上位にランクインしており、これは業界全体の共通課題です」

同業他社のインシデント事例を提示する:

- 「昨年、同業のA社が情報漏洩インシデントを起こし、多額の損害賠償が発生したことはご存知かと思います。原因はWebサイトの脆弱性でした。我々も決して他人事ではありません」

稟議書・報告書作成のコツ:

- 結論から書く(PREP法): 「脆弱性診断への投資を提案します。なぜなら、約4億円の潜在的損失を200万円で回避でき、ROIは〇〇%に達するからです。」のように、結論と要点を先に述べます。

- 専門用語を避ける: CVSSスコア、SQLインジェクションといった専門用語は避け、「システムの重大な欠陥」「個人情報が盗まれる危険性」など、ビジネスインパクトが伝わる言葉に置き換えます。

- 図やグラフで視覚的に示す: 想定被害額の内訳や、ROIの計算結果などをグラフにすることで、直感的に理解しやすくなります。

経営層は、ITの技術的な詳細よりも「それが事業にどう影響するのか」「投資に見合うリターンはあるのか」に関心があります。彼らの言語で語ることこそ、稟議を通す最大の秘訣です。

診断して終わりはNG!効果を継続させるための「診断後」アクションプラン

脆弱性診断は、システムの健康診断書を受け取って終わりではありません。最も重要なのは、その結果をどう活かし、組織のセキュリティレベルを継続的に向上させていくかです。診断の効果を最大化し、次なる脅威に備えるための「診断後」のアクションプランを4つのステップで解説します。

ステップ1:診断報告書の正しい読み解き方|CVSSスコアと危険度評価のポイント

診断業者から分厚い報告書が届いたとき、どこから手をつければいいか戸惑うかもしれません。まずは重要なポイントを押さえて、報告書を正しく読み解きましょう。

サマリー(総評)を最初に確認する:

- 報告書の冒頭には、診断結果の全体像がまとめられています。発見された脆弱性の件数、最も危険度の高い脆弱性は何か、全体的なセキュリティレベルの評価などをここで把握します。

CVSS(共通脆弱性評価システム)スコアを理解する:

- CVSSは、脆弱性の深刻度を数値で表した世界共通の評価基準です。スコアは0.0〜10.0で示され、一般的に以下のようにレベル分けされます。

- 緊急 (Critical): 9.0-10.0

- 重要 (High): 7.0-8.9

- 警告 (Medium): 4.0-6.9

- 注意 (Low): 0.1-3.9

- まずは、CVSSスコアが「緊急」や「重要」と評価されている脆弱性が何件あるかを確認しましょう。これが、すぐに対応すべき最優先事項となります。

危険度評価の根拠を理解する:

- 単にスコアを見るだけでなく、「なぜその危険度なのか」を理解することが重要です。報告書には「攻撃の容易さ」「攻撃された場合の影響の大きさ(情報漏洩、サービス停止など)」といった評価の根拠が記載されています。これを読み解くことで、自社のビジネスにどのような影響があるかを具体的にイメージできます。

ステップ2:修正対応の優先順位を決める「トリアージ」の実践方法

発見されたすべての脆弱性を一度に修正するのは、リソース的にも時間的にも困難です。そこで必要になるのが、治療の優先順位を決める医療用語「トリアージ」の考え方です。

CVSSスコアで機械的に分類:

- まずはCVSSスコアを基準に、「緊急」「重要」なものから対応する、という大まかな方針を立てます。

ビジネスインパクトで重み付け:

- 次に、「その脆弱性が悪用された場合、どの事業・サービスに影響が出るか?」というビジネス視点を加えます。

- 例: 同じ「重要」レベルの脆弱性でも、顧客の個人情報を扱う基幹システムにあるものと、社内向けの簡単な情報サイトにあるものでは、優先度が全く異なります。売上に直結する機能や、法規制に関わる情報を扱うシステムの脆弱性を優先しましょう。

攻撃の可能性で絞り込み:

- 「その脆弱性を攻撃するのはどれくらい簡単か?」という視点も重要です。

- 例: 攻撃に専門的な知識やツールが必要な脆弱性よりも、Webに関する基本的な知識があれば誰でも攻撃できてしまうような脆弱性の方が、緊急性は高いと判断できます。

この3つの軸で評価し、「CVSSスコアが高く、ビジネスインパクトが大きく、攻撃が容易な脆弱性」から順に対応計画を立てていきます。

ステップ3:開発チームと連携し、修正から改善までをスムーズに進めるコツ

脆弱性の修正は、情報システム担当者だけでは完結しません。開発チームとのスムーズな連携が不可欠です。

責任と担当を明確にする:

- 発見された脆弱性一つひとつについて、「誰が」「いつまでに」修正するのかを明確に決め、JiraやBacklogなどのタスク管理ツールでチケット化します。責任の所在を曖昧にしないことが重要です。

報告会を開催し、共通認識を持つ:

- 診断業者、情報システム担当者、開発担当者が一堂に会する報告会を開きましょう。診断の専門家から脆弱性の内容やリスクを直接説明してもらうことで、開発チームも修正の必要性を自分事として理解しやすくなります。

単なる修正依頼で終わらせない:

- 「この脆弱性を直してください」と指示するだけでは、同じような脆弱性が再発する可能性があります。「なぜこの脆弱性が生まれたのか(根本原因)」を開発チームと一緒に考え、コーディング規約の見直しや、開発者へのセキュリティ教育といった「再発防止策」に繋げることが、組織全体のセキュリティレベルを向上させる鍵となります。

ステップ4:再診断で修正を確認し、セキュリティ強化のPDCAサイクルを回す

脆弱性の修正が完了したら、必ず「再診断」を実施しましょう。

修正の確実性を担保する:

- 修正が正しく行われているか、修正によって新たな脆弱性(デグレ)が発生していないかを確認します。再診断は、修正対応の完了を客観的に証明するために必須のプロセスです。

セキュリティ強化のPDCAサイクルを確立する:

- 脆弱性診断は、一度実施して終わりではありません。

- Plan(計画): 診断計画を立てる

- Do(実行): 脆弱性診断と修正対応を実施する

- Check(評価): 再診断で修正内容を確認する

- Act(改善): 診断結果を開発プロセスや教育にフィードバックし、次回の診断に備える

- このPDCAサイクルを継続的に回していくことで、組織のセキュリティは一過性のものではなく、持続的に強化されていきます。

診断後のアクションプランを確実に実行することが、脆弱性診断という投資の効果を最大化し、真に安全なシステムを維持するための唯一の方法です。

まとめ:脆弱性診断を「コスト」から「未来への戦略的投資」へ

本記事では、情報システム担当者が抱える「脆弱性診断の効果をどう説明するか」という課題に対し、具体的なデータとフレームワークを用いて、その絶大な効果と必要性を解説してきました。

最後に、重要なポイントを振り返ります。

- 「まだ大丈夫」は通用しない: IPAや警察庁の最新データが示す通り、脆弱性を狙ったサイバー攻撃は深刻化しており、事業継続を脅かす現実的なリスクです。

- 放置した場合の被害は甚大: ランサムウェアによる事業停止、情報漏洩による数億円規模の損害賠償など、診断コストとは比較にならないほどの金銭的・信用的損失を招く可能性があります。

- 効果は「守り」だけではない: リスク低減はもちろん、顧客からの信頼獲得、開発プロセスの品質向上、コンプライアンス対応、企業価値の向上といった、ビジネスを加速させる「攻め」の効果も期待できます。

- ROIの算出が経営層説得の鍵: 「回避できた損失額」を具体的に算出し、客観的なデータを添えて説明することで、脆弱性診断を単なる「コスト」ではなく「リターンが期待できる戦略的投資」として認識させることができます。

- 診断して終わりはNG: 診断結果に基づき、修正の優先順位付け(トリアージ)、開発チームとの連携、再診断までの一連のPDCAサイクルを回すことで、初めて診断の効果が継続します。

脆弱性診断は、もはやIT部門だけが取り組むべき専門的な対策ではありません。企業の事業継続、ブランド価値、そして未来そのものを守るための、全社で取り組むべき経営課題です。

この記事で得た知識とデータを活用し、あなたの組織のセキュリティを次のレベルへと引き上げる一歩を踏み出してください。脆弱性診断という戦略的投資が、貴社の持続的な成長を支える強固な土台となることを確信しています。

「何から始めれば良いかわからない」「自社に最適な診断プランについて相談したい」といったお悩みをお持ちでしたら、ぜひお気軽に弊社の無料相談をご活用ください。専門家が貴社の状況をヒアリングし、最適なご提案をさせていただきます。