脱VPNはまだ早い?2026年もVPNを選ぶメリットとハイブリッドな生存戦略

目次[非表示]

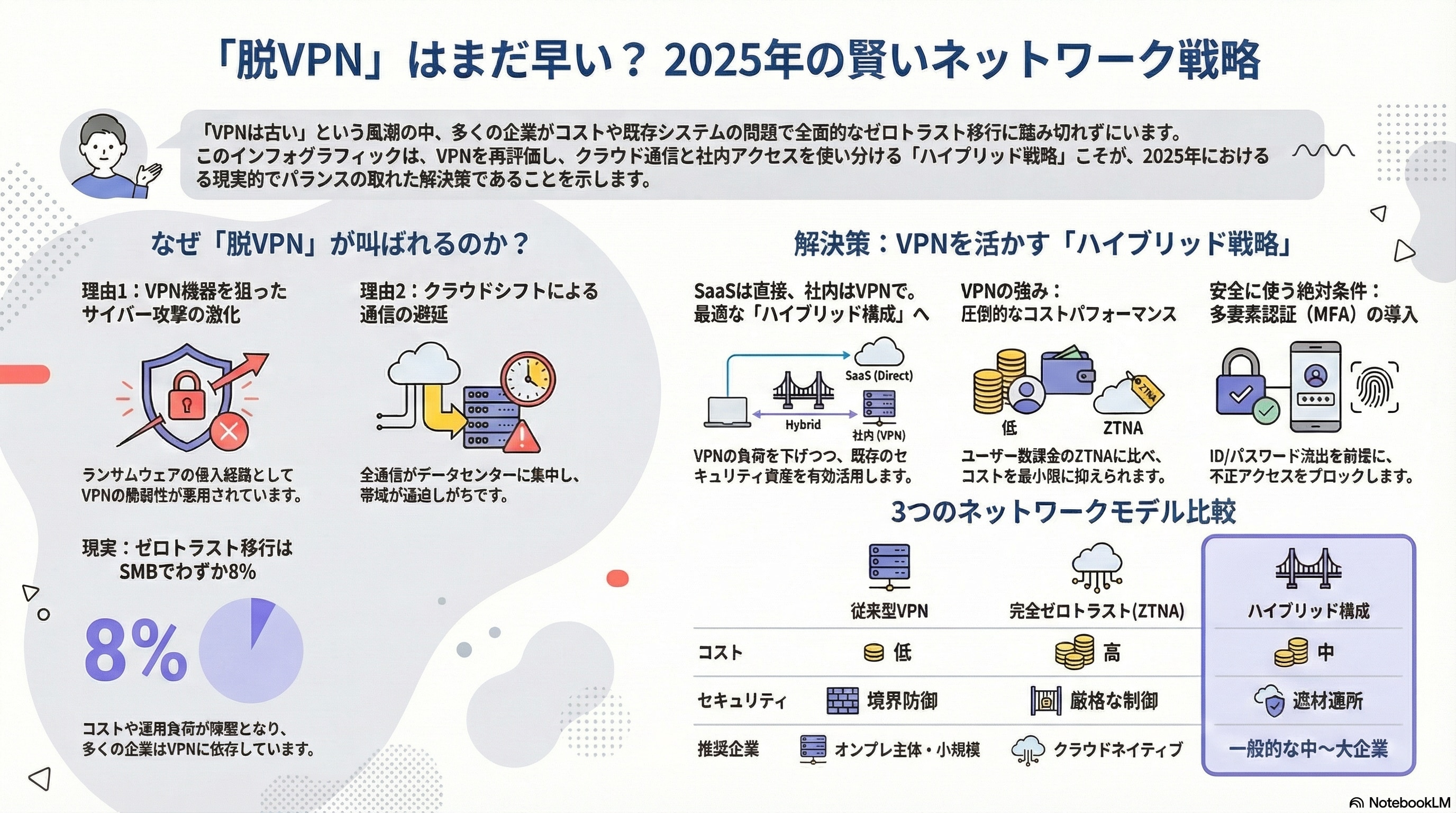

「VPNはもう古い。これからはゼロトラスト(ZTNA)だ」

ここ数年、セキュリティベンダーやITメディアで繰り返されてきたフレーズです。しかし、現場を預かる情報システム担当者の皆様にとって、この言葉はどこまで現実的でしょうか?

「全社的なZTNA移行にはコストがかかりすぎる」

「レガシーシステムが残っており、VPNなしでは業務が回らない」

「クラウドとオンプレミスが混在し、最適解が見えない」

2026年を迎えた現在、多くの企業が「脱VPN」の理想と現実のギャップに悩んでいます。結論から言えば、すべての企業が今すぐVPNを捨てる必要はありません。 むしろ、2025年のセキュリティ動向を分析すると、VPNを「正しく」使い続けることこそが、コストと安全性のバランスに優れた現実解となるケースが多いのです。

本記事では、最新のセキュリティトレンドや市場データを基に、あえて今VPNを選ぶメリットと、VPNの弱点を補う「ハイブリッド構成」による生存戦略を、プロの視点で徹底解説します。

脱VPNは本当に必要か?2025年のネットワーク事情とセキュリティ動向

「脱VPN」が叫ばれる背景には、明確な理由があります。しかし、それが自社にとって「今すぐやるべきこと」かどうかは別問題です。まずは2025年から2026年にかけての客観的な市場動向を整理しましょう。

「脱VPN」が叫ばれる2つの核心的理由

最大の理由は、VPN機器を標的としたサイバー攻撃の激化です。

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2025」では、「ランサムウェアによる被害」が10年連続で1位となりましたが、その侵入経路としてVPN機器の脆弱性や設定不備が頻繁に悪用されています。

攻撃者にとっては、VPN機器やリモートデスクトップを侵害することで、企業の内部ネットワークに侵入できることから、「リモートワーク等の環境や仕組みを狙った攻撃」は今後も続くと考えられます。

第二の理由は、クラウドシフトによるトラフィックの増大です。Microsoft 365やZoomなどの利用急増により、全通信をデータセンターのVPNゲートウェイに集約する従来型構成では、帯域が逼迫し「遅い・つながらない」という業務課題が常態化しました。

それでも多くの企業がVPNを使い続ける現実

セキュリティリスクと帯域問題があるにもかかわらず、なぜVPNはなくならないのでしょうか。

IIJが実施した調査によると、ゼロトラストへの対応を進めている企業は約5割に留まり、多くは「一部対応」の段階です。特に中堅・中小企業(SMB)においては、コストや運用負荷が障壁となり、ゼロトラスト移行はわずか8%程度というデータもあります。

今後のネットワーク環境における取り組み課題として「ゼロトラストネットワークへの移行」を挙げた企業は、大企業市場で26%、SMB(中堅・中小企業)市場では8%となった。

「予算が取れない」「専任の担当者がいない」という現場において、VPNは依然としてネットワークインフラの生命線なのです。

2025年の正解は「全面移行」ではなく「適材適所」

2025年のトレンドは、理想主義的な「完全脱VPN」から、現実的な「ハイブリッド運用」へとシフトしました。

すべてをゼロトラスト(ZTNA)に置き換えるのではなく、セキュリティリスクの高い部分やクラウド通信はZTNA化しつつ、社内システムへのアクセスには安定したVPNを残す。この「いいとこ取り」こそが、多くの日本企業にとっての正解と言えます。

2025年現在もVPNを選ぶべき5つのメリット【再評価】

ネガティブな側面ばかり強調されがちなVPNですが、技術としての完成度は高く、ZTNAにはないメリットも数多く存在します。ここでは改めてその価値を評価します。

1. コストパフォーマンスと導入の容易さ

VPNの最大の武器は圧倒的なコストパフォーマンスです。

ZTNAソリューションの多くは「ユーザー数課金」のサブスクリプションモデルであり、従業員数が多い企業ではランニングコストが肥大化します。一方、VPNはゲートウェイ機器の購入(またはレンタル)と回線費用が主であり、既存設備を流用できれば追加コストは最小限で済みます。

2. 閉域網(IP-VPN)による通信品質と安定性

インターネットVPNではなく、通信事業者が提供する閉域網(IP-VPN)を利用する場合、通信品質(QoS)とセキュリティは極めて高いレベルで保証されます。インターネットを経由しないため、DDoS攻撃のリスクを回避でき、帯域保証型のサービスならWeb会議も遅延なく利用可能です。金融機関やインフラ企業がVPNを手放さない最大の理由がここにあります。

3. 既存のセキュリティ資産・ポリシーの流用

多くの企業は、長年かけて社内ネットワークの境界防御(ファイアウォール、UTM、プロキシ)を構築してきました。

VPNを利用すれば、リモートワーク端末も一度社内ネットワークに引き込むため、これら既存のセキュリティ資産をそのまま適用できます。「社内と同じポリシーで守れる」ことは、運用管理リソースが限られる情シスにとって大きな安心材料です。

4. 拠点間通信(Site-to-Site)における優位性

ZTNAは主に「ユーザー(端末)とアプリ」をつなぐ技術であり、本社と支社、あるいはデータセンター間をつなぐ拠点間通信(Site-to-Site)には向きません。

複数の拠点でサーバーやプリンターを共有するような環境では、LAN同士を透過的に接続できるVPNの方が、構成がシンプルで管理も容易です。

5. 固定IPアドレスの活用とアクセス制御

SaaSや取引先システムの中には、セキュリティ要件として「接続元IPアドレスの固定」を求めるケースがあります。

VPN経由で社内ゲートウェイからアクセスさせることで、グローバルIPアドレスを一本化でき、アクセス制御が容易になります。ZTNA環境で同様のことを実現するには、高額なオプションが必要になる場合があります。

VPNの限界を補う「ハイブリッド構成」の設計パターン

VPNのメリットを活かしつつ、ボトルネックを解消するにはどうすればよいか。2025年の主流となっている3つのハイブリッド構成パターンを紹介します。

パターンA:SaaSは「ローカルブレイクアウト」× 社内は「VPN」

最も導入ハードルが低いのがこのパターンです。

- Microsoft 365やZoomなどのSaaS通信: VPNを通さず、端末から直接インターネットへ逃がす(ローカルブレイクアウト/LBO)。

- 社内ファイルサーバーや基幹システム: 従来どおりVPN経由でアクセス。

これにより、VPNゲートウェイの負荷を劇的に下げつつ、社内資産へのアクセスは既存のセキュリティを維持できます。SD-WAN機器などを導入すれば、アプリケーションごとの振り分けを自動化可能です。

パターンB:重要資産は「閉域VPN」× 一般業務は「ZTNA」

セキュリティ強度を重視する構成です。

- 機密性の高い開発環境や個人情報DB: インターネットから隔離された閉域VPNで接続。

- メール、チャット、Web閲覧: クラウドベースのZTNA(SWGなど)を経由してアクセス。

アタックサーフェス(攻撃対象領域)を最小化しつつ、一般業務の利便性を高めることができます。

パターンC:レガシー対応としてのVPN残存戦略

工場や店舗、医療現場などで、OSのアップデートが困難なレガシー端末や、特殊なプロトコルを使用する機器がある場合です。

これらはZTNAエージェントをインストールできないことが多いため、そのセグメントだけVPN(または専用線)を残し、インターネット接続を物理的に遮断する等の措置を取ります。

VPNを安全に使い続けるための「生存戦略」とセキュリティ対策

「VPNを使い続ける」と決めたなら、絶対に守らなければならないルールがあります。2025年のサイバー攻撃は、「管理されていないVPN」を確実に見つけ出し、破壊します。

【最重要】多要素認証(MFA)の強制適用

VPNのアカウント情報(ID/パスワード)が流出することは「前提」として考えるべきです。

多要素認証(MFA)の導入は、もはや推奨ではなく「義務」と言えます。スマホアプリやハードウェアトークンによる二段階認証がなければ、ブルートフォース攻撃やリスト型攻撃によって容易に突破されてしまいます。

脆弱性管理の徹底とパッチ适用のスピード化

IPAのレポートにもある通り、攻撃者は脆弱性公表から数日以内に攻撃を開始します。

- ファームウェアの自動更新を有効にする。

- ベンダーからのセキュリティ情報をリアルタイムで収集する体制を作る。

- サポート切れ(EOL)の機器は即時リプレイスする。

これらができない場合、オンプレミスVPNの運用は諦め、マネージドサービス(クラウドVPN)へ移行すべきです。

アタックサーフェス(攻撃対象領域)の縮小

VPN装置の管理画面がインターネットに公開されていませんか?

管理ポートへのアクセスを社内LANからのみに制限する、あるいは接続元IPアドレスを制限するなどして、攻撃者が触れられる「面」を極限まで減らす設定が必要です。

EDR/NDRとの連携による監視強化

「侵入されるかもしれない」ことを前提に、EDR(Endpoint Detection and Response)で端末の挙動を監視し、NDR(Network Detection and Response)でVPN通過後のトラフィックを監視します。

万が一VPNを突破されても、横展開(ラテラルムーブメント)される前に検知・遮断できる体制を整えましょう。

【比較表】VPN vs ZTNA vs ハイブリッド どう選ぶ?

自社にはどのパターンが適しているのか、比較表とフローチャートで整理します。

3つのモデル比較一覧(コスト・セキュリティ・利便性)

項目 | 従来型VPN | 完全ZTNA (ゼロトラスト) | ハイブリッド構成 |

|---|---|---|---|

初期コスト | 低 (機器購入のみ) | 高 (設計・導入費) | 中 |

運用コスト | 低 (保守費) | 高 (ユーザー数課金) | 中 (組み合わせ) |

セキュリティ | 境界防御 (内部は無防備) | IDベースの厳格な制御 | 適材適所 |

通信速度 | ボトルネックになりやすい | 速い (直接接続) | 速い (分散) |

導入難易度 | 容易 (枯れた技術) | 難 (ポリシー設計必須) | 普通 |

推奨企業 | 小規模、オンプレ主体 | クラウドネイティブ企業 | 一般的な中〜大企業 |

自社はどのフェーズ? 選定のためのフローチャート

- Q. 全社でSaaS利用がメインか?

- Yes → ZTNAへの移行を検討

- No → 2へ

- Q. 社内システム(レガシー)への依存度は高いか?

- Yes → 3へ

- No → ZTNAまたはハイブリッド

- Q. 専任のセキュリティ担当者はいるか?

- Yes → VPN(自社運用)でも可(要MFA・パッチ管理)

- No → マネージドVPN または ハイブリッド構成(SaaSはLBO)

導入前に確認すべき「失敗しない」VPN製品・ベンダー選定基準

2025年、新たにVPN製品を選定・リプレイスする場合のチェックポイントです。

クラウド型VPN(マネージドVPN)という選択肢

自社でVPN機器のパッチ管理を行う自信がない場合は、「クラウド型VPN(マネージドVPN)」を選択してください。機器のメンテナンスや脆弱性対応をベンダー側にアウトソースできるため、情シスの負担を減らしつつ、常に最新のセキュリティ状態を維持できます。

ベンダーのセキュリティ対応力とSLA

- 脆弱性発見からパッチ提供までの平均時間はどのくらいか?

- 24時間365日の監視体制はあるか?

- SLA(サービス品質保証)に稼働率だけでなく、サポート応答時間は含まれているか?

特に海外製のエントリーモデル製品は、日本語サポートやパッチ提供が遅れるケースがあるため注意が必要です。

拡張性と将来的なZTNA移行パス

今はVPNで良くても、将来的にはZTNAへ移行する可能性があります。

選定するベンダーがZTNAソリューションも持っており、「将来的にVPNからZTNAへスムーズにライセンス移行できるか」を確認しておくと、無駄な投資を防げます。同じエージェントソフトでVPNとZTNAの両方が使える製品(SASE製品など)が理想的です。

まとめ:脱VPNは目的ではない。自社に最適な「安全と快適」を選ぼう

「脱VPN」はあくまで手段であり、目的は「従業員が安全かつ快適に業務できる環境を作ること」です。

2025年の現在、VPNは決して「時代遅れの遺物」ではありません。MFAの適用や脆弱性対策といった基本を徹底し、SaaS利用においてはローカルブレイクアウト等の技術を組み合わせることで、コストを抑えながら十分にセキュアな環境を構築できます。

- 完全な脱VPNにこだわらず、ハイブリッド構成を検討する。

- VPNを使うなら「多要素認証」と「即時パッチ適用」は絶対条件。

- 自社のリソース(金・人)に見合った運用モデルを選ぶ。

「今のVPN運用に不安がある」「ハイブリッド構成の具体的な設計図が欲しい」とお考えの方は、ぜひ一度専門家にご相談ください。貴社の現状診断から、無理のないロードマップ策定までお手伝いいたします。