自社のVPN、脆弱性が無いと言い切れますか?経営層を納得させる報告書の書き方

目次[非表示]

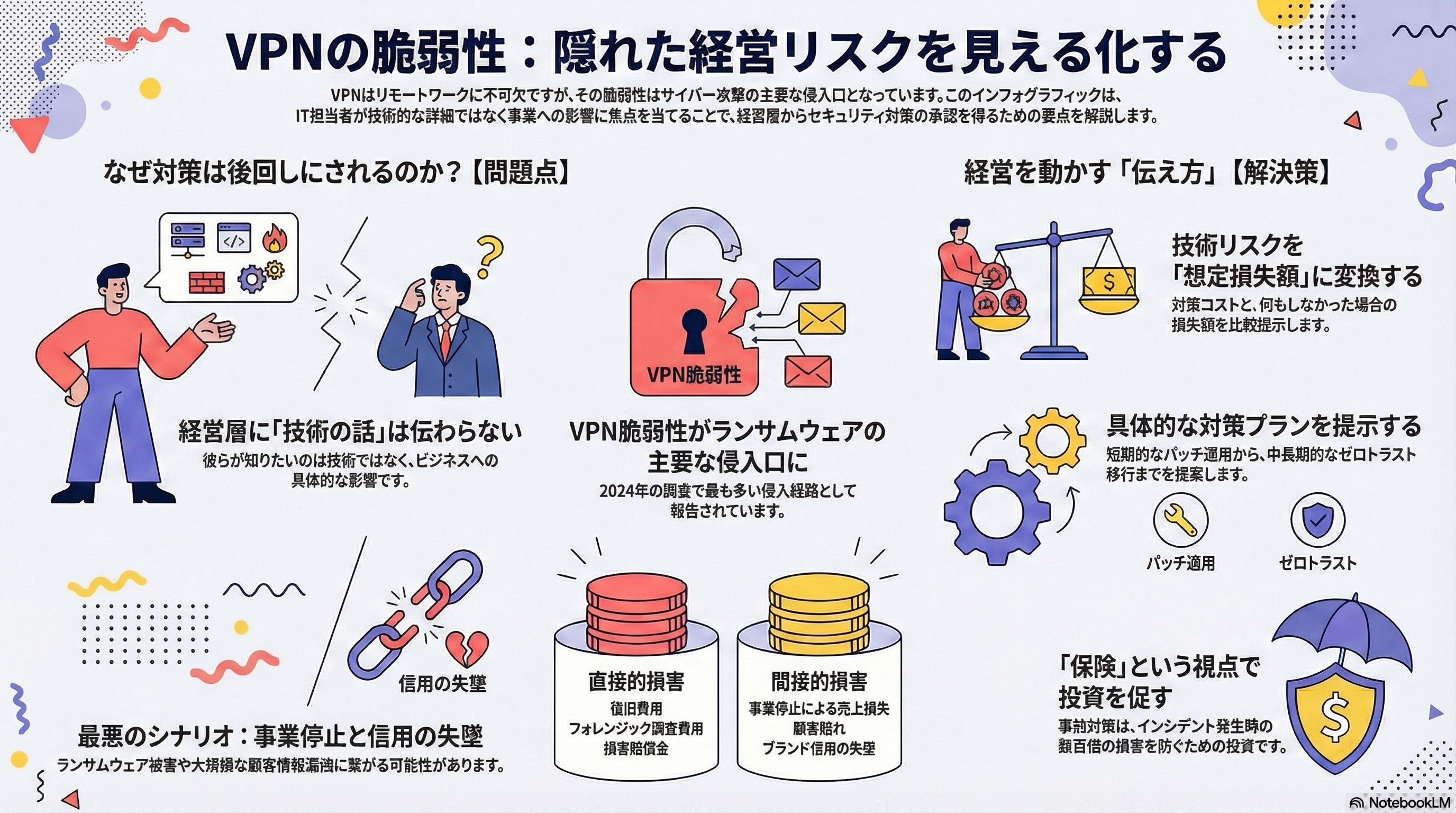

なぜVPNの脆弱性対策は「後回し」にされるのか?情シスの苦悩

リモートワークの普及により、今や企業のネットワークインフラに不可欠となったVPN(Virtual Private Network)。しかし、そのVPNに潜む脆弱性が、サイバー攻撃の主要な侵入口となっている事実をご存知でしょうか。

「VPNは暗号化されているから安全だ」「大手メーカーの機器を使っているから大丈夫」。もし、あなたの会社の経営層がそう考えているとしたら、その認識は非常に危険かもしれません。

日々、世界中でVPN機器の新たな脆弱性が発見され、それを悪用したランサムウェア攻撃や情報漏洩の被害が後を絶ちません。現場の情シス担当者として、あなたはそのリスクを誰よりも理解しているはずです。しかし、いざ対策を進めようとしても、次のような壁にぶつかってはいないでしょうか。

「ウチは大丈夫」その根拠なき自信が最も危険な脆弱性

多くの経営層にとって、サイバーセキュリティは難解で、どこか他人事です。「うちは小さな会社だから狙われない」「今まで何も起こらなかったから大丈夫」といった楽観論や正常性バイアスが、対策の必要性を見えなくさせてしまいます。

しかし、攻撃者は企業の規模を選びません。むしろ、セキュリティ対策が手薄になりがちな中堅・中小企業こそ、格好のターゲットなのです。その「根拠なき自信」こそが、攻撃者にとって最大の「脆弱性」となり得ます。

技術の話をしても伝わらない…経営層とのコミュニケーションギャップ

脆弱性の技術的な詳細や、CVE番号(共通脆弱性識別子)の深刻度を力説しても、経営層にはなかなか響きません。彼らが知りたいのは、「その脆弱性を放置すると、具体的に会社にどれだけの損害が出るのか?」というビジネスインパクトです。

この技術的視点と経営的視点の「溝」を埋められないことが、多くの情シス担当者が抱える共通の悩みであり、対策が「後回し」にされる根本的な原因なのです。

この記事で得られること:承認を勝ち取るための報告書作成術

この記事は、そんな悩めるすべての情シス担当者のために書かれました。VPNの脆弱性に関する基本的な知識から、攻撃を受けた際の具体的なリスクシナリオ、そして最も重要な「経営層の承認を勝ち取るための報告書作成術」までを、テンプレート付きで徹底的に解説します。

この記事を読めば、あなたは技術的なリスクを「経営課題」として明確に提示し、必要な予算とリソースを獲得するための、強力な武器を手に入れることができるでしょう。

【報告の前提知識】VPNの脆弱性とは何かを1分で理解する

経営層にリスクを説明する前に、まずは「VPNの脆弱性とは何か」という基本的な知識を、誰にでも分かる言葉で説明できるよう整理しておきましょう。

今さら聞けないVPNの仕組みと役割

VPN(Virtual Private Network)とは、インターネット上に仮想的な専用線を作り出し、安全にデータのやり取りを行うための技術です。

具体的には、トンネリング(データをカプセルのようなもので包む)と暗号化(カプセルの中身を第三者には解読できないようにする)という2つの技術を使い、あたかも専用線で繋がっているかのような安全な通信経路を確保します。

これにより、社員は自宅や外出先からでも、オフィスのネットワークに安全にアクセスし、社内サーバーのファイルやシステムを利用できるのです。

脆弱性の主な種類と攻撃手口

「安全なはずのVPN」になぜ危険が潜むのか。それは、VPNを実現しているソフトウェアや機器(アプライアンス)に、プログラムの不具合や設計上のミスである「脆弱性」が見つかることがあるからです。攻撃者は、この弱点を狙って侵入を試みます。

代表的な攻撃手口には、以下のようなものがあります。

認証情報の窃取・なりすまし

VPNにログインするためのIDやパスワードが盗まれ、攻撃者が正当な利用者になりすまして社内ネットワークに侵入するケースです。脆弱性を悪用されると、多要素認証(MFA)を回避されてしまうこともあります。

通信の盗聴・改ざん

暗号化が不十分であったり、脆弱性を突かれたりすることで、VPNでやり取りされているデータを盗み見られたり、内容を書き換えられたりするリスクです。重要な経営情報や顧客の個人情報が漏洩する可能性があります。

マルウェア・ランサムウェアの侵入経路化

これが現在最も深刻な脅威です。VPN機器の脆弱性を悪用して攻撃者が社内ネットワークへの侵入口を確保し、そこからランサムウェアなどのマルウェアを感染させます。

2024年の調査によると、ランサムウェア攻撃の侵入経路として最も多かったのが、VPN機器を含むインターネットに公開された脆弱なサービスへの攻撃でした。

一度侵入を許すと、社内のサーバーやPCが次々と暗号化され、事業の停止に追い込まれるだけでなく、高額な身代金を要求される事態に発展します。

自社で利用中のVPN機器は大丈夫?危険度をチェックする方法

自社で利用しているVPN機器に脆弱性がないかを確認するのは、情シス担当者の重要な責務です。以下の方法で定期的にチェックしましょう。

- ベンダーのセキュリティアドバイザリを確認する:

利用しているVPN機器のメーカー(Cisco, Palo Alto, Fortinet, Yamahaなど)のウェブサイトには、製品の脆弱性情報が公開されています。定期的に訪問し、最新情報を確認する習慣をつけましょう。 - JPCERT/CCやIPAの注意喚起をチェックする:

日本のセキュリティインシデント対応を支援するJPCERT/CCや、独立行政法人情報処理推進機構(IPA)は、国内外の重要な脆弱性情報について日本語で注意喚起を行っています。これらのサイトは必ずブックマークしておきましょう。

もし、自社の機器に該当する脆弱性が見つかった場合、それは経営層に報告すべき「明確なリスク」となります。

放置は経営リスク!VPN脆弱性が引き起こす最悪のシナリオ

「脆弱性があるのは分かった。でも、それが具体的にどれだけ怖いことなのか?」

この問いに、経営者が納得できる形で答えることが、対策への第一歩です。ここでは、脆弱性を放置した結果、企業がどのような末路を辿るのかを具体的に示します。

【事例で学ぶ】脆弱性攻撃が引き起こした事業への影響

過去に実際に起きた事件は、何よりもの説得材料になります。

事例1:ランサムウェア感染による事業停止と身代金要求

2023年、国内のある製造業の会社が、VPN機器の脆弱性を突かれてランサムウェアの被害に遭いました。攻撃者は社内ネットワークに侵入後、サーバーや業務システムを次々と暗号化。これにより、生産ラインが完全に停止し、製品の出荷が不可能になりました。

復旧には数週間を要し、その間の売上損失は数億円規模に達しました。さらに、攻撃者は盗み出したデータを公開すると脅迫し、高額な身代金を要求。同社は事業継続のために、交渉に応じざるを得ない状況に追い込まれました。

事例2:機密情報の漏洩による信用の失墜と損害賠償

あるサービス業の企業では、VPNの脆弱性を悪用され、顧客情報データベースに不正アクセスされました。流出したのは、数十万人分の氏名、住所、クレジットカード情報。

この事件により、同社は顧客への謝罪と補償に追われることになりました。さらに、監督官庁への報告義務や、セキュリティ体制の甘さを問う集団訴訟のリスクにも直面。金銭的な損害はもちろん、長年かけて築き上げてきたブランドイメージと社会的信用は、一瞬にして失墜しました。

財務へのインパクト:インシデント発生時にかかる費用とは

経営層にとって最も分かりやすい指標は「お金」です。サイバー攻撃の被害は、単なるITの問題ではなく、企業の財務に直接的な打撃を与えることを明確に伝えましょう。

インシデントが発生した場合、以下のような費用が発生します。

直接的損害:復旧費用、調査費用、賠償金

- フォレンジック調査費用: どこから侵入され、どのような被害が出たのかを専門業者に調査してもらう費用。数百万円〜数千万円かかることもあります。

- システム復旧費用: 暗号化されたサーバーやPCの復旧、OSの再インストール、データのリストアなどにかかる人件費や作業費。

- 身代金(ランサム): 交渉の有無に関わらず、要求される可能性がある費用。支払ってもデータが戻る保証はありません。

- 法的対応費用: 弁護士への相談費用、顧客への損害賠償金など。

間接的損害:機会損失、株価下落、ブランドイメージの低下

- 事業停止による売上損失: システムが停止している間の売上がゼロになる損失。

- 顧客離れ: 情報漏洩やサービス停止により、顧客が競合他社に流出する。

- 株価の下落: 上場企業の場合、インシデントの公表により株価が大きく下落するリスク。

- 信用の失墜: 取引先からの契約打ち切りや、新規取引の停止など、ビジネスチャンスの喪失。

これらの費用を試算し、「対策にかかるコスト」と「何もしなかった場合の想定損失額」を比較して見せることが、経営の意思決定を促す上で極めて有効です。

【テンプレート付】経営層が決裁したくなるVPN脆弱性対策報告書の書き方

ここからが本題です。リスクを理解してもらった上で、具体的な対策の承認を得るための報告書の書き方を、具体的なテンプレートと例文を交えて解説します。重要なのは、技術者の視点ではなく、経営者の視点で「ストーリー」を組み立てることです。

報告書の基本構成:この5ステップで論理的に伝える

報告書は、以下の5つのステップで構成すると、話の流れが分かりやすく、説得力が増します。

Step1:現状の要約(Executive Summary)- 結論から先に

多忙な経営層は、詳細な説明を最初から読みません。まず冒頭で、この報告書の目的と結論を簡潔に伝えます。

【テンプレート】

件名:VPNのセキュリティ脆弱性に関するリスク分析と対策のご提案

1. 要旨

本報告書は、現在当社で利用中のVPNシステムに存在するセキュリティ上の脆弱性が、事業継続を脅かす重大な経営リスクであることを指摘し、その具体的な対策案と必要な投資について承認をいただくことを目的とするものです。結論として、現在発見されている脆弱性を放置した場合、[想定される最大損失額]円の経済的損害が発生する可能性があります。これを回避するため、[対策にかかる費用]円の投資を以て、[提案する対策]を早急に実施することを提言いたします。

Step2:発見された脆弱性と潜在的リスクの明示

次に、具体的なファクト(事実)を提示します。どのVPN機器に、どのような脆弱性が見つかっているのかを客観的に記述します。

【テンプレート】

2. 現状分析:発見された脆弱性

当社がリモートアクセスに利用しているVPN機器「(製品名)」において、製造元よりセキュリティ上の重大な脆弱性(管理番号: CVE-XXXX-XXXX)が[公表年月日]に公表されました。この脆弱性は、認証されていない第三者が外部から社内ネットワークへ侵入することを可能にするものであり、セキュリティ深刻度は最も高い「クリティカル」に分類されています。JPCERT/CCからも注意喚起がなされており、既にこの脆弱性を悪用した攻撃が国内外で確認されています。

Step3:事業への影響度評価(ビジネスインパクト分析)

発見された脆弱性が、具体的にどのような「事業への影響」を及ぼすのかを、シナリオとして提示します。ここは可能な限り具体的に、数字を用いて記述することが重要です。

【テンプレート】

3. リスク評価:事業への影響

本脆弱性が攻撃された場合、以下のシナリオが想定されます。

Step4:具体的な対策案と投資対効果(ROI)の提示

リスクを示した上で、そのリスクを低減するための具体的な解決策を複数提示します。それぞれのメリット・デメリット、そして費用を明確にします。

【テンプレート】

4. 対策案のご提案

上記リスクを回避するため、以下の対策案を提案します。

対策案

内容

概算費用

メリット

デメリット

案1:緊急パッチの適用

脆弱性を修正するプログラムを適用する。

50万円(作業費)

迅速・安価に対応可能

新たな脆弱性が発見される度に対応が必要

案2:次世代VPNへのリプレイス

脆弱性の少ない最新機種に入れ替える。

500万円

セキュリティと利便性が向上

導入コストが高い

案3:ゼロトラスト環境への移行

VPNを廃止し、より安全なゼロトラスト方式へ移行する。

1,000万円

根本的なリスク解決に繋がる

導入・運用設計に時間とコストがかかる

推奨案:

短期的には「案1:緊急パッチの適用」を即時実施し、中長期的には根本解決となる「案3:ゼロトラスト環境への移行」を計画することを推奨します。

Step5:推奨するアクションプランと実行スケジュール

最後に、承認された後、誰が・いつまでに・何をするのかを具体的に示し、意思決定者が「GOサイン」を出しやすい状況を作ります。

【テンプレート】

5. 実行計画

ご承認いただけましたら、以下のスケジュールで対策を実行いたします。

ご承認のお願い:

つきましては、本報告書の内容をご査収の上、まずは緊急対応の実施費用として[金額]円の決裁を、何卒よろしくお願い申し上げます。

【例文あり】専門用語を避けて危機感を伝える表現テクニック

報告書を作成する上で、技術用語をビジネス言語に「翻訳」する作業が不可欠です。

技術的リスクを「経営課題」に変換する言葉選び

- NG例:「CVE-2025-XXXXの脆弱性により、RCE(リモートコード実行)が可能になり、ラテラルムーブメントされる危険性があります。」

- OK例:「このセキュリティ上の欠陥を放置すると、攻撃者が社長のPCを遠隔で乗っ取り、社内の機密情報を自由自在に盗み出せる状態になります。これは、会社の重要情報が丸裸になる経営上の重大問題です。」

「対策しない場合の損失額」を提示し、意思決定を促す

- NG例:「早急な対策が必要です。」

- OK例:「この50万円の対策投資を先送りすることで、1億円の事業損失リスクを抱え続けることになります。このリスクを許容できますでしょうか?」

質疑応答で慌てない!想定問答集の準備

報告書を提出すると、経営層から必ず質問が来ます。事前によくある質問と、それに対する回答を準備しておくことで、議論をスムーズに進めることができます。

「費用が高すぎるのでは?」への切り返し方

「おっしゃる通り、決して安い投資ではございません。しかし、これは単なる『コスト』ではなく、事業継続のための『保険』とお考えいただけないでしょうか。先ほどご説明した通り、万が一インシデントが発生した場合の損害額は、この投資額の数十倍、数百倍に膨れ上がります。最も費用対効果の高いリスク管理手法が、この事前対策なのです。」

「他の優先課題がある」と言われた際の対抗策

「もちろん、他の事業課題の重要性も理解しております。しかし、このセキュリティ問題は、全ての事業活動の『土台』に関わる問題です。どれだけ素晴らしい製品やサービスがあっても、ある日突然システムが停止したり、お客様の情報が漏洩したりすれば、全てが水泡に帰してしまいます。事業の土台を守ることを、最優先事項としてご検討いただけますと幸いです。」

「本当にそんな攻撃がウチに来るのか?」という疑問を払拭する

「残念ながら、攻撃者はもはや大企業だけを狙ってはいません。警察庁の最新データによりますと、被害企業の半数以上が中小企業です。彼らはセキュリティ対策の甘いところを無差別に探し、攻撃を仕掛けてきます。『ウチは大丈夫』という考えが、今最も危険な状況を招いてしまいます。これは、対岸の火事ではなく、今そこにある危機なのです。」

承認を得た後の次の一手:具体的なVPNセキュリティ強化策

無事に報告が承認され、予算を獲得できたら、次はいよいよ実行フェーズです。報告書で提案した対策を、着実に進めていきましょう。

まずは基本から:ファームウェアのアップデートとパッチ適用

脆弱性対策の基本中の基本は、VPN機器のソフトウェア(ファームウェア)を常に最新の状態に保ち、セキュリティパッチ(修正プログラム)が公開されたら速やかに適用することです。これを怠ることが、多くのインシデントの引き金となっています。

多要素認証(MFA)の導入で不正アクセスをブロック

IDとパスワードだけの認証は、もはや安全とは言えません。パスワードが漏洩した場合でも、スマートフォンアプリやSMSなどで本人確認を行う「多要素認証(MFA)」を組み合わせることで、不正ログインのリスクを劇的に低減できます。VPNアクセスにはMFAを必須とすることを強く推奨します。

VPNだけでは不十分?ゼロトラストへの移行という選択肢

近年、VPNの脆弱性を狙った攻撃が増加する中で、従来のセキュリティモデルそのものを見直す動きが加速しています。それが「ゼロトラスト」という考え方です。

ゼロトラストとは何か?VPNとの違い

従来のVPNが「一度社内ネットワークに入れば、内部は信頼できる」という境界型防御の考え方に基づいているのに対し、ゼロトラストは「社内も社外も信頼せず、すべてのアクセスを検証する」という考え方です。

ユーザーがどの情報にアクセスする際も、その都度「誰が」「どの端末で」「何をしようとしているのか」を厳密にチェックするため、万が一IDが盗まれても、被害を最小限に食い止めることができます。

セキュアなリモートアクセスを実現するソリューション例

ゼロトラストを実現する具体的なソリューションとしては、以下のようなものがあります。

- ZTNA (Zero Trust Network Access): ユーザーと特定のアプリケーションを1対1で接続させ、不要なアクセスを許可しない。VPNの代替として注目されています。

- SASE (Secure Access Service Edge): ネットワーク機能とセキュリティ機能をクラウド上で統合して提供するサービス。場所を問わず、一貫したセキュリティポリシーを適用できます。

- IDaaS (Identity as a Service): クラウド上でID管理と認証を一元化するサービス。多要素認証やシングルサインオン(SSO)を容易に実現します。

VPNからの移行は大きなプロジェクトになりますが、将来のセキュリティを根本的に強化するための、非常に有効な選択肢です。

まとめ:VPNの脆弱性対策は、事業継続のための「投資」である

本記事では、VPNの脆弱性がもたらす経営リスクから、経営層を納得させるための報告書の具体的な書き方、そして実行すべき対策までを網羅的に解説しました。

最後に、重要なポイントを振り返ります。

- VPNの脆弱性は、もはや他人事ではなく、全ての企業にとって事業継続を脅かす重大な経営リスクである。

- 経営層にリスクを伝える際は、技術的な話ではなく、「事業への影響」と「金銭的なインパクト」に焦点を当てる。

- 報告書は「結論ファースト」で、客観的な事実と具体的な対策案、そして投資対効果をセットで提示することが重要。

- 脆弱性対策は、コストではなく、会社の未来を守るための「投資」であるという視点で説得する。

- 短期的なパッチ適用と並行し、中長期的にはゼロトラストへの移行も視野に入れるべき。

あなたの会社のリモートワーク環境は、本当に安全だと言い切れますか?

セキュリティ対策に「絶対」はありませんが、リスクを認識し、正しい対策を講じることで、その被害を最小限に抑えることは可能です。

この記事でご紹介した報告書のテンプレートは、あなたの強力な武器となるはずです。しかし、専門的な知見が必要な場面や、何から手をつけていいか分からないという場合は、外部の専門家の力を借りることも有効な手段です。

まずは、自社のVPN環境の現状を把握することから始めてみませんか?多くのセキュリティ企業が、無料で相談や診断サービスを提供しています。会社の未来を守るための第一歩を、今すぐ踏み出しましょう。